Ngày 07 tháng 12 năm 2022Ravie Lakshmanan Bảo mật mật khẩu / Mối đe dọa mạng

Một nhóm tin tặc do nhà nước tài trợ có liên kết với Nga đã được liên kết để tấn công cơ sở hạ tầng giả mạo trang đăng nhập Microsoft của Global Ordnance, một nhà cung cấp phần cứng và vũ khí quân sự hợp pháp có trụ sở tại Hoa Kỳ.

Recorded Future gán cơ sở hạ tầng mới cho một nhóm hoạt động đe dọa mà nó theo dõi dưới tên TAG-53và được cộng đồng an ninh mạng biết đến rộng rãi với tên Blue Callisto, Callisto, COLDRIVER, SEABORGIUM và TA446.

“Dựa trên báo cáo công khai lịch sử về các chiến dịch TAG-53 chồng chéo, có khả năng hoạt động thu thập thông tin xác thực này được kích hoạt một phần thông qua lừa đảo”, Tập đoàn Insikt của Recorded Future cho biết trong một báo cáo được công bố trong tuần này.

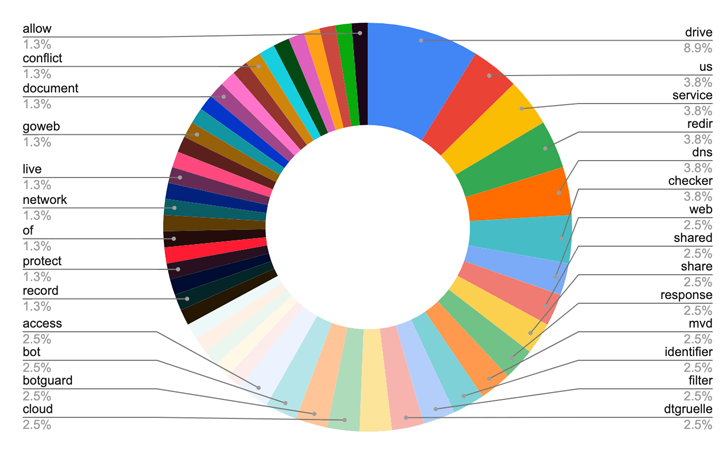

Công ty an ninh mạng cho biết họ đã phát hiện ra 38 tên miền, 9 trong số đó chứa các tham chiếu đến các công ty như UMO Ba Lan, Sangrail LTD, DTGruelle, Blue Sky Network, Ủy ban Tư pháp và Trách nhiệm giải trình Quốc tế (CIJA) và Bộ Nội vụ Nga.

Người ta nghi ngờ rằng các miền theo chủ đề có khả năng là nỗ lực của một phần đối thủ nhằm giả dạng các bên đích thực trong các chiến dịch kỹ thuật xã hội.

Các nhà nghiên cứu cho biết: “Đáng chú ý, một xu hướng nhất quán đã xuất hiện liên quan đến việc TAG-53 sử dụng cơ sở hạ tầng được điều chỉnh cụ thể làm nổi bật việc sử dụng lâu dài các kỹ thuật tương tự cho các chiến dịch chiến lược của họ”.

Sự phát triển này diễn ra gần bốn tháng sau khi Microsoft tiết lộ rằng họ đã thực hiện các bước để ngăn chặn các cuộc tấn công lừa đảo và đánh cắp thông tin xác thực do nhóm này thực hiện với mục tiêu xâm phạm các công ty tư vấn tình báo và quốc phòng cũng như các tổ chức phi chính phủ, tổ chức tư vấn và các tổ chức giáo dục đại học ở Vương quốc Anh và Mỹ

Công ty bảo mật doanh nghiệp Proofpoint đã tiếp tục kêu gọi nhóm này thực hiện các chiến thuật mạo danh tinh vi để cung cấp các liên kết lừa đảo lừa đảo.

Ngoài ra, tác nhân đe dọa được cho là có độ tin cậy thấp đối với một hoạt động lừa đảo trực tuyến nhắm vào Bộ Quốc phòng Ukraine, trùng hợp với sự khởi đầu của cuộc xâm lược quân sự của Nga vào nước này vào đầu tháng 3 này.

SEKOIA.IO, trong một bài viết riêng, đã chứng thực những phát hiện này, phát hiện ra tổng cộng 87 miền, với hai trong số đó ám chỉ các công ty thuộc khu vực tư nhân Emcompass và BotGuard. Cũng được nhắm mục tiêu là bốn tổ chức phi chính phủ tham gia cứu trợ khủng hoảng Ukraine.

Một trong những cuộc tấn công đó liên quan đến liên lạc qua email giữa tổ chức phi chính phủ và kẻ tấn công bằng cách sử dụng địa chỉ email giả mạo bắt chước một nguồn đáng tin cậy, sau đó gửi tệp PDF độc hại có chứa liên kết lừa đảo nhằm tránh bị phát hiện từ các cổng email.

Công ty an ninh mạng giải thích: “Việc trao đổi email cho thấy kẻ tấn công không bao gồm payload độc hại trong email đầu tiên mà đợi nhận được câu trả lời để xây dựng mối quan hệ và tránh bị nghi ngờ trước khi gửi payload cho nạn nhân”.

Việc sử dụng các tên miền của bộ Nga bị đánh máy càng làm tăng thêm sức nặng cho đánh giá của Microsoft rằng SEABORGIUM nhắm mục tiêu đến các cựu quan chức tình báo, chuyên gia về các vấn đề của Nga và công dân Nga ở nước ngoài.

SEKOIA.IO cũng mô tả việc nhắm mục tiêu của CIJA là một nhiệm vụ thu thập thông tin tình báo được thiết kế để thu thập “bằng chứng liên quan đến tội phạm chiến tranh và/hoặc các thủ tục tư pháp quốc tế, có khả năng dự đoán và xây dựng câu chuyện phản bác về các cáo buộc trong tương lai.”

Các tiết lộ được đưa ra khi công ty tình báo mối đe dọa Lupovis tiết lộ rằng các tác nhân đe dọa Nga đã xâm phạm môi trường CNTT thuộc một số công ty ở Anh, Mỹ, Pháp, Brazil, Nam Phi và đang “định tuyến lại qua mạng của họ” để khởi động các cuộc tấn công chống lại Ukraine.

Trong khi đó, Microsoft đã cảnh báo về “cuộc tấn công tiềm tàng của Nga trong lĩnh vực kỹ thuật số trong suốt mùa đông này”, chỉ ra “phương pháp tiếp cận công nghệ lai đa hướng” của Moscow trong việc tiến hành các cuộc tấn công mạng nhằm vào cơ sở hạ tầng dân sự và gây ảnh hưởng đến các hoạt động tìm cách gây bất hòa ở châu Âu.