Ngày 15 tháng 2 năm 2023Ravie LakshmananPhát hiện mối đe dọa / Phần mềm độc hại

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một phần mềm độc hại mới có tên là Tiếng kêu bíp được thiết kế để bay dưới radar và thả các trọng tải bổ sung lên một máy chủ bị xâm nhập.

Nhà nghiên cứu Natalie Zargarov của Minerva Labs cho biết: “Dường như các tác giả của phần mềm độc hại này đang cố gắng triển khai càng nhiều kỹ thuật chống gỡ lỗi và chống VM (chống sandbox) càng tốt”.

“Một kỹ thuật như vậy liên quan đến việc trì hoãn thực thi thông qua việc sử dụng chức năng Beep API, do đó tên của phần mềm độc hại.”

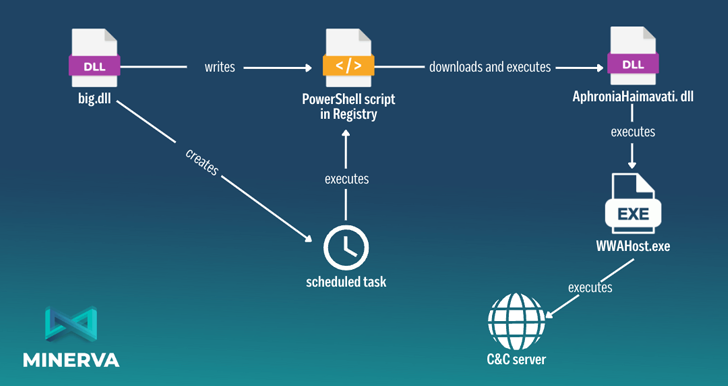

Beep bao gồm ba thành phần, thành phần đầu tiên là ống nhỏ giọt chịu trách nhiệm tạo khóa windows Registry mới và thực thi tập lệnh PowerShell được mã hóa Base64 được lưu trữ trong đó.

Về phần mình, tập lệnh PowerShell tiếp cận một máy chủ từ xa để lấy một bộ tiêm, sau khi xác nhận rằng nó không bị gỡ lỗi hoặc khởi chạy trong một máy ảo, sẽ trích xuất và khởi chạy tải trọng thông qua một kỹ thuật gọi là quá trình làm rỗng quy trình.

Tải trọng là một trình đánh cắp thông tin được trang bị để thu thập và lọc thông tin hệ thống cũng như liệt kê các quy trình đang chạy. Các hướng dẫn khác mà phần mềm độc hại có khả năng chấp nhận từ máy chủ chỉ huy và kiểm soát (C2) bao gồm khả năng thực thi các tệp DLL và EXE.

Một số tính năng khác vẫn chưa được triển khai, cho thấy Beep vẫn đang trong giai đoạn phát triển ban đầu.

Điều làm nên sự khác biệt của phần mềm độc hại mới nổi này là nó tập trung nhiều vào khả năng tàng hình, áp dụng vô số phương pháp tránh bị phát hiện nhằm cố gắng chống lại quá trình phân tích, tránh hộp cát và trì hoãn việc thực thi.

Zargarov lưu ý: “Một khi phần mềm độc hại này xâm nhập thành công vào một hệ thống, nó có thể dễ dàng tải xuống và phát tán một loạt các công cụ độc hại khác, bao gồm cả ransomware, khiến nó trở nên cực kỳ nguy hiểm”.

Những phát hiện này được đưa ra khi nhà cung cấp phần mềm chống vi-rút Avast tiết lộ chi tiết về một dòng nhỏ giọt khác có tên mã là kim nhỏ giọt đã được sử dụng để phát tán các dòng phần mềm độc hại khác nhau kể từ tháng 10 năm 2022.

Được phân phối qua các tệp đính kèm email spam, Discord hoặc URL OneDrive, phần mềm độc hại này bị nghi ngờ là được cung cấp dưới dạng dịch vụ cho các tác nhân tội phạm khác đang tìm cách phân phối tải trọng của chính chúng.

Công ty cho biết: “Phần mềm độc hại cố gắng ẩn mình bằng cách loại bỏ nhiều tệp không sử dụng, không hợp lệ và lưu trữ dữ liệu quan trọng giữa vài MB dữ liệu không quan trọng, đồng thời sử dụng các ứng dụng hợp pháp để thực hiện việc thực thi của nó”.