Ngày 15 tháng 2 năm 2023Ravie Lakshmanan Thông tin tình báo về mối đe dọa / Phần mềm độc hại

Diễn viên đe dọa liên kết với Bắc Triều Tiên được theo dõi như APT37 đã được liên kết với một phần mềm độc hại mới được đặt tên là M2RAT trong các cuộc tấn công nhắm vào đối tác phía nam của nó, cho thấy sự phát triển liên tục của các tính năng và chiến thuật của nhóm.

APT37, cũng được theo dõi dưới các biệt danh Reaper, RedEyes, Ricochet Chollima và ScarCruft, được liên kết với Bộ An ninh Nhà nước (MSS) của Triều Tiên, không giống như các cụm mối đe dọa Lazarus và Kimsuky là một phần của Tổng cục Trinh sát (RGB).

Theo Mandiant thuộc sở hữu của Google, MSS được giao nhiệm vụ “phản gián trong nước và các hoạt động phản gián ở nước ngoài”, với các chiến dịch tấn công của APT37 phản ánh các ưu tiên của cơ quan. Các hoạt động trong lịch sử đã chỉ ra những cá nhân như những người đào thoát và các nhà hoạt động nhân quyền.

“Nhiệm vụ chính được đánh giá của APT37 là thu thập thông tin tình báo bí mật để hỗ trợ các lợi ích kinh tế, chính trị và quân sự chiến lược của CHDCND Triều Tiên”, công ty tình báo mối đe dọa cho biết.

Tác nhân đe dọa được biết là dựa vào các công cụ tùy chỉnh như Chinotto, RokRat, BLUELIGHT, GOLDBACKDOOR và Dolphin để thu thập thông tin nhạy cảm từ các máy chủ bị xâm nhập.

“Đặc điểm chính của trường hợp tấn công RedEyes Group này là nó đã sử dụng lỗ hổng Hangul EPS và sử dụng các kỹ thuật lưu trữ dữ liệu để phát tán mã độc”, Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC) cho biết trong một báo cáo được công bố hôm thứ Ba.

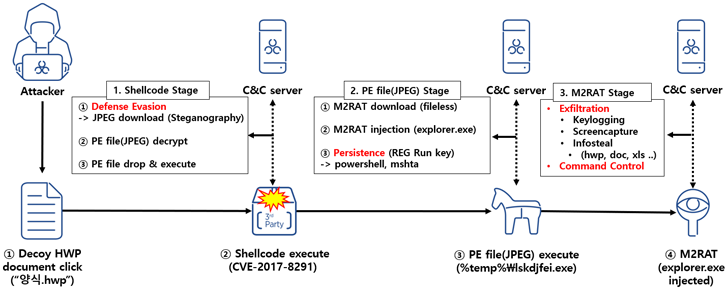

Chuỗi lây nhiễm được quan sát vào tháng 1 năm 2023 bắt đầu bằng một tài liệu Hangul giả, khai thác một lỗ hổng hiện đã được vá trong phần mềm xử lý văn bản (CVE-2017-8291) để kích hoạt shellcode tải hình ảnh xuống từ một máy chủ từ xa.

Tệp JPEG sử dụng các kỹ thuật ghi mật mã để che giấu một tệp thực thi di động, khi được khởi chạy, sẽ tải xuống bộ cấy M2RAT và đưa nó vào quy trình explorer.exe hợp pháp.

Mặc dù tính bền bỉ đạt được bằng cách sửa đổi Windows Registry, M2RAT hoạt động như một cửa hậu có khả năng ghi bàn phím, chụp màn hình, thực thi quy trình và đánh cắp thông tin. Giống như Dolphin, nó cũng được thiết kế để hút dữ liệu từ ổ đĩa di động và điện thoại thông minh được kết nối.

ASEC cho biết: “Các cuộc tấn công APT này rất khó chống lại và nhóm RedEyes nói riêng được biết là chủ yếu nhắm vào các cá nhân, vì vậy các cá nhân không thuộc tổ chức có thể khó nhận ra thiệt hại”.

Đây không phải là lần đầu tiên CVE-2017-8291 được vũ khí hóa bởi các phần tử đe dọa Triều Tiên. Vào cuối năm 2017, Tập đoàn Lazarus được phát hiện nhắm mục tiêu vào các sàn giao dịch tiền điện tử và người dùng của Hàn Quốc để triển khai phần mềm độc hại Destover, theo Recorded Future.