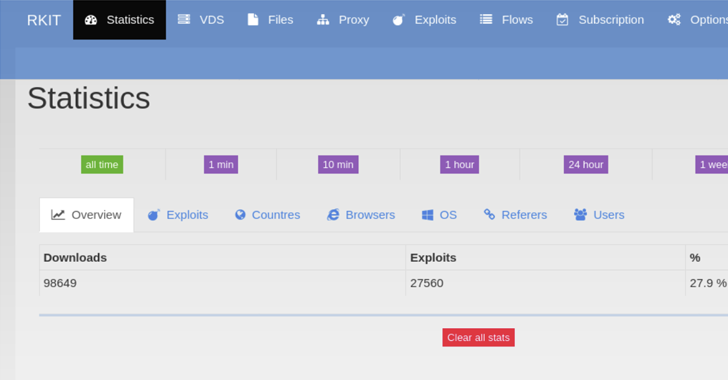

Bộ công cụ khai thác RIG (EK) đã đạt tỷ lệ khai thác thành công cao nhất mọi thời đại là gần 30% vào năm 2022, những phát hiện mới tiết lộ.

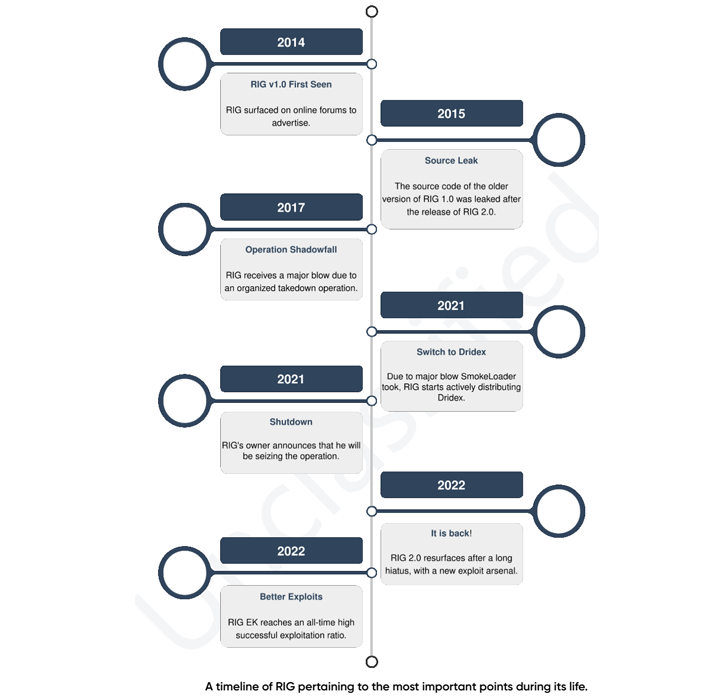

“RIG EK là một chương trình có động cơ tài chính đã hoạt động từ năm 2014,” công ty an ninh mạng PRODAFT của Thụy Sĩ cho biết trong một báo cáo đầy đủ được chia sẻ với The Hacker News.

“Mặc dù nó vẫn chưa thay đổi đáng kể cách khai thác trong hoạt động gần đây hơn, nhưng loại và phiên bản phần mềm độc hại mà chúng phân phối liên tục thay đổi. Tần suất cập nhật các mẫu dao động từ cập nhật hàng tuần đến cập nhật hàng ngày.”

Bộ công cụ khai thác là các chương trình được sử dụng để phân phối phần mềm độc hại cho một số lượng lớn nạn nhân bằng cách lợi dụng các lỗi bảo mật đã biết trong phần mềm thường được sử dụng như trình duyệt web.

Thực tế là RIG EK hoạt động như một mô hình dịch vụ có nghĩa là các tác nhân đe dọa có thể đền bù tài chính cho quản trị viên RIG EK vì đã cài đặt phần mềm độc hại mà chúng chọn trên máy nạn nhân. Các nhà khai thác RIG EK chủ yếu sử dụng quảng cáo độc hại để đảm bảo tỷ lệ lây nhiễm cao và mức độ bao phủ quy mô lớn.

Do đó, khách truy cập sử dụng phiên bản trình duyệt có lỗ hổng để truy cập trang web do tác nhân kiểm soát hoặc trang web bị xâm phạm nhưng hợp pháp sẽ được chuyển hướng bằng mã JavaScript độc hại đến máy chủ proxy, máy chủ này sẽ giao tiếp với máy chủ khai thác để cung cấp khai thác trình duyệt thích hợp.

Về phần mình, máy chủ khai thác phát hiện trình duyệt của người dùng bằng cách phân tích cú pháp chuỗi Tác nhân người dùng và trả về khai thác “khớp với các phiên bản trình duyệt dễ bị tấn công được xác định trước.”

Các nhà nghiên cứu cho biết: “Thiết kế khéo léo của Exploit Kit cho phép nó lây nhiễm các thiết bị mà không cần hoặc có rất ít tương tác từ người dùng cuối”. “Trong khi đó, việc sử dụng các máy chủ proxy khiến việc lây nhiễm khó bị phát hiện hơn.”

Kể từ khi xuất hiện vào năm 2014, RIG EK đã được phát hiện cung cấp nhiều loại trojan tài chính, kẻ đánh cắp và ransomware như AZORult, CryptoBit, Dridex, Raccoon Stealer và WastedLoader. Hoạt động này đã bị giáng một đòn mạnh vào năm 2017 sau một hành động phối hợp phá hủy cơ sở hạ tầng của nó.

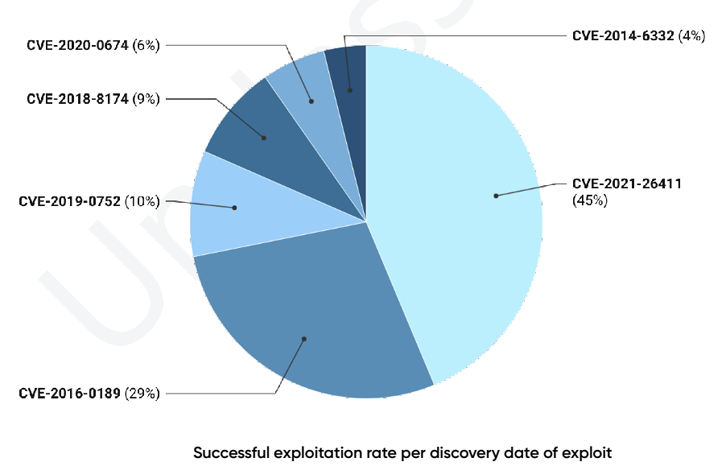

Các chiến dịch RIG EK gần đây đã nhắm mục tiêu lỗ hổng hỏng bộ nhớ ảnh hưởng đến Internet Explorer (CVE-2021-26411, điểm CVSS: 8,8) để triển khai RedLine Stealer.

Các lỗi trình duyệt khác bị phần mềm độc hại vũ khí hóa bao gồm CVE-2013-2551, CVE-2014-6332, CVE-2015-0313, CVE-2015-2419, CVE-2016-0189, CVE-2018-8174, CVE-2019-0752, và CVE-2020-0674.

Theo dữ liệu do PRODAFT thu thập, 45% số ca lây nhiễm thành công vào năm 2022 đã sử dụng CVE-2021-26411, tiếp theo là CVE-2016-0189 (29%), CVE-2019-0752 (10%), CVE-2018-8174 ( 9%) và CVE-2020-0674 (6%).

Bên cạnh Dridex, Raccoon và RedLine Stealer, một số họ phần mềm độc hại đáng chú ý được phát tán bằng RIG EK là SmokeLoader, PureCrypter, IcedID, ZLoader, TrueBot, Ursnif và Royal ransomware.

Hơn nữa, bộ công cụ khai thác được cho là đã thu hút lưu lượng truy cập từ 207 quốc gia, báo cáo tỷ lệ thành công 22% chỉ trong hai tháng qua. Số lượng thỏa hiệp nhiều nhất nằm ở Nga, Ai Cập, Mexico, Brazil, Ả Rập Saudi, Thổ Nhĩ Kỳ và một số quốc gia trên khắp châu Âu.

Các nhà nghiên cứu giải thích: “Thật thú vị, tỷ lệ thử khai thác là cao nhất vào Thứ Ba, Thứ Tư và Thứ Năm – với các ca lây nhiễm thành công diễn ra vào cùng ngày trong tuần”.

PRODAFT, cũng quản lý để có được khả năng hiển thị trong bảng điều khiển của bộ công cụ, cho biết có khoảng sáu người dùng khác nhau, hai trong số họ (quản trị viên và vipr) có đặc quyền quản trị viên. Hồ sơ người dùng có bí danh “pit” hoặc “pitty” có quyền quản trị viên phụ và ba người khác (lyr, ump và test1) có đặc quyền người dùng.

“admin” cũng là một người dùng giả chủ yếu dành riêng cho việc tạo những người dùng khác. Bảng quản lý, hoạt động với đăng ký, được điều khiển bởi người dùng “đáng tiếc”.

Tuy nhiên, một lỗi bảo mật hoạt động làm lộ máy chủ git đã khiến PRODAFT hủy bỏ ẩn danh hai trong số những kẻ đe dọa: một người quốc tịch Uzbekistan 31 tuổi tên là Oleg Lukyanov và một người Nga tên là Vladimir Nikonov.

Nó cũng đánh giá với độ tin cậy cao rằng nhà phát triển phần mềm độc hại Dridex có “mối quan hệ chặt chẽ” với các quản trị viên của RIG EK, do có hướng dẫn bổ sung

các bước cấu hình được thực hiện để “đảm bảo rằng phần mềm độc hại được phân phối trơn tru.”

Các nhà nghiên cứu cho biết: “Nhìn chung, RIG EK điều hành hoạt động kinh doanh dịch vụ khai thác rất hiệu quả, với các nạn nhân trên toàn cầu, kho vũ khí khai thác hiệu quả cao và nhiều khách hàng với phần mềm độc hại cập nhật liên tục”.