Ngày 05 tháng 1 năm 2023Ravie LakshmananBảo mật dữ liệu / Phần mềm độc hại

kẻ đánh cắp thông tin khét tiếng được gọi là Vidar đang tiếp tục tận dụng các dịch vụ truyền thông xã hội phổ biến như TikTok, Telegram, Steam và Mastodon làm máy chủ chỉ huy và kiểm soát (C2) trung gian.

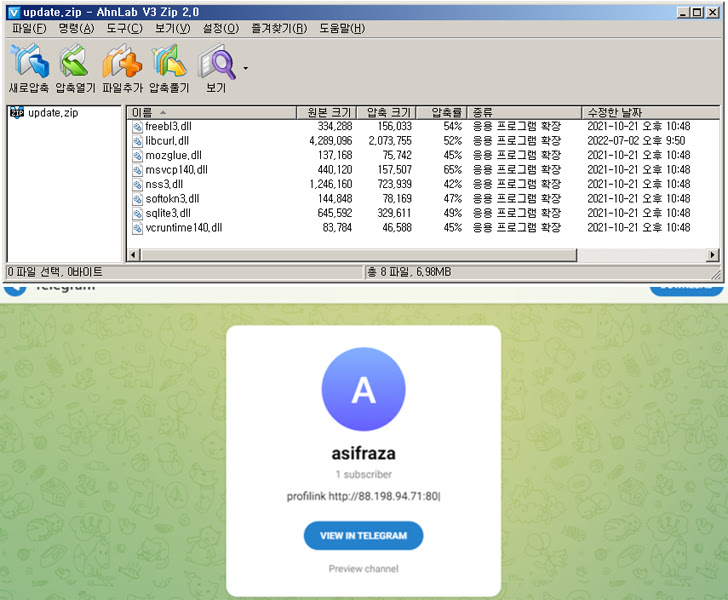

“Khi người dùng tạo tài khoản trên nền tảng trực tuyến, một trang tài khoản duy nhất mà bất kỳ ai cũng có thể truy cập được tạo ra”, Trung tâm Ứng phó Khẩn cấp An ninh AhnLab (ASEC) tiết lộ trong một phân tích kỹ thuật được công bố vào cuối tháng trước. “Những kẻ đe dọa viết các ký tự nhận dạng và địa chỉ C2 trong các phần của trang này.”

Nói cách khác, kỹ thuật này dựa vào các tài khoản tạm thời do tác nhân kiểm soát được tạo trên mạng xã hội để truy xuất địa chỉ C2.

Một lợi thế của phương pháp này là nếu máy chủ C2 bị gỡ xuống hoặc bị chặn, kẻ thù có thể vượt qua các hạn chế một cách tầm thường bằng cách thiết lập một máy chủ mới và chỉnh sửa các trang tài khoản để cho phép phần mềm độc hại được phân phối trước đó giao tiếp với máy chủ.

Vidar, lần đầu tiên được xác định vào năm 2018, là một phần mềm độc hại thương mại có sẵn có khả năng thu thập nhiều loại thông tin từ các máy chủ bị xâm nhập. Nó thường dựa vào các cơ chế phân phối như email lừa đảo và phần mềm bẻ khóa để lan truyền.

Các nhà nghiên cứu của ASEC cho biết: “Sau khi việc thu thập thông tin hoàn tất, thông tin bị tống tiền sẽ được nén thành tệp ZIP, được mã hóa bằng Base64 và được truyền đến máy chủ C2”.

Điểm mới trong phiên bản mới nhất của phần mềm độc hại (phiên bản 56.1) là dữ liệu đã thu thập được mã hóa trước khi trích xuất, một thay đổi so với các biến thể trước đó đã được biết là gửi dữ liệu tệp nén ở định dạng văn bản gốc.

Các nhà nghiên cứu cho biết: “Vì Vidar sử dụng các nền tảng nổi tiếng làm trung gian C2 nên nó có tuổi thọ cao. “Tài khoản của một kẻ đe dọa được tạo sáu tháng trước vẫn đang được duy trì và cập nhật liên tục.”

Sự phát triển diễn ra trong bối cảnh những phát hiện gần đây cho thấy phần mềm độc hại đang được phân phối bằng nhiều phương pháp khác nhau, bao gồm Google Ads độc hại và trình tải phần mềm độc hại có tên Bumblebee, phần mềm thứ hai được cho là do tác nhân đe dọa được theo dõi là Exotic Lily và Projector Libra.

Công ty tư vấn rủi ro Kroll, trong một phân tích được công bố vào tháng trước, cho biết họ đã phát hiện ra một quảng cáo cho trình chỉnh sửa hình ảnh nguồn mở GIMP, khi được nhấp vào từ kết quả tìm kiếm của Google, đã chuyển hướng nạn nhân đến một miền bị đánh máy lưu trữ phần mềm độc hại Vidar.

Nếu có, thì sự phát triển của các phương pháp phân phối phần mềm độc hại trong bối cảnh mối đe dọa là một phần phản ứng đối với quyết định của Microsoft về việc chặn macro theo mặc định trong các tệp Office được tải xuống từ Internet kể từ tháng 7 năm 2022.

Điều này đã dẫn đến việc gia tăng lạm dụng các định dạng tệp thay thế như ISO, VHD, SVG và XLL trong các tệp đính kèm email để vượt qua các biện pháp bảo vệ Mark of the Web (MotW) và tránh các biện pháp quét chống phần mềm độc hại.

Các nhà nghiên cứu của ASEC cho biết: “Các tệp ảnh đĩa có thể bỏ qua tính năng MotW vì khi các tệp bên trong chúng được giải nén hoặc gắn kết, MotW không được kế thừa vào các tệp đó”. phần mềm độc hại.