Ngày 13 tháng 12 năm 2022Ravie Lakshmanan

Một chiến dịch phần mềm độc hại đang hoạt động đang nhắm mục tiêu vào các kho lưu trữ Python Package Index (PyPI) và npm cho Python và JavaScript với các mô-đun giả mạo và đánh máy sai chính tả triển khai một chủng mã độc tống tiền, đánh dấu sự cố bảo mật mới nhất ảnh hưởng đến chuỗi cung ứng phần mềm.

Tất cả các gói Python được đánh máy đều mạo danh thư viện yêu cầu phổ biến: dequests, fequests, gequests, rdquests, reauests, reduests, reeuests, reqhests, reqkests, requesfs, requesta, requeste, requestw, requfsts, resuests, rewuests, rfquests, rrquests, rwquests, telnservrr và yêu cầu.

Theo Phylum, các gói lừa đảo nhúng mã nguồn lấy mã nhị phân ransomware dựa trên Golang từ một máy chủ từ xa tùy thuộc vào hệ điều hành và kiến trúc vi mô của nạn nhân.

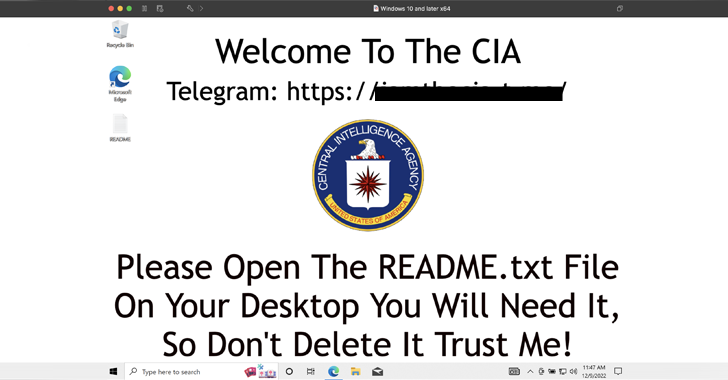

Việc thực hiện thành công khiến nền màn hình của nạn nhân bị thay đổi thành hình ảnh do diễn viên tự nhận là Cơ quan Tình báo Trung ương Hoa Kỳ (CIA) điều khiển. Nó cũng được thiết kế để mã hóa các tệp và yêu cầu khoản tiền chuộc 100 USD bằng tiền điện tử.

Trong một dấu hiệu cho thấy cuộc tấn công không chỉ giới hạn ở PyPI, kẻ thù đã được phát hiện xuất bản năm mô-đun khác nhau trong npm: discordallintsbot, discordselfbot16, discord-all-intents-bot, discors.jd và telnservrr.

“Kẻ tấn công cũng đã xuất bản một số gói npm hoạt động theo cách tương tự,” Louis Lang, CTO của Phylum cho biết, đồng thời bổ sung thêm rằng mỗi thư viện chứa JavaScript tương đương với cùng một mã để triển khai ransomware.

Phát hiện này được đưa ra khi ReversingLabs phát hiện ra một đợt gồm 10 gói PyPI bổ sung đẩy các phiên bản sửa đổi của phần mềm độc hại W4SP Stealer như một phần của cuộc tấn công chuỗi cung ứng đang diễn ra nhằm vào các nhà phát triển phần mềm được cho là đã bắt đầu vào khoảng ngày 25 tháng 9 năm 2022.

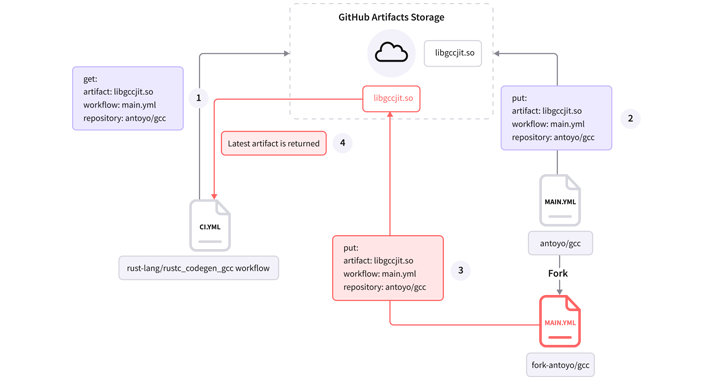

Đó không phải là tất cả. Đầu tháng này, công ty bảo mật chuỗi cung ứng phần mềm Legit security có trụ sở tại Israel đã trình diễn một kỹ thuật tấn công mới nhằm vào kho lưu trữ Rust (“rust-lang”) lạm dụng GitHub Actions để đầu độc các tạo phẩm hợp pháp.

Phần mềm tạo bản dựng là các tệp được tạo bởi quá trình xây dựng, chẳng hạn như các gói phân phối, tệp WAR, nhật ký và báo cáo. Bằng cách thay thế các mô-đun thực tế bằng các phiên bản bị trojan hóa, một tác nhân có thể đánh cắp thông tin nhạy cảm hoặc phân phối tải trọng bổ sung cho tất cả người dùng hạ nguồn của nó.

Nhà nghiên cứu Noam Dotan của Legit Security cho biết: “Lỗ hổng được tìm thấy trong quy trình công việc có tên là ‘ci.yml' chịu trách nhiệm xây dựng và kiểm tra mã của kho lưu trữ.

Bằng cách khai thác điểm yếu này, kẻ tấn công có thể đánh lừa quy trình làm việc của GitHub để thực thi một tạo phẩm có chứa phần mềm độc hại, khiến nó có thể giả mạo một cách hiệu quả các nhánh kho lưu trữ, yêu cầu kéo, sự cố và bản phát hành.

Những người duy trì ngôn ngữ lập trình Rust đã giải quyết vấn đề này vào ngày 26 tháng 9 năm 2022, sau khi tiết lộ có trách nhiệm vào ngày 15 tháng 9 năm 2022.