Ngày 01 tháng 6 năm 2023Ravie LakshmananMobile Security / APT

Một mối đe dọa liên tục nâng cao (APT) chưa biết trước đây đang nhắm mục tiêu vào các thiết bị iOS như một phần của chiến dịch di động phức tạp và kéo dài có tên Hoạt động tam giác bắt đầu vào năm 2019.

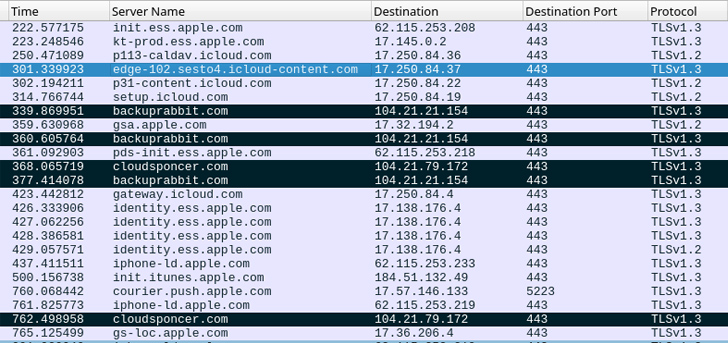

“Các mục tiêu bị lây nhiễm bằng cách sử dụng khai thác zero-click thông qua nền tảng iMessage và phần mềm độc hại chạy với quyền root, giành quyền kiểm soát hoàn toàn thiết bị và dữ liệu người dùng,” Kaspersky cho biết.

Công ty an ninh mạng của Nga cho biết họ đã phát hiện ra dấu vết của sự xâm phạm sau khi tạo bản sao lưu ngoại tuyến của các thiết bị được nhắm mục tiêu.

Chuỗi tấn công bắt đầu với việc thiết bị iOS nhận được tin nhắn qua iMessage có chứa tệp đính kèm mang mã khai thác.

Việc khai thác được cho là zero-click, nghĩa là việc nhận thông báo sẽ kích hoạt lỗ hổng mà không yêu cầu bất kỳ tương tác nào của người dùng để thực thi mã.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Nó cũng được định cấu hình để truy xuất các tải trọng bổ sung nhằm leo thang đặc quyền và loại bỏ phần mềm độc hại giai đoạn cuối khỏi máy chủ từ xa mà Kaspersky mô tả là “nền tảng APT đầy đủ tính năng”.

Bộ cấy, chạy với quyền root, có khả năng thu thập thông tin nhạy cảm và được trang bị để chạy mã được tải xuống dưới dạng mô-đun plugin từ máy chủ.

Trong giai đoạn cuối cùng, cả thông báo ban đầu và khai thác trong tệp đính kèm đều bị xóa để xóa mọi dấu vết lây nhiễm.

“Bộ công cụ độc hại không hỗ trợ tính bền bỉ, rất có thể là do những hạn chế của [operating system]”, Kaspersky cho biết. “Dòng thời gian của nhiều thiết bị cho thấy rằng chúng có thể bị tái nhiễm sau khi khởi động lại.”

Quy mô và phạm vi chính xác của chiến dịch vẫn chưa rõ ràng, nhưng công ty cho biết các cuộc tấn công đang diễn ra, với việc lây nhiễm thành công vào các thiết bị chạy iOS 15.7, được phát hành vào ngày 12 tháng 9 năm 2022.

Hiện tại vẫn chưa biết liệu các cuộc tấn công có lợi dụng lỗ hổng zero-day trong iOS hay không. Hacker News đã liên hệ với Apple để có thêm bình luận và chúng tôi sẽ cập nhật câu chuyện nếu chúng tôi nhận được phản hồi.