Ngày 09 tháng 2 năm 2023Ravie LakshmananAn ninh mạng / Bảo mật IoT

Một bộ gồm 38 lỗ hổng bảo mật đã được phát hiện trong các thiết bị Internet vạn vật (IIoT) công nghiệp không dây từ bốn nhà cung cấp khác nhau có thể tạo ra bề mặt tấn công đáng kể cho các tác nhân đe dọa đang tìm cách khai thác môi trường công nghệ vận hành (OT).

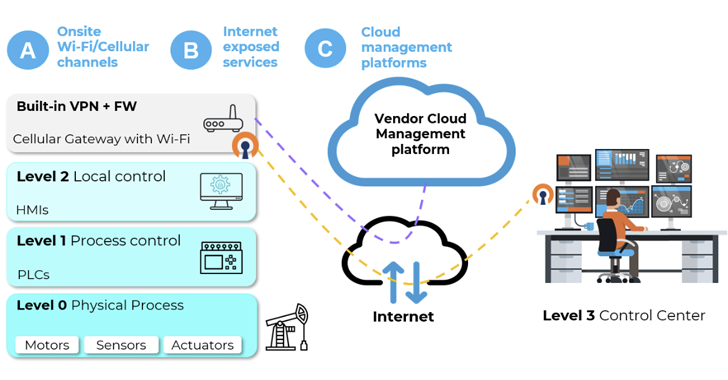

Công ty an ninh mạng công nghiệp Otorio của Israel cho biết: “Các tác nhân đe dọa có thể khai thác các lỗ hổng trong thiết bị Wireless IIoT để có quyền truy cập ban đầu vào các mạng OT nội bộ”. “Họ có thể sử dụng các lỗ hổng này để vượt qua các lớp bảo mật và xâm nhập vào các mạng mục tiêu, gây nguy hiểm cho cơ sở hạ tầng quan trọng hoặc làm gián đoạn quá trình sản xuất.”

Tóm lại, các lỗ hổng cung cấp một điểm xâm nhập từ xa để tấn công, cho phép các đối thủ không được xác thực giành được chỗ đứng và sau đó sử dụng nó làm đòn bẩy để lây lan sang các máy chủ khác, do đó gây ra thiệt hại đáng kể.

Nhà nghiên cứu bảo mật Roni Gavrilov cho biết một số thiếu sót đã được xác định có thể được xâu chuỗi để cấp cho tác nhân bên ngoài quyền truy cập trực tiếp vào hàng nghìn mạng OT nội bộ qua internet.

Trong số 38 lỗi, có 3 lỗi ảnh hưởng đến Máy chủ Truy cập Từ xa (RAS) của ETIC Telecom – CVE-2022-3703, CVE-2022-41607 và CVE-2022-40981 – và có thể bị lạm dụng để chiếm hoàn toàn quyền kiểm soát các thiết bị dễ bị ảnh hưởng.

Năm lỗ hổng khác liên quan đến InHand Networks InRouter 302 và InRouter 615, nếu bị khai thác có thể dẫn đến chèn lệnh, tiết lộ thông tin và thực thi mã.

Cụ thể, nó đòi hỏi phải lợi dụng các sự cố trong nền tảng đám mây “Trình quản lý thiết bị”, cho phép người vận hành thực hiện các hành động từ xa như thay đổi cấu hình và nâng cấp chương trình cơ sở, để xâm phạm mọi thiết bị InRouter do đám mây quản lý có quyền root.

Cũng được xác định là hai điểm yếu trong Bộ định tuyến Sierra Wireless AirLink (CVE-2022-46649 và CVE-2022-46650) có thể dẫn đến mất thông tin nhạy cảm và thực thi mã từ xa. Các sai sót còn lại vẫn đang được tiết lộ có trách nhiệm.

Các phát hiện nhấn mạnh cách các mạng OT có thể gặp rủi ro khi làm cho các thiết bị IIoT có thể truy cập trực tiếp trên internet, tạo ra một “điểm lỗi duy nhất” có thể vượt qua tất cả các biện pháp bảo vệ một cách hiệu quả.

Ngoài ra, những kẻ tấn công cục bộ có thể đột nhập vào các điểm truy cập Wi-Fi công nghiệp và cổng di động bằng cách nhắm mục tiêu vào các kênh di động hoặc Wi-Fi tại chỗ, dẫn đến các kịch bản đối thủ ở giữa (AitM) với tác động bất lợi tiềm tàng.

Các cuộc tấn công có thể bao gồm từ nhắm mục tiêu vào các sơ đồ mã hóa yếu đến các cuộc tấn công cùng tồn tại nhằm vào các chip kết hợp được sử dụng rộng rãi trong các thiết bị điện tử.

Để giải quyết vấn đề này, các tác nhân đe dọa có thể sử dụng các nền tảng như WiGLE – cơ sở dữ liệu về các điểm truy cập không dây khác nhau trên toàn thế giới – để xác định các môi trường công nghiệp có giá trị cao, xác định vị trí thực tế của chúng và khai thác các điểm truy cập từ khoảng cách gần, Otorio lưu ý.

Để đối phó, bạn nên tắt các chương trình mã hóa không an toàn, ẩn tên mạng Wi-Fi, tắt các dịch vụ quản lý đám mây không sử dụng và thực hiện các bước để ngăn không cho các thiết bị có thể truy cập công khai.

Công ty cho biết: “Việc khai thác có độ phức tạp thấp, kết hợp với tác động tiềm năng rộng lớn, khiến các thiết bị IIoT không dây và nền tảng quản lý dựa trên đám mây của chúng trở thành mục tiêu hấp dẫn cho những kẻ tấn công muốn xâm phạm môi trường công nghiệp”.

Sự phát triển này cũng diễn ra khi Otorio tiết lộ chi tiết về hai lỗ hổng nghiêm trọng cao trong Trình quản lý giấy phép tự động hóa của Siemens (CVE-2022-43513 và CVE-2022-43514) có thể được kết hợp để thực thi mã từ xa và leo thang đặc quyền. Các lỗi đã được Siemens vá vào tháng 1 năm 2023.