Thông tin chi tiết đã được chia sẻ về một lỗ hổng bảo mật trong việc triển khai tiêu chuẩn Diễn đàn Giao diện Video Mạng Mở (ONVIF) của Dahua, khi bị khai thác, có thể dẫn đến việc chiếm quyền kiểm soát các camera IP.

Được theo dõi là CVE-2022-30563 (điểm CVSS: 7.4), “lỗ hổng có thể bị kẻ tấn công lợi dụng để xâm phạm camera mạng bằng cách đánh hơi tương tác ONVIF không được mã hóa trước đó và phát lại thông tin đăng nhập trong một yêu cầu mới đối với camera”, Nozomi Networks cho biết trong một báo cáo thứ Năm.

Vấn đề đã được giải quyết trong một bản vá được phát hành vào ngày 28 tháng 6 năm 2022, ảnh hưởng đến các sản phẩm sau:

Dahua ASI7XXX: Các phiên bản trước v1.000.00009.0.R.220620 Dahua IPC-HDBW2XXX: Các phiên bản trước v2.820.0000000.48.R.220614 Dahua IPC-HX2XXX: Các phiên bản trước v2.820.0000000.48.R.220614

ONVIF quản lý việc phát triển và sử dụng một tiêu chuẩn mở về cách các sản phẩm bảo mật vật lý dựa trên IP như camera giám sát video và hệ thống kiểm soát truy cập có thể giao tiếp với nhau theo cách không thể biết của nhà cung cấp.

Lỗi được Nozomi Networks xác định nằm trong cơ chế xác thực “WS-UsernameToken” được triển khai trong một số camera IP do công ty Dahua của Trung Quốc phát triển, cho phép kẻ tấn công xâm phạm camera bằng cách phát lại thông tin đăng nhập.

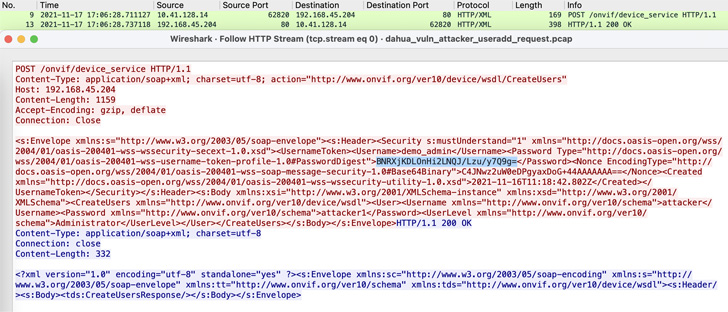

Nói cách khác, việc khai thác thành công lỗ hổng này có thể cho phép kẻ thù bí mật thêm tài khoản quản trị viên độc hại và khai thác nó để có được quyền truy cập không hạn chế vào thiết bị bị ảnh hưởng với các đặc quyền cao nhất, bao gồm cả việc xem nguồn cấp dữ liệu camera trực tiếp.

Tất cả những gì mà tác nhân đe dọa cần để thực hiện cuộc tấn công này là có thể nắm bắt một yêu cầu ONVIF không được mã hóa được xác thực bằng lược đồ WS-UsernameToken, sau đó được sử dụng để gửi một yêu cầu giả mạo với cùng một dữ liệu xác thực để lừa thiết bị tạo tài khoản quản trị .

Tiết lộ này sau khi phát hiện ra các lỗ hổng tương tự trong các thiết bị Reolink, ThroughTek, Annke và Axis, nhấn mạnh những rủi ro tiềm ẩn do hệ thống camera an ninh IoT gây ra khi chúng được triển khai trong các cơ sở hạ tầng quan trọng.

Các nhà nghiên cứu cho biết: “Các tác nhân đe dọa, đặc biệt là các nhóm đe dọa quốc gia-nhà nước, có thể quan tâm đến việc hack camera IP để giúp thu thập thông tin về thiết bị hoặc quy trình sản xuất của công ty mục tiêu,” các nhà nghiên cứu cho biết.

“Thông tin này có thể hỗ trợ việc do thám được thực hiện trước khi tiến hành một cuộc tấn công mạng. Với kiến thức sâu hơn về môi trường mục tiêu, các tác nhân đe dọa có thể tạo ra các cuộc tấn công tùy chỉnh có thể làm gián đoạn quy trình sản xuất trong cơ sở hạ tầng quan trọng.”

Trong một diễn biến liên quan, các nhà nghiên cứu từ NCC Group đã ghi nhận 11 lỗ hổng ảnh hưởng đến các sản phẩm khóa thông minh Nuki có thể được vũ khí hóa để thực thi mã tùy ý và mở cửa hoặc gây ra tình trạng từ chối dịch vụ (DoS).

Cũng đáng chú ý là một thông báo về hệ thống kiểm soát công nghiệp (ICS) do Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ đưa ra trong tuần này, cảnh báo về hai lỗi bảo mật nghiêm trọng trong các máy chủ MOXA NPort 5110 chạy firmware phiên bản 2.10.

Cơ quan này cho biết: “Việc khai thác thành công các lỗ hổng này có thể cho phép kẻ tấn công thay đổi các giá trị bộ nhớ và / hoặc khiến thiết bị không phản hồi.

.