Một crypter né tránh dựa trên .NET có tên DarkTortilla đã được các tác nhân đe dọa sử dụng để phát tán một loạt các phần mềm độc hại hàng hóa cũng như các trọng tải được nhắm mục tiêu như Cobalt Strike và Metasploit, có thể kể từ năm 2015.

Công ty an ninh mạng Secureworks cho biết trong một báo cáo hôm thứ Tư: “Nó cũng có thể cung cấp ‘các gói bổ sung' như các tải trọng độc hại bổ sung, các tài liệu giả mạo lành tính và các tệp thực thi”. “Nó có tính năng kiểm soát chống phân tích và chống giả mạo mạnh mẽ có thể làm cho việc phát hiện, phân tích và loại bỏ trở nên khó khăn.”

Phần mềm độc hại do crypter cung cấp bao gồm loa thông tin và trojan truy cập từ xa (RAT) như Agent Tesla, AsyncRat, NanoCore và RedLine Stealer. “DarkTortilla có tính linh hoạt mà phần mềm độc hại tương tự không có”, các nhà nghiên cứu lưu ý.

Các chương là công cụ phần mềm sử dụng kết hợp mã hóa, giải mã và thao tác mã của phần mềm độc hại để vượt qua sự phát hiện của các giải pháp bảo mật.

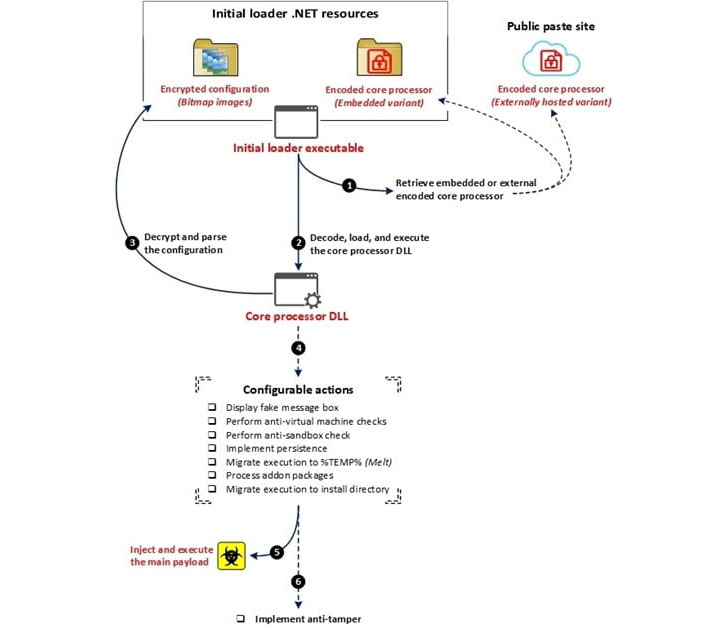

Việc gửi DarkTortilla xảy ra thông qua các email spam độc hại chứa các tệp lưu trữ có tệp thực thi cho trình tải ban đầu được sử dụng để giải mã và khởi chạy mô-đun bộ xử lý lõi được nhúng trong chính nó hoặc được tìm nạp từ các trang web lưu trữ văn bản như Pastebin.

Sau đó, bộ xử lý lõi chịu trách nhiệm thiết lập tính bền bỉ và đưa tải trọng RAT chính vào bộ nhớ mà không để lại dấu vết trên hệ thống tệp thông qua tệp cấu hình phức tạp cũng cho phép nó thả các gói bổ trợ, bao gồm keylogger, trình đánh cắp clipboard và công cụ khai thác tiền điện tử .

DarkTortilla đáng chú ý hơn nữa vì nó sử dụng các điều khiển chống giả mạo để đảm bảo cả hai quy trình được sử dụng để thực thi các thành phần trong bộ nhớ được chạy lại ngay lập tức khi kết thúc.

Cụ thể, sự bền bỉ của trình tải ban đầu đạt được nhờ tệp thực thi thứ hai được gọi là WatchDog được thiết kế để giữ các tab trên quy trình được chỉ định và chạy lại nếu quá trình bị hủy.

Kỹ thuật này gợi nhớ đến một cơ chế tương tự được áp dụng bởi tác nhân đe dọa có tên là Moses Staff, vào đầu năm nay, được phát hiện dựa trên phương pháp dựa trên cơ quan giám sát để ngăn chặn bất kỳ sự gián đoạn nào đối với tải trọng của nó. Cũng được sử dụng là hai điều khiển khác để đảm bảo việc thực thi liên tục của bản thân tệp thực thi WatchDog đã bị bỏ rơi và sự bền bỉ cho trình tải ban đầu.

Secureworks cho biết họ xác định trung bình 93 mẫu DarkTortilla duy nhất được tải lên cơ sở dữ liệu phần mềm độc hại VirusTotal mỗi tuần trong khoảng thời gian 17 tháng từ tháng 1 năm 2021 đến tháng 5 năm 2022.

Các nhà nghiên cứu kết luận: “DarkTortilla có khả năng tránh bị phát hiện, có thể cấu hình cao và cung cấp một loạt các phần mềm độc hại phổ biến và hiệu quả”. “Khả năng và sự phổ biến của nó khiến nó trở thành một mối đe dọa đáng gờm.”

.