Ngày 30 tháng 12 năm 2022Ravie LakshmananPhần thưởng lỗi / Quyền riêng tư

Một nhà nghiên cứu bảo mật đã được trao khoản tiền thưởng trị giá 107.500 đô la cho việc xác định các vấn đề bảo mật trong loa thông minh Google Home có thể bị khai thác để cài đặt các cửa hậu và biến chúng thành thiết bị nghe lén.

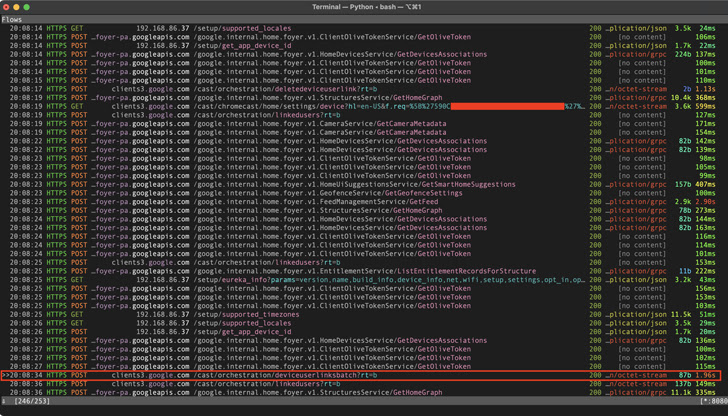

Các lỗ hổng “cho phép kẻ tấn công trong vùng lân cận không dây cài đặt tài khoản ‘cửa sau' trên thiết bị, cho phép chúng gửi lệnh đến thiết bị từ xa qua internet, truy cập nguồn cấp dữ liệu micrô của thiết bị và thực hiện các yêu cầu HTTP tùy ý trong mạng LAN của nạn nhân”, nhà nghiên cứu cho biết. , người có tên là Matt, được tiết lộ trong một bài viết kỹ thuật được xuất bản trong tuần này.

Khi thực hiện các yêu cầu độc hại như vậy, mật khẩu Wi-Fi không chỉ có thể bị lộ mà còn cung cấp cho kẻ thù quyền truy cập trực tiếp vào các thiết bị khác được kết nối với cùng một mạng. Sau khi tiết lộ có trách nhiệm vào ngày 8 tháng 1 năm 2021, Google đã khắc phục các sự cố này vào tháng 4 năm 2021.

Tóm lại, vấn đề liên quan đến cách thức kiến trúc phần mềm Google Home có thể được tận dụng để thêm tài khoản người dùng Google giả mạo vào thiết bị tự động hóa gia đình của mục tiêu.

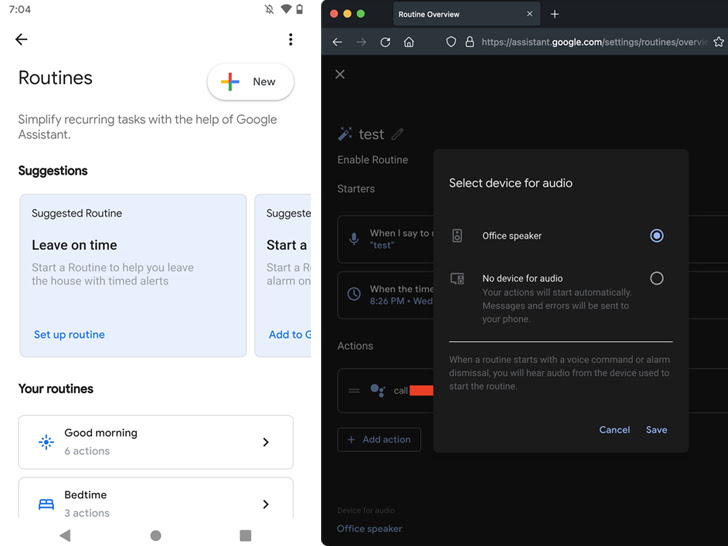

Trong một chuỗi tấn công được nhà nghiên cứu trình bày chi tiết, một kẻ đe dọa đang tìm cách nghe trộm nạn nhân có thể lừa cá nhân đó cài đặt một ứng dụng Android độc hại, khi phát hiện thiết bị Google Home trên mạng, ứng dụng này sẽ đưa ra các yêu cầu HTTP lén lút để liên kết tài khoản của kẻ tấn công đến thiết bị của nạn nhân.

Tiến xa hơn, người ta cũng phát hiện ra rằng, bằng cách dàn dựng một cuộc tấn công hủy xác thực Wi-Fi để buộc thiết bị Google Home ngắt kết nối mạng, thiết bị có thể được đưa vào “chế độ thiết lập” và tạo Wi-Fi mở của riêng nó. mạng Fi.

Sau đó, kẻ đe dọa có thể kết nối với mạng thiết lập của thiết bị và yêu cầu các chi tiết như tên thiết bị, cloud_device_id và chứng chỉ, đồng thời sử dụng chúng để liên kết tài khoản của chúng với thiết bị.

Bất kể trình tự tấn công được sử dụng là gì, quy trình liên kết thành công sẽ cho phép kẻ thù tận dụng các quy trình của Google Home để giảm âm lượng xuống 0 và gọi đến một số điện thoại cụ thể tại bất kỳ thời điểm cụ thể nào để theo dõi nạn nhân thông qua micrô của thiết bị.

“Điều duy nhất mà nạn nhân có thể nhận thấy là đèn LED của thiết bị chuyển sang màu xanh lam đặc, nhưng có lẽ họ chỉ cho rằng nó đang cập nhật chương trình cơ sở hoặc thứ gì đó,” Matt nói. “Trong khi gọi, đèn LED không nhấp nháy như thường thấy khi thiết bị đang nghe, vì vậy không có dấu hiệu nào cho thấy micrô đang mở.”

Hơn nữa, cuộc tấn công có thể được mở rộng để thực hiện các yêu cầu HTTP tùy ý trong mạng của nạn nhân và thậm chí đọc các tệp hoặc đưa ra các sửa đổi độc hại trên thiết bị được liên kết sẽ được áp dụng sau khi khởi động lại.

Đây không phải là lần đầu tiên các phương pháp tấn công như vậy được nghĩ ra để lén theo dõi các mục tiêu tiềm năng thông qua các thiết bị kích hoạt bằng giọng nói.

Vào tháng 11 năm 2019, một nhóm các học giả đã tiết lộ một kỹ thuật có tên là Light Commands, đề cập đến lỗ hổng của micrô MEMS cho phép kẻ tấn công đưa các lệnh không nghe được và vô hình từ xa vào các trợ lý giọng nói phổ biến như Google Assistant, Amazon Alexa, Facebook Portal và Apple Siri. sử dụng ánh sáng.