Ngày 10 tháng 3 năm 2023Ravie LakshmananTấn công mạng / Phần mềm độc hại

Một nhóm gián điệp Bắc Triều Tiên bị theo dõi như UNC2970 đã được quan sát thấy đang sử dụng các dòng phần mềm độc hại không có giấy tờ trước đây như một phần của chiến dịch lừa đảo trực tuyến nhắm mục tiêu vào các tổ chức công nghệ và truyền thông của Hoa Kỳ và Châu Âu kể từ tháng 6 năm 2022.

Mandiant thuộc sở hữu của google cho biết cụm mối đe dọa chia sẻ “nhiều điểm trùng lặp” với một hoạt động lâu dài có tên là “Công việc trong mơ” sử dụng các chiêu dụ tuyển dụng trong các email để kích hoạt trình tự lây nhiễm.

UNC2970 là biệt danh mới được chỉ định bởi công ty tình báo mối đe dọa cho một tập hợp hoạt động mạng của Bắc Triều Tiên ánh xạ tới UNC577 (còn gọi là Temp.Hermit) và cũng bao gồm một cụm mối đe dọa mới được theo dõi là UNC4034.

Hoạt động UNC4034, như được Mandiant ghi lại vào tháng 9 năm 2022, dẫn đến việc sử dụng WhatsApp để thiết kế các mục tiêu trên mạng xã hội nhằm tải xuống một cửa hậu có tên AIRDRY.V2 với lý do chia sẻ bài kiểm tra đánh giá kỹ năng.

“UNC2970 có nỗ lực phối hợp hướng tới che giấu dữ liệu và sử dụng nhiều phương pháp để thực hiện việc này trong toàn bộ chuỗi phân phối và thực thi,” các nhà nghiên cứu của Mandiant cho biết trong một phân tích chi tiết gồm hai phần, đồng thời bổ sung thêm nỗ lực nhắm mục tiêu cụ thể vào các nhà nghiên cứu bảo mật.

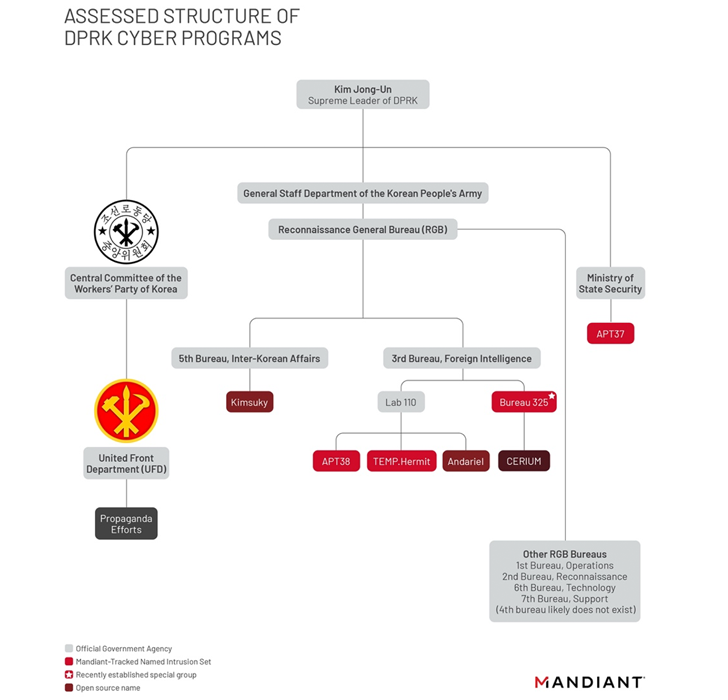

Temp.Hermit là một trong những đơn vị hack chính liên kết với Tổng cục Trinh sát (RGB) của Bắc Triều Tiên cùng với Andariel và APT38 (hay còn gọi là BlueNoroff). Cả ba nhóm diễn viên được gọi chung là Nhóm Lazarus (còn gọi là Hidden Cobra hoặc Zinc).

“TEMP.Hermit là một diễn viên đã xuất hiện ít nhất từ năm 2013,” Mandiant lưu ý trong một báo cáo tháng 3 năm 2022. “Hoạt động của họ kể từ thời điểm đó là đại diện cho nỗ lực của Bình Nhưỡng trong việc thu thập thông tin tình báo chiến lược nhằm mang lại lợi ích cho Triều Tiên.”

Tập hợp các cuộc tấn công UNC2970 mới nhất có đặc điểm là ban đầu tiếp cận trực tiếp người dùng trên LinkedIn bằng cách sử dụng các tài khoản giả “được thiết kế tốt và quản lý chuyên nghiệp” đóng giả làm nhà tuyển dụng.

Cuộc trò chuyện sau đó được chuyển sang WhatsApp, sau đó, một tải trọng lừa đảo được chuyển đến mục tiêu dưới chiêu bài mô tả công việc.

Trong một số trường hợp, người ta đã quan sát thấy các chuỗi tấn công này triển khai các phiên bản bị nhiễm trojan của TightVNC (có tên là LIDSHIFT), được thiết kế để tải trọng tải giai đoạn tiếp theo có nhãn là LIDSHOT có khả năng tải xuống và thực thi shellcode từ một máy chủ từ xa.

Việc thiết lập chỗ đứng trong các môi trường bị xâm phạm đạt được bằng một cửa hậu dựa trên C++ được gọi là PLANKWALK, sau đó mở đường cho việc phân phối công cụ bổ sung như –

TOUCHSHIFT – Một trình nhỏ giọt phần mềm độc hại tải phần mềm độc hại tiếp theo, từ keylogger và tiện ích chụp màn hình cho đến các cửa hậu đầy đủ tính năng

TOUCHSHOT – Một phần mềm được cấu hình để chụp ảnh màn hình ba giây một lần

TOUCHKEY – Một keylogger ghi lại các lần gõ phím và dữ liệu clipboard

BẮN MÓC – Một công cụ tạo đường hầm kết nối qua TCP để giao tiếp với máy chủ chỉ huy và kiểm soát (C2)

CẢM ỨNG – Trình tải được thiết kế để giải mã và thực thi tải trọng trên máy

BIỂU DIỄN – Cửa hậu AC/C++ chạy các lệnh tùy ý và giao tiếp qua các yêu cầu HTTP POST với máy chủ C2 của nó

UNC2970 cũng được cho là đã tận dụng Microsoft Intune, một giải pháp quản lý thiết bị đầu cuối, để loại bỏ tập lệnh PowerShell đặt trước có chứa tải trọng được mã hóa Base64 được gọi là CLOUDBURST, một cửa hậu dựa trên C giao tiếp qua HTTP.

Trong việc tiếp tục sử dụng kỹ thuật Mang theo trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD) bởi những kẻ có quan hệ với Triều Tiên, các vụ xâm nhập tiếp tục sử dụng một công cụ nhỏ giọt chỉ có trong bộ nhớ có tên là LIGHTSHIFT, tạo điều kiện cho việc phân phối một phần mềm độc hại khác có tên mã là LIGHTSHOW.

Ngoài việc thực hiện các bước để cản trở phân tích động và tĩnh, tiện ích này còn loại bỏ phiên bản hợp pháp của trình điều khiển có các lỗ hổng đã biết để thực hiện các thao tác đọc và ghi vào bộ nhớ nhân và cuối cùng là vô hiệu hóa phần mềm bảo mật được cài đặt trên máy chủ bị nhiễm.

Mandiant cho biết: “Các công cụ phần mềm độc hại được xác định làm nổi bật sự phát triển liên tục của phần mềm độc hại và triển khai các công cụ mới của UNC2970. “Mặc dù nhóm trước đây đã nhắm mục tiêu vào các ngành công nghiệp quốc phòng, truyền thông và công nghệ, nhưng việc nhắm mục tiêu vào các nhà nghiên cứu bảo mật cho thấy sự thay đổi trong chiến lược hoặc mở rộng hoạt động của nhóm.”