Nhiều cửa hậu đã được phát hiện trong quá trình kiểm tra khả năng thâm nhập trong phần sụn của một thiết bị thoại qua Giao thức Internet (VoIP) được sử dụng rộng rãi từ Auerswald, một nhà sản xuất phần cứng viễn thông của Đức, có thể bị lạm dụng để giành quyền truy cập quản trị đầy đủ vào các thiết bị.

“Hai mật khẩu cửa hậu đã được tìm thấy trong phần sụn của tổng đài COMpact 5500R”, các nhà nghiên cứu từ RedTeam Pentesting cho biết trong một phân tích kỹ thuật được công bố hôm thứ Hai. “Một mật khẩu cửa hậu dành cho người dùng bí mật ‘Schandelah', mật khẩu còn lại có thể được sử dụng cho ‘quản trị viên' người dùng có đặc quyền cao nhất.” Không có cách nào được phát hiện để vô hiệu hóa các cửa hậu này. “

Lỗ hổng bảo mật đã được gán mã nhận dạng CVE-2021-40859 và có xếp hạng mức độ nghiêm trọng quan trọng là 9,8. Sau tiết lộ có trách nhiệm vào ngày 10 tháng 9, Auerswald đã giải quyết vấn đề trong bản cập nhật chương trình cơ sở (phiên bản 8.2B) được phát hành vào tháng 11 năm 2021. “Bản cập nhật chương trình cơ sở 8.2B chứa các bản cập nhật bảo mật quan trọng mà bạn chắc chắn nên áp dụng, ngay cả khi bạn không cần các tính năng nâng cao “, công ty cho biết trong một bài đăng mà không trực tiếp đề cập đến vấn đề.

PBX, viết tắt của tổng đài chi nhánh tư nhân, là một hệ thống chuyển mạch phục vụ một tổ chức tư nhân. Nó được sử dụng để thiết lập và kiểm soát các cuộc gọi điện thoại giữa các điểm cuối viễn thông, bao gồm các bộ điện thoại thông thường, các điểm đến trên mạng điện thoại chuyển mạch công cộng (PSTN) và các thiết bị hoặc dịch vụ trên mạng VoIP.

RedTeam Pentesting cho biết họ đã phát hiện ra cửa sau sau khi bắt đầu xem xét kỹ hơn dịch vụ mà Auerswald cung cấp trong trường hợp khách hàng mất quyền truy cập vào tài khoản quản trị viên của họ, trong trường hợp đó, mật khẩu được liên kết với tài khoản đặc quyền có thể được đặt lại bằng cách liên hệ cho nhà sản xuất.

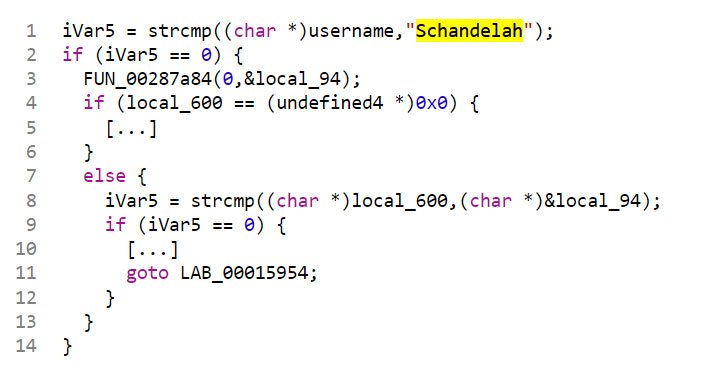

Cụ thể, các nhà nghiên cứu phát hiện ra rằng thiết bị được định cấu hình để kiểm tra tên người dùng được mã hóa cứng “Schandelah” bên cạnh “quản trị viên phụ”, tài khoản cần thiết để quản lý thiết bị, theo tài liệu chính thức. Các nhà nghiên cứu cho biết: “Hóa ra Schandelah là tên của một ngôi làng nhỏ ở miền bắc nước Đức, nơi Auerswald sản xuất các thiết bị của họ.

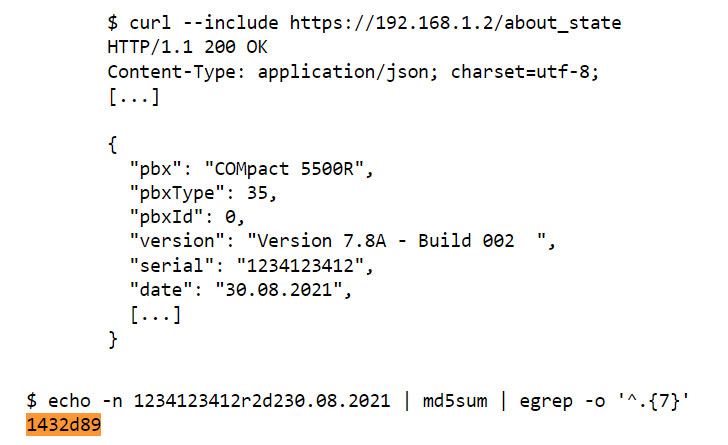

Cuộc điều tra tiếp theo của công ty thử nghiệm bút của Đức đã tiết lộ rằng “mật khẩu tương ứng cho tên người dùng này được lấy bằng cách ghép số sê-ri của PBX, chuỗi ‘r2d2' và ngày hiện tại [in the format ‘DD.MM.YYYY'], băm nó bằng thuật toán băm MD5 và lấy bảy ký tự hex chữ thường đầu tiên của kết quả. “

Nói một cách đơn giản, tất cả những gì kẻ tấn công cần để tạo mật khẩu cho tên người dùng “Schandelah” là lấy số sê-ri của PBX – một phần thông tin có thể được truy xuất bằng một điểm cuối chưa được xác thực (“https: //192.168.1[.]2 / about_state “), cho phép kẻ xấu có quyền truy cập vào giao diện web cho phép đặt lại mật khẩu quản trị viên.

Trên hết, các nhà nghiên cứu cho biết họ đã xác định được một cửa sau thứ hai khi tên người dùng quản trị “admin” được chuyển, mà mật khẩu dự phòng được lấy theo chương trình bằng cách sử dụng thuật toán nói trên, chỉ khác là mã quốc gia gồm hai chữ cái được gắn vào chuỗi nối trước khi tạo băm MD5. Mật khẩu thay thế, như trong trường hợp trước, cung cấp quyền truy cập đầy đủ đặc quyền vào PBX mà không cần phải thay đổi mật khẩu ngay từ đầu.

Các nhà nghiên cứu cho biết: “Sử dụng backdoor, những kẻ tấn công được cấp quyền truy cập vào PBX với các đặc quyền cao nhất, cho phép chúng xâm phạm hoàn toàn thiết bị”. “Các mật khẩu cửa hậu không được ghi lại bằng tài liệu. Chúng bí mật cùng tồn tại với chức năng khôi phục mật khẩu được lập thành văn bản do nhà cung cấp hỗ trợ.”

.