Có tới 207 trang web đã bị nhiễm mã độc được thiết kế để khởi chạy công cụ khai thác tiền điện tử bằng cách tận dụng WebAssembly (Wasm) trên trình duyệt.

Công ty bảo mật web Sucuri, công ty đã công bố chi tiết về chiến dịch, cho biết họ đã khởi động một cuộc điều tra sau khi một trong những khách hàng của họ khiến máy tính của họ chậm lại đáng kể mỗi khi điều hướng đến cổng WordPress của riêng họ.

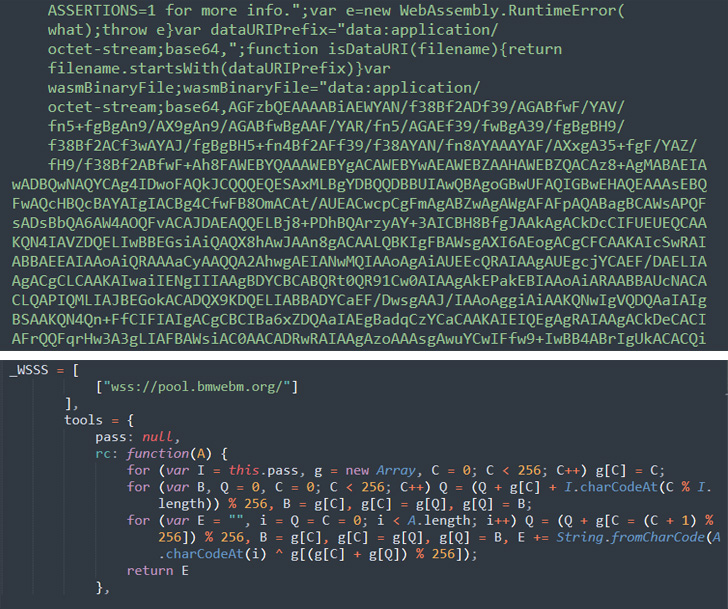

Điều này đã phát hiện ra một sự xâm nhập của một tệp chủ đề để đưa mã JavaScript độc hại từ một máy chủ từ xa – hxxps: //wm.bmwebm[.]org / auto.js – được tải bất cứ khi nào trang của trang web được truy cập.

“Sau khi được giải mã, nội dung của auto.js ngay lập tức tiết lộ chức năng của một máy đào tiền mã hóa bắt đầu khai thác khi khách truy cập vào trang web bị xâm phạm”, nhà nghiên cứu phần mềm độc hại của Sucuri, Cesar Anjos cho biết.

Hơn nữa, mã auto.js được giải mã sử dụng WebAssembly để chạy mã nhị phân cấp thấp trực tiếp trên trình duyệt.

WebAssembly, được hỗ trợ bởi tất cả các trình duyệt chính, là một định dạng lệnh nhị phân cung cấp các cải tiến về hiệu suất so với JavaScript, cho phép các ứng dụng được viết bằng các ngôn ngữ như C, C ++ và Rust được biên dịch thành một ngôn ngữ giống như hợp ngữ cấp thấp có thể trực tiếp chạy trên trình duyệt.

“Khi được sử dụng trong trình duyệt web, Wasm chạy trong môi trường thực thi hộp cát của riêng nó,” Anjos nói. “Vì nó đã được biên dịch thành một định dạng hợp ngữ, trình duyệt có thể đọc và thực thi các hoạt động của nó với tốc độ mà bản thân JavaScript không thể so sánh được.”

Miền do tác nhân kiểm soát, wm.bmwebm[.]org, được cho là đã được đăng ký vào tháng 1 năm 2021, ngụ ý rằng cơ sở hạ tầng tiếp tục hoạt động trong hơn 1,5 năm mà không thu hút bất kỳ sự chú ý nào.

Ngoài ra, miền còn có khả năng tự động tạo các tệp JavaScript giả mạo là các tệp dường như vô hại hoặc các dịch vụ hợp pháp như của Google Ads (ví dụ: adservicegoogle.js, wordpresscore.js và facebook-sdk.js) để che giấu hành vi độc hại của nó.

“Chức năng này cũng giúp cho kẻ xấu có thể đưa các tập lệnh vào nhiều vị trí trên trang web bị xâm phạm và vẫn duy trì vẻ ngoài mà các tập lệnh ‘thuộc về' bên trong môi trường”, Anjos lưu ý.

Đây không phải là lần đầu tiên khả năng chạy các ứng dụng hiệu suất cao của WebAssembly trên các trang web đã làm dấy lên những dấu hiệu tiềm ẩn về bảo mật.

Bỏ qua thực tế rằng định dạng nhị phân của Wasm làm cho việc phát hiện và phân tích bằng các công cụ chống vi-rút thông thường trở nên khó khăn hơn, kỹ thuật này có thể mở ra cánh cửa cho các cuộc tấn công dựa trên trình duyệt phức tạp hơn như e-skimming có thể bay dưới radar trong thời gian dài.

Vấn đề phức tạp hơn nữa là thiếu kiểm tra tính toàn vẹn cho các mô-đun Wasm, khiến cho việc xác định một ứng dụng có bị giả mạo hay không.

Để giúp minh họa những điểm yếu bảo mật của WebAssembly, một nghiên cứu năm 2020 của một nhóm học giả từ Đại học Stuttgart và Đại học Bundeswehr Munich đã phát hiện ra các vấn đề bảo mật có thể được sử dụng để ghi vào bộ nhớ tùy ý, ghi đè dữ liệu nhạy cảm và chiếm quyền điều khiển luồng.

Nghiên cứu tiếp theo được công bố vào tháng 11 năm 2021 dựa trên bản dịch của 4.469 chương trình C có lỗ hổng tràn bộ đệm đã biết sang Wasm cho thấy rằng “việc biên dịch một chương trình C hiện có sang WebAssembly mà không có các biện pháp phòng ngừa bổ sung có thể cản trở tính bảo mật của chương trình này.”

.