Các khách sạn sang trọng ở khu hành chính đặc biệt Ma Cao của Trung Quốc là mục tiêu của một chiến dịch lừa đảo ác ý từ nửa cuối tháng 11 năm 2021 và đến giữa tháng 1 năm 2022.

Công ty an ninh mạng Trellix quy kết chiến dịch với độ tin cậy vừa phải là do một mối đe dọa dai dẳng tiên tiến (APT) bị nghi ngờ của Hàn Quốc được theo dõi là DarkHotel, dựa trên nghiên cứu được Zscaler công bố trước đó vào tháng 12 năm 2021.

Được cho là hoạt động từ năm 2007, DarkHotel có lịch sử gây ấn tượng với “các giám đốc kinh doanh cấp cao bằng cách tải mã độc lên máy tính của họ thông qua mạng Wi-Fi của khách sạn bị xâm nhập, cũng như thông qua các cuộc tấn công lừa đảo trực tuyến và P2P”, các nhà nghiên cứu của Zscaler là Sahil Antil và Sudeep Singh nói. Các lĩnh vực nổi bật được nhắm mục tiêu bao gồm thực thi pháp luật, dược phẩm và nhà sản xuất ô tô.

Các chuỗi tấn công liên quan đến việc phân phát các thông điệp email trực tiếp đến các cá nhân có vai trò điều hành trong khách sạn, chẳng hạn như phó chủ tịch bộ phận nhân sự, trợ lý giám đốc và giám đốc văn phòng, cho thấy rằng các cuộc xâm nhập nhằm vào nhân viên có quyền truy cập vào mạng của khách sạn.

Trong một lời dụ dỗ lừa đảo được gửi đến 17 khách sạn khác nhau vào ngày 7 tháng 12, email được cho là từ Văn phòng Du lịch Chính phủ Ma Cao và kêu gọi các nạn nhân mở một tệp Excel có tên “信息 .xls” (“information.xls”). Trong một trường hợp khác, các email được làm giả để thu thập thông tin chi tiết về những người ở trong khách sạn.

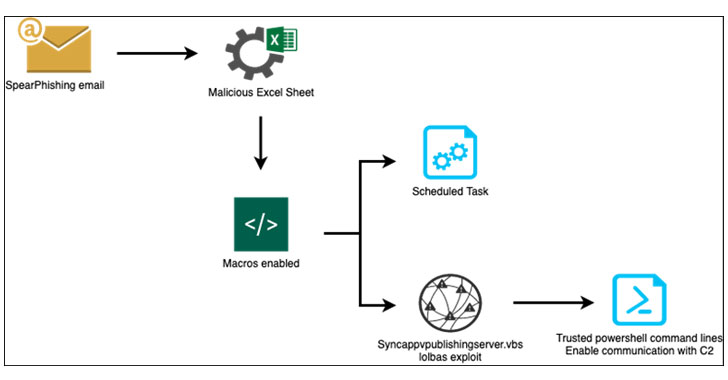

Tệp Microsoft Excel chứa phần mềm độc hại, khi được mở, đã đánh lừa người nhận bật macro, kích hoạt chuỗi khai thác để thu thập và lấy dữ liệu nhạy cảm từ các máy bị xâm nhập trở lại máy chủ điều khiển và kiểm soát từ xa (C2) (“fsm-gov[.]com “) đã mạo danh trang web của chính phủ cho Liên bang Micronesia (FSM).

Các nhà nghiên cứu của Trellix, Thibault Seret và John Fokker cho biết trong một báo cáo được công bố vào tuần trước: “IP này đã được tác nhân sử dụng để giảm tải trọng mới như là giai đoạn đầu tiên nhằm thiết lập môi trường nạn nhân cho quá trình lọc thông tin hệ thống và các bước tiếp theo tiềm năng”. “Những trọng tải đó được sử dụng để nhắm vào các chuỗi khách sạn lớn ở Ma Cao, bao gồm cả Grand Coloane Resort và Wynn Palace.”

Cũng đáng chú ý là thực tế là địa chỉ ip máy chủ C2 vẫn tiếp tục hoạt động mặc dù đã bị công khai trước đó và nó cũng được sử dụng để phục vụ các trang lừa đảo cho một cuộc tấn công thu thập thông tin xác thực không liên quan nhắm vào người dùng ví tiền điện tử MetaMask.

Chiến dịch được cho là sẽ phải kết thúc tất yếu vào ngày 18 tháng 1 năm 2022 trùng với sự gia tăng của các trường hợp COVID-19 ở Ma Cao, khiến các hội nghị thương mại quốc tế được thiết lập để diễn ra tại các khách sạn được nhắm mục tiêu phải hủy bỏ hoặc hoãn lại.

Các nhà nghiên cứu cho biết: “Nhóm đang cố gắng tạo nền tảng cho một chiến dịch trong tương lai liên quan đến những khách sạn cụ thể này. “Trong chiến dịch này, các hạn chế COVID-19 đã ném một chìa khóa vào động cơ của kẻ đe dọa, nhưng điều đó không có nghĩa là họ đã từ bỏ cách tiếp cận này.”

.