Các nhà nghiên cứu an ninh mạng đã giải mã cơ chế mà trojan ngân hàng Qakbot đa năng xử lý việc chèn dữ liệu cấu hình được mã hóa vào Windows Registry.

Qakbot, còn được gọi là qbot, QuackBot và Pinkslipbot, đã được quan sát thấy trong tự nhiên từ năm 2007. Mặc dù chủ yếu được coi là phần mềm độc hại đánh cắp thông tin, Qakbot kể từ đó đã chuyển mục tiêu và có được chức năng mới để cung cấp các nền tảng tấn công sau thỏa hiệp như Cobalt Strike Beacon, với mục tiêu cuối cùng là tải ransomware trên các máy bị nhiễm.

Các nhà nghiên cứu của Trustwave, Lloyd Macrohon và Rodel Mendrez cho biết trong một báo cáo được chia sẻ với The Hacker News: “Nó liên tục được phát triển, với các khả năng mới được giới thiệu như chuyển động ngang, khả năng lọc dữ liệu email và trình duyệt, cũng như cài đặt phần mềm độc hại bổ sung.

Trong những tháng gần đây, các chiến dịch lừa đảo đã lên đến đỉnh điểm là việc phân phối một trình tải mới có tên là SQUIRRELWAFFLE, hoạt động như một kênh để truy xuất các tải trọng ở giai đoạn cuối như Cobalt Strike và QBot.

Các phiên bản mới hơn của Qakbot cũng đã có được khả năng chiếm đoạt email và dữ liệu trình duyệt cũng như chèn thông tin cấu hình được mã hóa liên quan đến phần mềm độc hại vào sổ đăng ký thay vì ghi chúng vào tệp trên đĩa như một phần nỗ lực của nó để không để lại dấu vết của sự nhiễm trùng.

Các nhà nghiên cứu của Hornetsecurity đã chỉ ra vào tháng 12 năm 2020: “Mặc dù QakBot không hoàn toàn không có bộ lọc, nhưng các chiến thuật mới của nó chắc chắn sẽ làm giảm khả năng phát hiện của nó”.

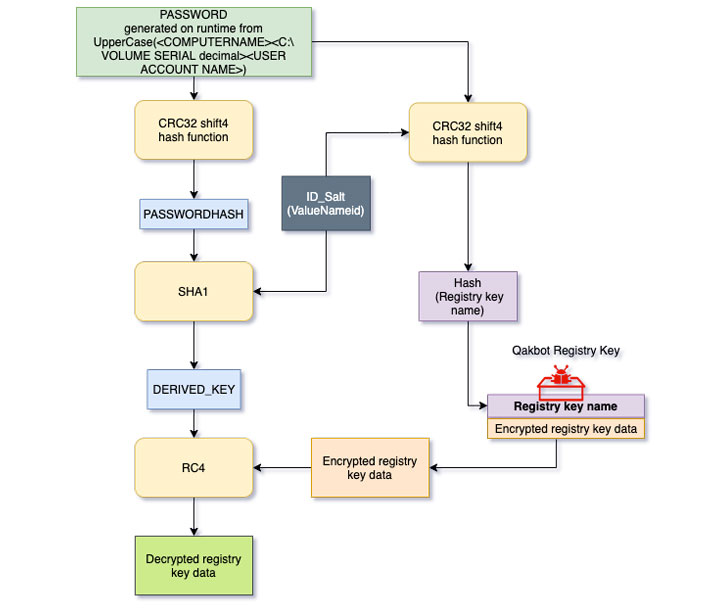

Phân tích của Trustwave về phần mềm độc hại nhằm mục đích thiết kế ngược quy trình này và giải mã cấu hình được lưu trữ trong khóa đăng ký, với công ty an ninh mạng lưu ý rằng khóa được sử dụng để mã hóa dữ liệu giá trị khóa đăng ký được lấy từ sự kết hợp của tên máy tính, số sê-ri ổ đĩa, và tên tài khoản người dùng, sau đó được băm và ướp muối cùng với số nhận dạng (ID) một byte.

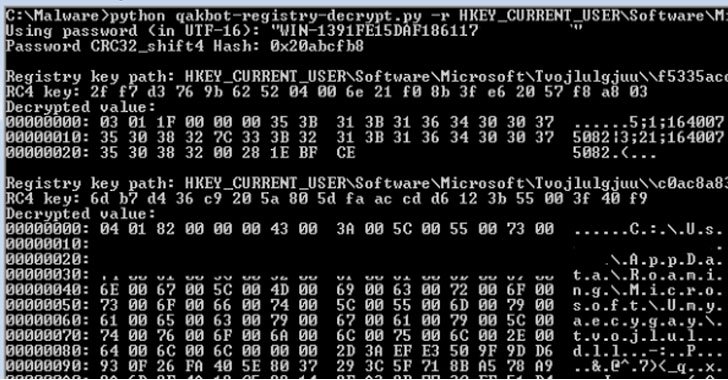

“Kết quả băm SHA1 sẽ được sử dụng làm khóa dẫn xuất để giải mã dữ liệu giá trị khóa đăng ký tương ứng với ID bằng cách sử dụng thuật toán RC4”, các nhà nghiên cứu cho biết, ngoài việc cung cấp tiện ích giải mã dựa trên Python có thể được sử dụng để trích xuất cấu hình từ sổ đăng ký.

.