Ngày 26 tháng 4 năm 2023Ravie LakshmananLinux / Mối đe dọa mạng

Nhóm quốc gia Trung Quốc mệnh danh hợp kim kim ngưu đang sử dụng một biến thể Linux của một cửa hậu có tên là PingPull cũng như một công cụ không có giấy tờ mới có tên mã là Sword2033.

Đó là theo những phát hiện từ Đơn vị 42 của Palo Alto Networks, đơn vị đã phát hiện ra hoạt động mạng độc hại gần đây được thực hiện bởi nhóm nhắm vào Nam Phi và Nepal.

Hợp kim Taurus là biệt danh theo chủ đề chòm sao được gán cho một tác nhân đe dọa nổi tiếng với các cuộc tấn công nhắm vào các công ty viễn thông ít nhất là từ năm 2012. Nó cũng được Microsoft theo dõi với tên gọi Granite Typhoon (trước đây là Gallium).

Tháng trước, kẻ thù được quy cho một chiến dịch có tên là Tình yêu bị nhiễm độc nhắm vào các nhà cung cấp dịch vụ viễn thông ở Trung Đông như một phần của hoạt động rộng lớn hơn được gọi là Soft Cell.

Các cuộc tấn công gián điệp mạng gần đây do Alloy Taurus thực hiện cũng đã mở rộng phạm vi nạn nhân của chúng bao gồm các tổ chức tài chính và tổ chức chính phủ.

PingPull, lần đầu tiên được ghi nhận bởi Đơn vị 42 vào tháng 6 năm 2022, là một trojan truy cập từ xa sử dụng Giao thức thông báo điều khiển Internet (ICMP) để liên lạc ra lệnh và kiểm soát (C2).

Hương vị Linux của phần mềm độc hại tự hào về các chức năng tương tự như đối tác Windows của nó, cho phép nó thực hiện các thao tác tệp và chạy các lệnh tùy ý bằng cách truyền từ máy chủ C2 một ký tự chữ hoa duy nhất giữa A và K và M.

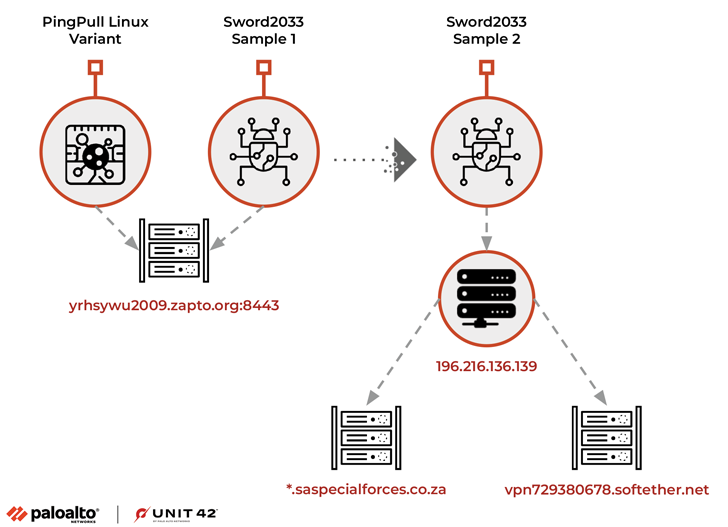

“Sau khi thực hiện, mẫu này được cấu hình để giao tiếp với miền yrhsywu2009.zapto[.]org qua cổng 8443 cho C2,” Đơn vị 42 cho biết. “Nó sử dụng thư viện OpenSSL (OpenSSL 0.9.8e) được liên kết tĩnh để tương tác với miền qua HTTPS.”

Thật thú vị, việc phân tích cú pháp hướng dẫn C2 của PingPull phản ánh phân tích cú pháp của China Chopper, một web shell được các tác nhân đe dọa Trung Quốc sử dụng rộng rãi, cho thấy rằng tác nhân đe dọa đang sử dụng lại mã nguồn hiện có để tạo ra các công cụ tùy chỉnh.

Việc kiểm tra kỹ hơn miền nói trên cũng cho thấy sự tồn tại của một tạo phẩm ELF khác (tức là Sword2033) hỗ trợ ba chức năng cơ bản, bao gồm tải lên và trích xuất tệp và thực thi lệnh.

Các liên kết của phần mềm độc hại đến Alloy Taurus bắt nguồn từ thực tế là tên miền đã phân giải thành một địa chỉ IP trước đây được xác định là chỉ báo tích cực về sự xâm phạm (IoC) được liên kết với một chiến dịch trước đó nhắm mục tiêu đến các công ty hoạt động ở Đông Nam Á, Châu Âu và Châu Phi.

Việc nhắm mục tiêu vào Nam Phi, theo công ty an ninh mạng, diễn ra trong bối cảnh nước này tổ chức cuộc tập trận hải quân chung kéo dài 10 ngày với Nga và Trung Quốc vào đầu năm nay.

Đơn vị 42 cho biết: “Alloy Taurus vẫn là mối đe dọa tích cực đối với các tổ chức viễn thông, tài chính và chính phủ trên khắp Đông Nam Á, Châu Âu và Châu Phi.

“Việc xác định một biến thể Linux của phần mềm độc hại PingPull, cũng như việc sử dụng cửa hậu Sword2033 gần đây, cho thấy nhóm tiếp tục phát triển các hoạt động của chúng để hỗ trợ các hoạt động gián điệp của chúng.”