Ba nền tảng đặt hàng nhà hàng MenuDrive, Harbortouch và InTouchPOS là mục tiêu của hai chiến dịch lướt qua Magecart dẫn đến sự thỏa hiệp của ít nhất 311 nhà hàng.

Bộ ba vi phạm đã dẫn đến việc đánh cắp hơn 50.000 hồ sơ thẻ thanh toán từ các nhà hàng bị nhiễm bệnh này và được đăng bán trên dark web.

“Các nền tảng đặt hàng trực tuyến MenuDrive và Harbortouch đã bị nhắm mục tiêu bởi cùng một chiến dịch Magecart, dẫn đến nhiễm trùng e-skimmer trên 80 nhà hàng sử dụng MenuDrive và 74 nhà hàng sử dụng Harbortouch”, công ty an ninh mạng Recorded Future tiết lộ trong một báo cáo.

“InTouchPOS được nhắm mục tiêu bởi một chiến dịch Magecart riêng biệt, không liên quan, dẫn đến nhiễm trùng e-skimmer trên 157 nhà hàng sử dụng nền tảng này.”

Các tác nhân của Magecart có tiền sử lây nhiễm các trang web thương mại điện tử bằng trình đọc lướt javascript để lấy cắp dữ liệu thẻ thanh toán, thông tin thanh toán và thông tin nhận dạng cá nhân (PII) của người mua sắm trực tuyến.

Nhóm hoạt động đầu tiên được cho là đã bắt đầu vào khoảng ngày 18 tháng 1 năm 2022 và tiếp tục cho đến khi miền độc hại được sử dụng trong chiến dịch bị chặn vào ngày 26 tháng 5. Mặt khác, chiến dịch InTouchPOS vẫn hoạt động kể từ ngày 12 tháng 11 năm 2021.

Điều đáng chú ý là miền xâm nhập dữ liệu được sử dụng trong các vụ lây nhiễm MenuDrive và Harbortouch cũng đã được Cục Điều tra Liên bang Hoa Kỳ (FBI) xác định trong một cảnh báo chớp nhoáng vào tháng 5 năm 2022.

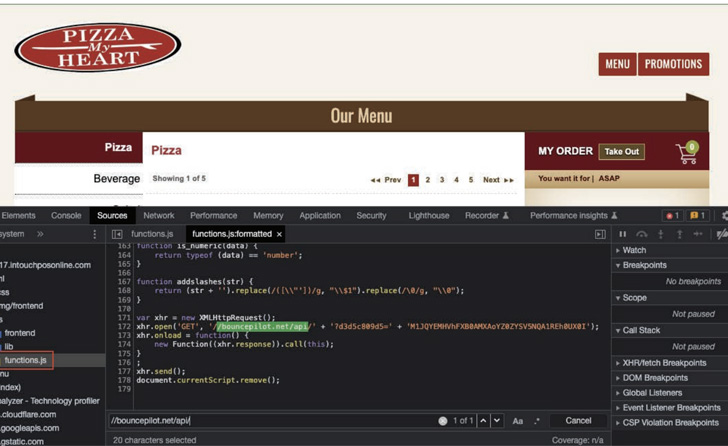

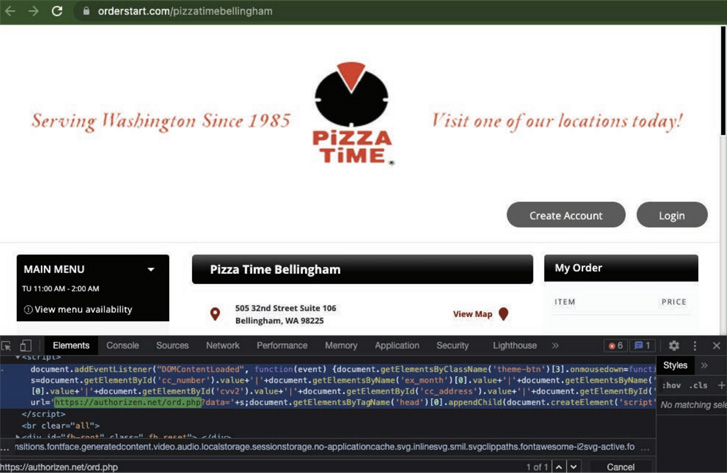

Các cuộc tấn công bao gồm việc chèn mã PHP độc hại vào các trang thanh toán trực tuyến của các doanh nghiệp bằng cách lợi dụng các lỗi bảo mật đã biết trong dịch vụ để thu thập và truyền dữ liệu khách hàng đến một máy chủ dưới sự kiểm soát của kẻ tấn công.

Ý tưởng là bằng cách nhắm mục tiêu vào các nền tảng đặt hàng trực tuyến, nó có thể dẫn đến một kịch bản khi ngay cả một nền tảng duy nhất bị tấn công, hàng chục hoặc thậm chí hàng trăm nhà hàng có thể bị xâm phạm giao dịch của họ, điều này cho phép “tội phạm mạng đánh cắp một lượng lớn dữ liệu thẻ thanh toán của khách hàng. không tương xứng với số lượng hệ thống mà chúng thực sự hack được. “

Sự phát triển là đáng kể vì một số lý do. Đầu tiên, các cuộc xâm nhập xuất phát từ mục tiêu nhắm mục tiêu truyền thống của kẻ đe dọa đối với nền tảng thương mại điện tử Magento, một thực tế được minh chứng bằng sự gia tăng trong các cuộc tấn công skimmer nhằm vào một plugin WordPress có tên WooCommerce.

Hơn nữa, nó phục vụ để làm nổi bật cách các chiến dịch Magecart hiện đang chọn ra các nhà hàng địa phương nhỏ dựa vào phần mềm của bên thứ ba từ các dịch vụ đặt hàng trực tuyến ít được biết đến hơn thay vì thiết kế các trang web thanh toán của riêng họ, mở rộng phạm vi tấn công một cách hiệu quả.

Các nhà nghiên cứu cho biết: “Các nền tảng đặt hàng tập trung phục vụ nhiều người bán mang đến cơ hội duy nhất cho các tác nhân đe dọa Magecart thu thập dữ liệu PII và thẻ thanh toán của khách hàng”. “Sự quan tâm ngày càng tăng của tội phạm mạng trong việc nhắm mục tiêu các nền tảng đặt hàng trực tuyến cho thấy một khía cạnh rủi ro mới đối với các nhà hàng.”

.