Ngày 20 tháng 12 năm 2022Ravie Lakshmanan bảo mật máy chủ / Tấn công mạng

Một phân tích liên tục của KmsdBot botnet đã làm tăng khả năng đó là dịch vụ cho thuê DDoS được cung cấp cho các tác nhân đe dọa khác.

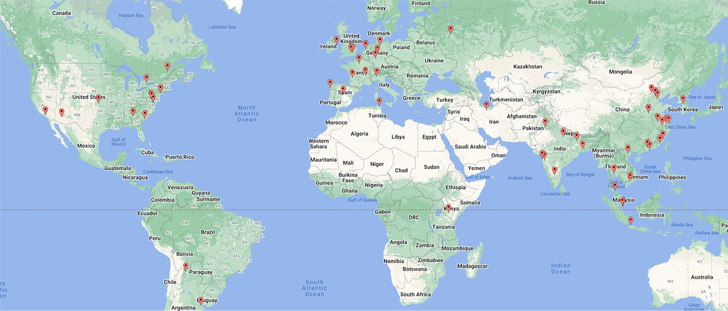

Điều này dựa trên các ngành công nghiệp và khu vực địa lý khác nhau đã bị tấn công, công ty cơ sở hạ tầng web Akamai cho biết. Trong số các mục tiêu đáng chú ý có FiveM và RedM, là các bản sửa đổi trò chơi cho Grand Theft Auto V và Red Dead Redemption 2, cũng như các thương hiệu cao cấp và công ty bảo mật.

KmsdBot là một phần mềm độc hại dựa trên Go, tận dụng SSH để lây nhiễm hệ thống và thực hiện các hoạt động như khai thác tiền điện tử và khởi chạy các lệnh bằng TCP và UDP để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

Tuy nhiên, việc thiếu cơ chế kiểm tra lỗi trong mã nguồn phần mềm độc hại đã khiến những kẻ điều hành phần mềm độc hại vô tình làm sập mạng botnet của chính họ vào tháng trước.

“Dựa trên các IP và tên miền được quan sát, phần lớn nạn nhân nằm ở Châu Á, Bắc Mỹ và Châu Âu,” các nhà nghiên cứu của Akamai, Larry W. Cashdollar và Allen West cho biết. “Sự hiện diện của các lệnh này theo dõi các quan sát trước đó về các máy chủ trò chơi được nhắm mục tiêu và cung cấp một cái nhìn thoáng qua về các khách hàng của mạng botnet này.”

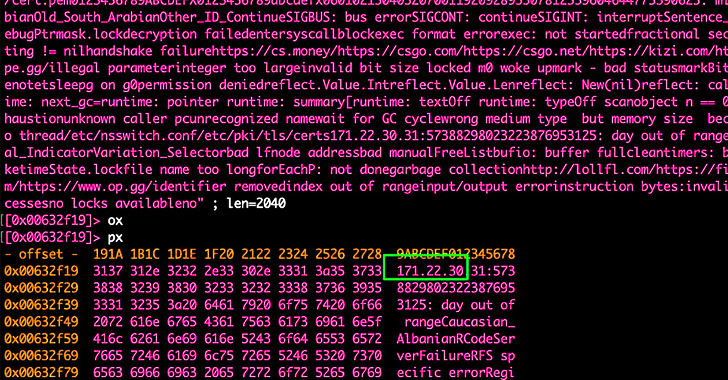

Akamai, đã kiểm tra lưu lượng tấn công, đã xác định 18 lệnh khác nhau mà KmsdBot chấp nhận từ một máy chủ từ xa, một trong số đó, được đặt tên là “bigdata”, dùng để gửi các gói rác chứa lượng lớn dữ liệu đến mục tiêu nhằm làm cạn kiệt băng thông của nó.

Ngoài ra còn có các lệnh như ” fivem ” và ” redm ” được thiết kế để nhắm mục tiêu các máy chủ mod trò chơi điện tử, cùng với hướng dẫn “quét” “dường như nhắm mục tiêu các đường dẫn cụ thể trong môi trường mục tiêu.”

Lập biểu đồ về các nỗ lực lây nhiễm của mạng botnet báo hiệu hoạt động tối thiểu trên lãnh thổ Nga và các khu vực lân cận, có khả năng cung cấp manh mối về nguồn gốc của nó.

Phân tích sâu hơn về các lệnh tấn công được quan sát trong khoảng thời gian 30 ngày cho thấy “bigdata” dẫn đầu với tần suất hơn 70. Các cuộc gọi đến ” fivem ” đã xảy ra 45 lần, trong khi ” redm ” có ít hơn 10 cuộc gọi.

Các nhà nghiên cứu cho biết: “Điều này cho chúng tôi biết rằng mặc dù các máy chủ trò chơi là một mục tiêu cụ thể được cung cấp, nhưng nó có thể không phải là ngành duy nhất bị tấn công bởi các cuộc tấn công này”. “Hỗ trợ cho nhiều loại máy chủ làm tăng khả năng sử dụng tổng thể của mạng botnet này và dường như có hiệu quả trong việc thu hút khách hàng.”

Phát hiện này được đưa ra một tuần sau khi Microsoft trình bày chi tiết về một mạng botnet đa nền tảng được gọi là MCCrash có khả năng thực hiện các cuộc tấn công DDoS nhằm vào các máy chủ Minecraft riêng.