Theo nghiên cứu mới nhất, Fronton, một mạng botnet từ chối dịch vụ (DDoS) phân tán được đưa ra ánh sáng vào tháng 3 năm 2020, mạnh hơn nhiều so với suy nghĩ trước đây.

“Fronton là một hệ thống được phát triển để điều phối hành vi không xác thực trên quy mô lớn”, công ty tình báo mối đe dọa Nisos cho biết trong một báo cáo được công bố vào tuần trước.

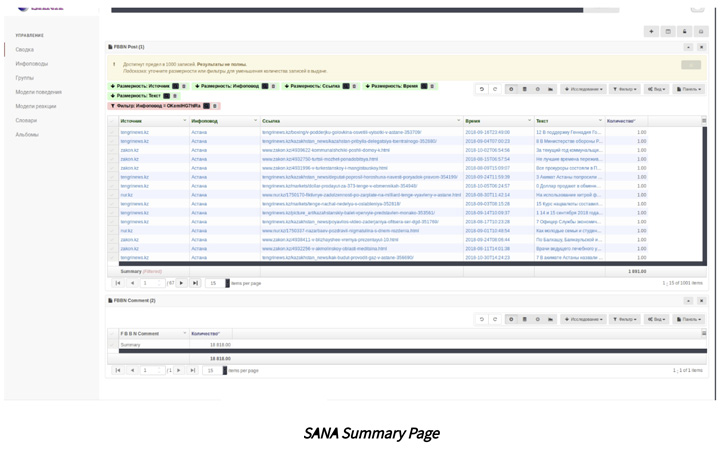

“Hệ thống này bao gồm một bảng điều khiển dựa trên web được gọi là SANA cho phép người dùng hình thành và triển khai các sự kiện truyền thông xã hội thịnh hành liên tục. Hệ thống tạo ra các sự kiện này mà nó gọi là Инфоповоды, ‘newsbreaks', sử dụng botnet như một phương tiện phân phối theo địa lý chuyên chở.”

Sự tồn tại của Fronton, một botnet IoT, đã trở thành thông tin công khai sau tiết lộ từ BBC Russia và ZDNet vào tháng 3 năm 2020 sau khi một nhóm hacker Nga được gọi là Cách mạng Kỹ thuật số công bố các tài liệu mà nhóm này tuyên bố thu được sau khi đột nhập vào một nhà thầu phụ cho FSB, Bộ An ninh Liên bang. Dịch vụ của Liên bang Nga.

Cuộc điều tra sâu hơn đã lần ra hệ thống phân tích cho một công ty có trụ sở tại Moscow có tên là Zeroday Technologies (hay còn gọi là 0Dt), với các liên kết được xác định với một hacker người Nga tên là Pavel Sitnikov, người đã bị bắt vào tháng 3 năm 2021 với tội danh phát tán phần mềm độc hại thông qua Kênh Telegram.

Fronton hoạt động như cơ sở hạ tầng phụ trợ của nền tảng thông tin truyền thông xã hội, cung cấp một đội quân các thiết bị IoT bị xâm nhập để dàn dựng các cuộc tấn công DDoS và các chiến dịch thông tin bằng cách giao tiếp với cơ sở hạ tầng máy chủ front-end qua VPN hoặc mạng ẩn danh Tor.

Mặt khác, SANA được thiết kế để tạo tài khoản cá nhân trên mạng xã hội giả mạo và tạo ra các bản tin tức, đề cập đến các sự kiện tạo ra “nhiễu” thông tin với mục tiêu định hình diễn ngôn trực tuyến bằng mô hình phản hồi cho phép bot phản ứng với tin tức theo kiểu “tích cực, tiêu cực hoặc trung tính”.

Hơn nữa, nền tảng cho phép các nhà điều hành kiểm soát lượng thích, bình luận và phản ứng mà một tài khoản bot có thể tạo cũng như chỉ định một phạm vi số lượng bạn bè mà tài khoản đó nên duy trì. Nó cũng kết hợp tính năng “Album” để lưu trữ hình ảnh cho các tài khoản bot.

Hiện vẫn chưa rõ liệu công cụ này có từng được sử dụng trong các cuộc tấn công trong thế giới thực hay không, dù là của FSB hay cách khác.

Phát hiện được đưa ra khi Meta Platforms cho biết họ đã thực hiện các bước chống lại các mạng đối thủ bí mật có nguồn gốc từ Azerbaijan và Iran trên nền tảng của mình, bằng cách gỡ bỏ các tài khoản và chặn các miền của chúng được chia sẻ.

Công ty an ninh mạng Mandiant, trong một báo cáo độc lập được công bố vào tuần trước, tiết lộ rằng các bên liên kết với các quốc gia như Nga, Belarus, Trung Quốc và Iran đã tiến hành “các hoạt động thông tin phối hợp” sau cuộc xâm lược toàn diện của Nga vào Ukraine.

“Các hoạt động liên kết với Nga, bao gồm cả các hoạt động do Nga, Belarus và thân Nga, cho đến nay đã sử dụng nhiều chiến thuật, kỹ thuật và quy trình (TTP) nhất để hỗ trợ các mục tiêu chiến thuật và chiến lược, liên quan trực tiếp đến cuộc xung đột , “Mandiant lưu ý.

“Trong khi đó, các chiến dịch ủng hộ CHND Trung Hoa và ủng hộ Iran đã tận dụng cuộc xâm lược của Nga một cách có cơ hội để tiến bộ hơn nữa các mục tiêu chiến lược đã có từ lâu.”

.