Ngay cả khi những người điều hành Conti đe dọa lật đổ chính phủ Costa Rica, băng nhóm tội phạm mạng khét tiếng đã chính thức phá hủy cơ sở hạ tầng của họ để chuyển các hoạt động tội phạm của họ sang các hoạt động phụ trợ khác, bao gồm Karakurt và Nintyyte.

Các nhà nghiên cứu Yelisey Bogusalvskiy và Vitali Kremez của AdvIntel cho biết: “Từ địa điểm đàm phán, phòng trò chuyện, người đưa tin đến máy chủ và máy chủ proxy – thương hiệu Conti, không phải chính tổ chức, đang ngừng hoạt động”. “Tuy nhiên, điều này không có nghĩa là bản thân những kẻ đe dọa sẽ nghỉ hưu.”

Việc chấm dứt tự nguyện, ngoại trừ blog nổi tiếng và xấu hổ, được cho là xảy ra vào ngày 19 tháng 5 năm 2022, trong khi một cuộc điều chỉnh tổ chức đang diễn ra đồng thời để đảm bảo quá trình chuyển đổi suôn sẻ của các thành viên nhóm ransomware.

AdvIntel cho biết Conti, cũng được theo dõi dưới biệt danh Gold Ulrick, đã tự dàn xếp sự sụp đổ của chính mình bằng cách sử dụng các kỹ thuật chiến tranh thông tin.

Việc tan rã cũng theo sau sự trung thành công khai của nhóm với Nga trong cuộc xâm lược Ukraine của đất nước, giáng một đòn mạnh vào hoạt động của nhóm và làm rò rỉ hàng nghìn nhật ký trò chuyện riêng tư cũng như bộ công cụ của nhóm, khiến nó trở thành một “thương hiệu độc hại”.

Đội Conti được cho là đã tích cực tạo ra các phân khu trong suốt hai tháng qua. Nhưng song song đó, nhóm bắt đầu thực hiện các bước để điều khiển câu chuyện, gửi đi “tín hiệu khói” trong nỗ lực mô phỏng chuyển động của một nhóm đang hoạt động.

Các nhà nghiên cứu cho biết: “Cuộc tấn công vào Costa Rica thực sự đã đưa Conti trở thành tâm điểm chú ý và giúp họ duy trì ảo ảnh về sự sống lâu hơn một chút, trong khi quá trình tái cấu trúc thực sự đang diễn ra,” các nhà nghiên cứu cho biết.

“Mục tiêu duy nhất Conti muốn đạt được với cuộc tấn công cuối cùng này là sử dụng nền tảng này như một công cụ quảng cáo, thực hiện cái chết của chính họ và sự tái sinh sau đó theo cách hợp lý nhất mà nó có thể được hình thành.”

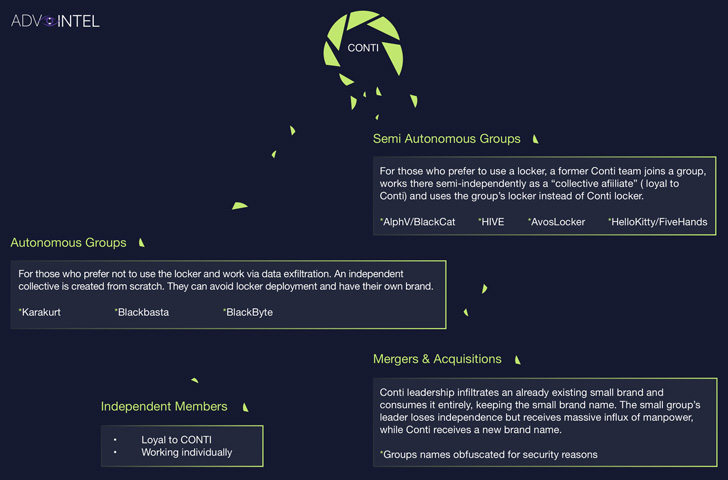

Các chuyên gia xâm nhập của Conti cũng được cho là đã liên minh với các nhóm ransomware nổi tiếng khác như BlackCat, AvosLocker, Hive và HelloKitty (hay còn gọi là FiveHands).

Ngoài ra, công ty an ninh mạng cho biết họ đã nhìn thấy thông tin liên lạc nội bộ ám chỉ thực tế là các cơ quan thực thi pháp luật Nga đã gây áp lực buộc Conti phải dừng các hoạt động của mình sau khi gia tăng giám sát và tính chất cao cấp của các cuộc tấn công do tổ chức tội phạm thực hiện. .

Việc Conti liên kết với Nga cũng gây ra những hậu quả không mong muốn khác, chủ yếu trong số đó là việc không có khả năng trích tiền chuộc từ các nạn nhân do bị phương Tây áp đặt các lệnh trừng phạt kinh tế nghiêm trọng đối với nước này.

Điều đó nói lên rằng, mặc dù thương hiệu có thể ngừng tồn tại, nhóm đã áp dụng cái gọi là hệ thống phân cấp bao gồm nhiều nhóm con với các động cơ và mô hình kinh doanh khác nhau, từ ăn cắp dữ liệu (Karakurt, Ninthasta và Blackyte) đến hoạt động như các chi nhánh độc lập.

Đây không phải là lần đầu tiên Gold Ulrick tân trang lại hoạt động bên trong. TrickBot, mà bộ phận Overdose ưu tú đã sinh ra Ryuk và Conti kế nhiệm của nó, kể từ đó đã bị đóng cửa và hòa nhập vào tập thể, biến TrickBot thành một công ty con của Conti. Nó cũng đã tiếp quản BazarLoader và Emotet.

“Việc đa dạng hóa danh mục đầu tư tội phạm của Conti cùng với việc giải thể nhanh chóng đáng kinh ngạc của nó đặt ra câu hỏi liệu mô hình kinh doanh của họ có được lặp lại giữa các nhóm khác hay không”, AdvIntel lưu ý vào tuần trước.

Sam Curry, giám đốc an ninh của Cybereason, cho biết trong một tuyên bố chia sẻ với The Hacker News: “Ransomware Inc.

“Điều này có nghĩa là các thỏa thuận đối tác, các vai trò chuyên biệt, các nhóm nghiên cứu và phát triển và tiếp thị giống như doanh nghiệp, v.v. Và bởi vì Conti đang bắt đầu phản ánh các loại hoạt động mà chúng tôi thấy giữa các công ty hợp pháp, không có gì ngạc nhiên khi họ đang thay đổi.”

.