Các nhà nghiên cứu an ninh mạng đã phát hiện ra một vectơ tấn công hoàn toàn mới cho phép kẻ thù khai thác lỗ hổng Log4Shell trên các máy chủ cục bộ bằng cách sử dụng kết nối JavaScript WebSocket.

Matthew Warner, CTO của Blumira, cho biết: “Vector tấn công mới được phát hiện này có nghĩa là bất kỳ ai có phiên bản Log4j dễ bị tấn công trên máy của họ hoặc mạng riêng cục bộ đều có thể duyệt qua một trang web và có khả năng kích hoạt lỗ hổng”, Matthew Warner, CTO của Blumira, cho biết. “Tại thời điểm này, không có bằng chứng về việc khai thác đang hoạt động. Vectơ này mở rộng đáng kể bề mặt tấn công và có thể ảnh hưởng đến các dịch vụ thậm chí đang chạy dưới dạng localhost không được tiếp xúc với bất kỳ mạng nào.”

WebSockets cho phép truyền thông hai chiều giữa trình duyệt web (hoặc ứng dụng khách khác) và máy chủ, không giống như HTTP, là một chiều nơi máy khách gửi yêu cầu và máy chủ gửi phản hồi.

Mặc dù vấn đề có thể được giải quyết bằng cách cập nhật tất cả các môi trường phát triển cục bộ và tiếp xúc với internet lên Log4j 2.16.0, Apache vào thứ Sáu đã ra mắt phiên bản 2.17.0, khắc phục lỗ hổng từ chối dịch vụ (DoS) được theo dõi là CVE-2021- 45105 (điểm CVSS: 7,5), khiến nó trở thành lỗ hổng Log 4j2 thứ ba được đưa ra ánh sáng sau CVE-2021-45046 và CVE-2021-44228.

Danh sách đầy đủ các lỗi được phát hiện cho đến nay trong khung ghi nhật ký sau khi lỗi thực thi mã từ xa ban đầu được tiết lộ như sau:

CVE-2021-44228 (Điểm CVSS: 10.0) – Một lỗ hổng thực thi mã từ xa ảnh hưởng đến các phiên bản Log4j từ 2.0-beta9 đến 2.14.1 (Đã sửa trong phiên bản 2.15.0)

CVE-2021-45046 (Điểm CVSS: 9.0) – Rò rỉ thông tin và lỗ hổng thực thi mã từ xa ảnh hưởng đến các phiên bản Log4j từ 2.0-beta9 đến 2.15.0, ngoại trừ 2.12.2 (Đã sửa trong phiên bản 2.16.0)

CVE-2021-45105 (Điểm CVSS: 7,5) – Một lỗ hổng từ chối dịch vụ ảnh hưởng đến các phiên bản Log4j từ 2.0-beta9 đến 2.16.0 (Đã sửa trong phiên bản 2.17.0)

CVE-2021-4104 (Điểm CVSS: 8.1) – Một lỗ hổng giải không đáng tin cậy ảnh hưởng đến Log4j phiên bản 1.2 (Không có bản sửa lỗi; Nâng cấp lên phiên bản 2.17.0)

Jake Williams, CTO và đồng sáng lập của công ty ứng phó sự cố BreachQuest, cho biết: “Chúng ta không nên ngạc nhiên khi phát hiện thêm các lỗ hổng bảo mật trong Log4j với sự tập trung cụ thể bổ sung vào thư viện”. “Tương tự như Log4j, vào mùa hè này, việc tiết lộ lỗ hổng PrintNightmare ban đầu đã dẫn đến việc phát hiện ra nhiều lỗ hổng khác biệt bổ sung. Việc phát hiện ra các lỗ hổng bổ sung trong Log4j không gây lo lắng về tính bảo mật của chính log4j. Nếu có, Log4j an toàn hơn vì sự chú ý bổ sung của các nhà nghiên cứu. “

Diễn biến mới nhất diễn ra khi một số kẻ đe dọa đã tích tụ các lỗ hổng Log4j để thực hiện nhiều cuộc tấn công khác nhau, bao gồm cả việc lây nhiễm ransomware liên quan đến nhóm Conti có trụ sở tại nga và một chủng ransomware mới có tên Khonsari. Hơn nữa, lỗ hổng thực thi mã từ xa Log4j cũng đã mở ra cánh cửa cho một chủng ransomware thứ ba được gọi là TellYouThePass đang được sử dụng trong các cuộc tấn công chống lại các thiết bị Windows và Linux, theo các nhà nghiên cứu từ Sangfor và Curated Intel.

Bitdefender Honeypots Signal Active Log4Shell Đang tiến hành các cuộc tấn công 0 ngày

Lỗ hổng dễ bị khai thác, phổ biến, ngoài việc tạo ra tới 60 biến thể, đã mang đến một cơ hội hoàn hảo cho các đối thủ, với công ty an ninh mạng Bitdefender của Romania lưu ý rằng hơn 50% các cuộc tấn công đang tận dụng dịch vụ ẩn danh Tor để che giấu sự thật của chúng. nguồn gốc.

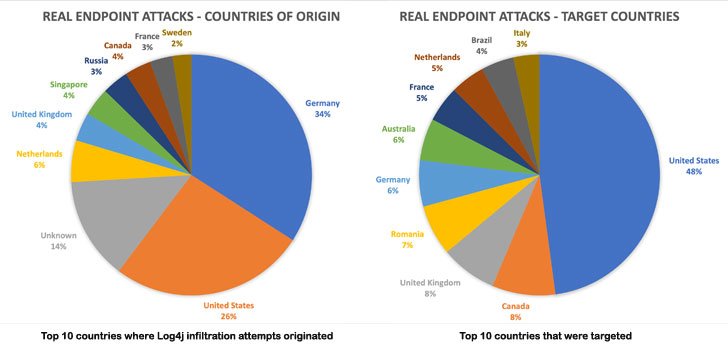

“Nói cách khác, các tác nhân đe dọa khai thác Log4j đang định tuyến các cuộc tấn công của họ thông qua các máy gần hơn với mục tiêu dự định của chúng và chỉ vì chúng tôi không thấy các quốc gia thường có liên quan đến các mối đe dọa an ninh mạng ở đầu danh sách không có nghĩa là các cuộc tấn công không bắt nguồn ở đó, “Martin Zugec, giám đốc giải pháp kỹ thuật tại Bitdefender, cho biết.

Theo dữ liệu đo từ xa được thu thập trong khoảng thời gian từ ngày 11 tháng 12 đến ngày 15 tháng 12, chỉ riêng Đức và Mỹ đã chiếm 60% tổng số nỗ lực khai thác. Các mục tiêu tấn công phổ biến nhất trong thời gian quan sát là Mỹ, Canada, Anh, Romania, Đức, Úc, Pháp, Hà Lan, Brazil và Ý.

Google: Hơn 35.000 gói Java bị ảnh hưởng bởi Log4j Flaw

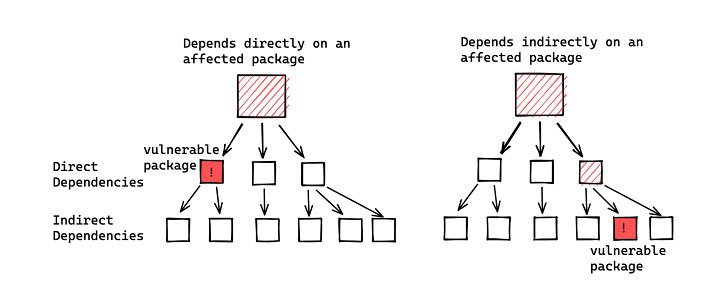

Quá trình phát triển cũng trùng hợp với phân tích từ Nhóm Thông tin chi tiết về Nguồn mở của Google, cho thấy khoảng 35.863 gói Java – chiếm hơn 8% kho lưu trữ Trung tâm Maven – sử dụng các phiên bản dễ bị tấn công của thư viện Apache Log4j. Trong số các hiện vật bị ảnh hưởng, chỉ có khoảng 7.000 gói phụ thuộc trực tiếp vào Log4j.

James Wetter và Nicky Ringland của Google cho biết: “Việc người dùng thiếu khả năng nhìn thấy các phụ thuộc của họ và các phụ thuộc bắc cầu đã khiến việc vá lỗi trở nên khó khăn; nó cũng gây khó khăn cho việc xác định bán kính vụ nổ đầy đủ của lỗ hổng này”, James Wetter và Nicky Ringland của Google cho biết. Nhưng về mặt tích cực của mọi thứ, 2.620 gói bị ảnh hưởng đã được khắc phục chưa đầy một tuần sau khi được tiết lộ.

Williams nói: “Có thể sẽ phải mất một thời gian trước khi chúng ta hiểu được toàn bộ lỗ hổng log4j, nhưng chỉ vì nó được nhúng trong quá nhiều phần mềm,” Williams nói. “Điều này không liên quan gì đến phần mềm độc hại của tác nhân đe dọa. Nó liên quan đến khó khăn trong việc tìm kiếm vô số vị trí mà thư viện được nhúng. Bản thân lỗ hổng sẽ cung cấp quyền truy cập ban đầu cho các tác nhân đe dọa, những người sau này sẽ thực hiện leo thang đặc quyền và di chuyển ngang – đó là nơi rủi ro thực sự là. “

.