Không có gì bí mật khi các ứng dụng của bên thứ 3 có thể tăng năng suất, cho phép làm việc từ xa và kết hợp và về tổng thể, rất cần thiết trong việc xây dựng và mở rộng quy trình làm việc của một công ty.

Một quá trình vô hại giống như nhấp vào tệp đính kèm trong những ngày đầu của email, mọi người không phải suy nghĩ kỹ khi kết nối ứng dụng họ cần với không gian làm việc của Google hoặc môi trường M365, v.v. Những hành động đơn giản mà người dùng thực hiện, từ tạo email đến cập nhật địa chỉ liên hệ trong CRM, có thể dẫn đến một số hành động và thông báo tự động khác trong các nền tảng được kết nối.

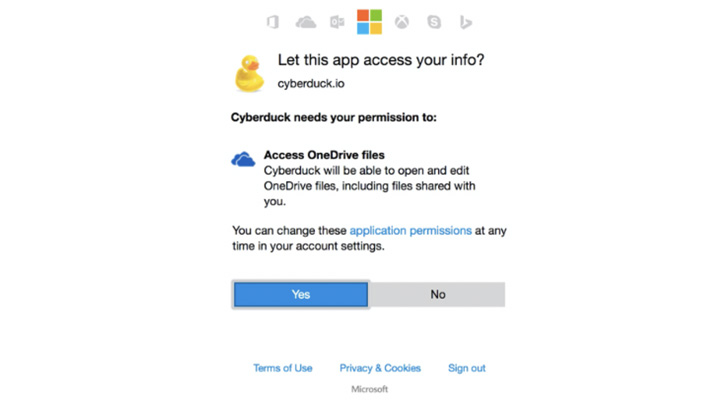

Như được thấy trong hình ảnh bên dưới, cơ chế OAuth giúp cho việc kết nối các ứng dụng với nhau trở nên vô cùng dễ dàng và nhiều người không xem xét khả năng phân nhánh có thể là gì. Khi các ứng dụng này và các tiện ích bổ sung khác dành cho nền tảng SaaS yêu cầu quyền truy cập, chúng thường được cấp mà không cần suy nghĩ kỹ, tạo ra nhiều cơ hội hơn cho những kẻ xấu giành quyền truy cập vào dữ liệu của công ty. Điều này khiến các công ty có nguy cơ bị tấn công truy cập chuỗi cung ứng, chiếm đoạt API và các ứng dụng độc hại của bên thứ ba.

Khi nói đến máy cục bộ và tệp thực thi, các tổ chức đã có sẵn quyền kiểm soát cho phép các nhóm bảo mật chặn các chương trình và tệp có vấn đề. Nó cần phải giống như vậy khi nói đến các ứng dụng SaaS.

Tìm hiểu cách tăng khả năng hiển thị vào ngăn xếp SaaS của bạn

Làm thế nào để các ứng dụng của bên thứ 3 có được quyền truy cập?

OAuth 2.0 đã đơn giản hóa đáng kể xác thực và ủy quyền, đồng thời cung cấp một ủy quyền chi tiết các quyền truy cập. Được biểu diễn dưới dạng phạm vi, một ứng dụng yêu cầu sự ủy quyền của người dùng đối với các quyền cụ thể. Một ứng dụng có thể yêu cầu một hoặc nhiều phạm vi. Thông qua việc phê duyệt phạm vi, người dùng cấp cho các ứng dụng này quyền thực thi mã để thực hiện logic đằng sau hậu trường trong môi trường của họ. Các ứng dụng này có thể vô hại hoặc đe dọa như một tệp thực thi.

Nhấp vào đây để lên lịch trình diễn 15 phút để tìm hiểu cách tăng khả năng hiển thị các ứng dụng SaaS của bạn

Các phương pháp hay nhất để giảm thiểu rủi ro khi truy cập ứng dụng của bên thứ ba

Để bảo vệ ngăn xếp SaaS của một công ty, nhóm bảo mật cần có khả năng xác định và giám sát tất cả những gì xảy ra trong hệ sinh thái SaaS của họ. Dưới đây là những gì một nhóm bảo mật có thể chia sẻ với nhân viên và tự xử lý để giảm thiểu rủi ro truy cập ứng dụng của bên thứ ba.

1 – Giáo dục nhân viên trong tổ chức

Bước đầu tiên trong an ninh mạng luôn quay lại với việc nâng cao nhận thức. Một khi nhân viên nhận thức rõ hơn về những rủi ro và nguy hiểm mà các cơ chế OAuth này gây ra, họ sẽ do dự hơn khi sử dụng chúng. Các tổ chức cũng nên tạo một chính sách buộc nhân viên gửi yêu cầu cho các ứng dụng của bên thứ ba.

2 – Có được khả năng hiển thị về quyền truy cập của bên thứ 3 cho tất cả các ứng dụng quan trọng đối với doanh nghiệp

Các nhóm bảo mật nên có khả năng hiển thị mọi ứng dụng quan trọng của doanh nghiệp và xem xét tất cả các ứng dụng bên thứ ba khác nhau đã được tích hợp với các ứng dụng SaaS quan trọng đối với doanh nghiệp của họ – trên tất cả các nguyên lý. Một trong những bước đầu tiên khi thu nhỏ bề mặt mối đe dọa là hiểu được toàn bộ môi trường.

3 – Ánh xạ các quyền và cấp độ truy cập được yêu cầu bởi các ứng dụng của bên thứ ba được kết nối

Sau khi nhóm bảo mật biết ứng dụng của bên thứ ba nào được kết nối, họ sẽ ánh xạ các quyền và loại quyền truy cập mà mỗi ứng dụng bên thứ ba đã được cấp. Từ đó, họ sẽ có thể thấy ứng dụng của bên thứ ba nào có rủi ro cao hơn, dựa trên mức phạm vi cao hơn. Việc có thể phân biệt giữa ứng dụng có thể đọc và ứng dụng có thể viết sẽ giúp nhóm bảo mật ưu tiên ứng dụng nào cần được xử lý trước.

Ngoài ra, nhóm bảo mật nên lập bản đồ người dùng nào đã cấp các quyền này. Ví dụ: người dùng có đặc quyền cao, người có tài liệu nhạy cảm trong không gian làm việc của họ, người cấp quyền truy cập vào ứng dụng của bên thứ ba có thể gây rủi ro cao cho công ty và cần được khắc phục ngay lập tức.

4 – Nhận phương pháp tự động để xử lý quyền truy cập ứng dụng của bên thứ ba

Các giải pháp Quản lý tư thế bảo mật của SaaS có thể tự động hóa việc phát hiện các ứng dụng của bên thứ ba. Giải pháp SSPM phù hợp, như Adaptive Shield, có logic tích hợp giúp vạch ra tất cả các ứng dụng của bên thứ 3 có quyền truy cập vào các ứng dụng tích hợp SSPM của tổ chức. Khả năng hiển thị và giám sát này trao quyền cho các nhóm bảo mật để cho dù một công ty có 100 hay 600 ứng dụng, họ có thể dễ dàng kiểm soát, giám sát và bảo mật ngăn xếp SaaS của công ty mình.

Bức tranh bảo mật SaaS lớn hơn

Để bảo vệ ngăn xếp SaaS của một công ty, nhóm bảo mật cần có khả năng xác định và giám sát tất cả những gì xảy ra trong hệ sinh thái SaaS của họ. Quyền truy cập ứng dụng của bên thứ 3 chỉ là một thành phần của bức tranh quản lý tư thế bảo mật saas.

Hầu hết các giải pháp an ninh mạng hiện tại vẫn không cung cấp khả năng bảo vệ đầy đủ hoặc một cách thuận tiện để giám sát ngăn xếp SaaS của một công ty, chưa nói đến thông tin liên lạc giữa các ứng dụng và nền tảng đã biết của họ, khiến các công ty dễ bị tấn công và không thể biết hoặc kiểm soát hiệu quả những bên nào có quyền truy cập vào công ty hoặc dữ liệu cá nhân.

Các tổ chức cần có thể xem tất cả các cấu hình và quyền người dùng của mỗi và mọi ứng dụng, bao gồm tất cả các ứng dụng của bên thứ 3 đã được người dùng cấp quyền truy cập. Bằng cách này, các nhóm bảo mật có thể duy trì quyền kiểm soát ngăn xếp SaaS, khắc phục mọi sự cố, chặn bất kỳ ứng dụng nào sử dụng quá nhiều đặc quyền và giảm thiểu rủi ro của chúng.

Tìm hiểu cách bảo mật ngăn xếp ứng dụng SaaS của bạn

.