Ngày 29 tháng 5 năm 2023Ravie LakshmananXác thực / Bảo mật di động

Các nhà nghiên cứu đã phát hiện ra một kỹ thuật tấn công rẻ tiền có thể được tận dụng để lấy dấu vân tay trên điện thoại thông minh nhằm vượt qua xác thực người dùng và giành quyền kiểm soát thiết bị.

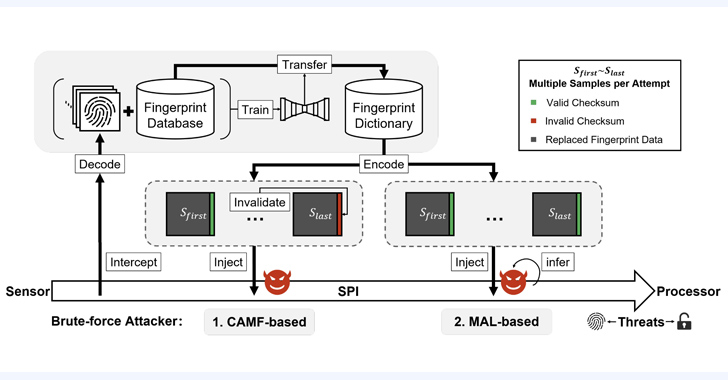

Cách tiếp cận, mệnh danh BrutePrintbỏ qua các giới hạn được đặt ra để chống lại các nỗ lực xác thực sinh trắc học không thành công bằng cách vũ khí hóa hai lỗ hổng zero-day trong khung xác thực dấu vân tay (SFA) trên điện thoại thông minh.

Các lỗ hổng, Cancel-after-match-fail (CAMF) và Match-after-lock (MAL), tận dụng các lỗi logic trong khung xác thực, phát sinh do không đủ bảo vệ dữ liệu vân tay trên Giao diện ngoại vi nối tiếp (SPI) của vân tay cảm biến.

Kết quả là một “phương pháp tiếp cận phần cứng để thực hiện các cuộc tấn công trung gian (MitM) nhằm chiếm quyền điều khiển hình ảnh dấu vân tay”, các nhà nghiên cứu Yu Chen và Yiling He cho biết trong một bài báo nghiên cứu. “BrutePrint đóng vai trò trung gian giữa cảm biến vân tay và TEE [Trusted Execution Environment].”

Mục tiêu cốt lõi của nó là có thể thực hiện số lần gửi hình ảnh dấu vân tay không giới hạn cho đến khi có kết quả khớp. Tuy nhiên, nó giả định trước rằng một tác nhân đe dọa đã sở hữu thiết bị mục tiêu được đề cập.

Ngoài ra, nó yêu cầu kẻ thù sở hữu cơ sở dữ liệu dấu vân tay và thiết lập bao gồm bảng vi điều khiển và trình nhấp tự động có thể chiếm quyền điều khiển dữ liệu được gửi bởi cảm biến dấu vân tay để thực hiện cuộc tấn công với giá thấp nhất là 15 đô la.

Lỗ hổng đầu tiên trong số hai lỗ hổng khiến cuộc tấn công này có thể xảy ra là CAMF, lỗ hổng này cho phép tăng khả năng chịu lỗi của hệ thống bằng cách vô hiệu hóa tổng kiểm tra của dữ liệu dấu vân tay, do đó cho phép kẻ tấn công thử không giới hạn.

Mặt khác, MAL khai thác một kênh phụ để suy ra kết quả trùng khớp của hình ảnh dấu vân tay trên thiết bị đích, ngay cả khi thiết bị chuyển sang chế độ khóa sau quá nhiều lần đăng nhập lặp lại.

Các nhà nghiên cứu giải thích: “Mặc dù chế độ khóa được kiểm tra thêm trong Keyguard để vô hiệu hóa việc mở khóa, nhưng kết quả xác thực đã được thực hiện bởi TEE”.

“Vì kết quả xác thực Thành công được trả về ngay lập tức khi mẫu phù hợp được đáp ứng, các cuộc tấn công kênh bên có thể suy ra kết quả từ các hành vi như thời gian phản hồi và số lượng hình ảnh thu được.”

Trong một thiết lập thử nghiệm, BrutePrint được đánh giá dựa trên 10 mẫu điện thoại thông minh khác nhau của Apple, Huawei, OnePlus, OPPO, Samsung, Xiaomi và vivo, mang lại vô số lần thử trên android và HarmonyOS và 10 lần thử bổ sung trên thiết bị iOS.

Phát hiện này được đưa ra khi một nhóm các học giả trình bày chi tiết về một kênh bên lai tận dụng lợi thế của “sự đánh đổi ba chiều giữa tốc độ thực thi (nghĩa là tần số), mức tiêu thụ điện năng và nhiệt độ” trong hệ thống trên chip (SoC) hiện đại và GPU để tiến hành “các cuộc tấn công đánh cắp lịch sử và đánh cắp pixel dựa trên trình duyệt” đối với Chrome 108 và Safari 16.2.

Cuộc tấn công có tên là Hot Pixels, lợi dụng hành vi này để thực hiện các cuộc tấn công lấy dấu trang web và sử dụng mã JavaScript để thu thập lịch sử duyệt web của người dùng.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Zero Trust + Lừa đảo: Học cách qua mặt những kẻ tấn công!

Khám phá cách Deception có thể phát hiện các mối đe dọa nâng cao, ngăn chặn chuyển động ngang và nâng cao chiến lược Zero Trust của bạn. Tham gia hội thảo trên web sâu sắc của chúng tôi!

Giữ chỗ ngồi của tôi!

Điều này được thực hiện bằng cách thiết kế bộ lọc SVG nặng tính toán để rò rỉ màu pixel bằng cách đo thời gian kết xuất và lén lút thu thập thông tin với độ chính xác cao tới 94%.

Các vấn đề đã được Apple, Google, AMD, Intel, Nvidia, Qualcomm thừa nhận. Các nhà nghiên cứu cũng khuyến nghị “cấm áp dụng các bộ lọc SVG cho iframe hoặc siêu liên kết” và ngăn truy cập không có đặc quyền vào các chỉ số cảm biến.

BrutePrint và Hot Pixels cũng tuân theo việc Google phát hiện ra 10 lỗi bảo mật trong Tiện ích mở rộng miền tin cậy (TDX) của Intel có thể dẫn đến thực thi mã tùy ý, điều kiện từ chối dịch vụ và mất tính toàn vẹn.

Trên một lưu ý liên quan, CPU Intel cũng dễ bị tấn công kênh bên sử dụng các biến thể về thời gian thực thi do thay đổi thanh ghi EFLAGS trong quá trình thực thi tạm thời để giải mã dữ liệu mà không cần dựa vào bộ đệm.