Chính phủ Mỹ hôm thứ Tư đã cảnh báo về việc các tổ chức quốc gia-nhà nước triển khai phần mềm độc hại chuyên biệt để duy trì quyền truy cập vào các hệ thống kiểm soát công nghiệp (ICS) và các thiết bị kiểm soát giám sát và thu thập dữ liệu (SCADA).

“Các tác nhân APT đã phát triển các công cụ tùy chỉnh để nhắm mục tiêu các thiết bị ICS / SCADA”, nhiều cơ quan Hoa Kỳ cho biết trong một cảnh báo. “Các công cụ này cho phép họ quét, xâm nhập và kiểm soát các thiết bị bị ảnh hưởng sau khi họ đã thiết lập quyền truy cập ban đầu vào mạng công nghệ hoạt động (OT).”

Cố vấn liên bang chung được sự cho phép của Bộ Năng lượng Hoa Kỳ (DoE), Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA), Cơ quan An ninh Quốc gia (NSA) và Cục Điều tra Liên bang (FBI).

Các công cụ tùy chỉnh được thiết kế đặc biệt để tách ra các bộ điều khiển logic lập trình Schneider Electric (PLC), OMRON Sysmac NEX PLC và các máy chủ Kiến trúc hợp nhất truyền thông nền tảng mở (OPC UA).

Trên hết, các tác nhân giấu tên được cho là có khả năng xâm nhập vào các máy trạm kỹ thuật dựa trên Windows trên các mạng CNTT và OT bằng cách sử dụng cách khai thác làm tổn hại đến trình điều khiển bo mạch chủ được ký kết ASRock với các lỗ hổng đã biết (CVE-2020-15368).

Các cơ quan cho biết, mục đích là tận dụng quyền truy cập vào các hệ thống ICS để nâng cao đặc quyền, di chuyển ngang trong các mạng và phá hoại các chức năng quan trọng của sứ mệnh trong môi trường khí tự nhiên hóa lỏng (LNG) và năng lượng điện.

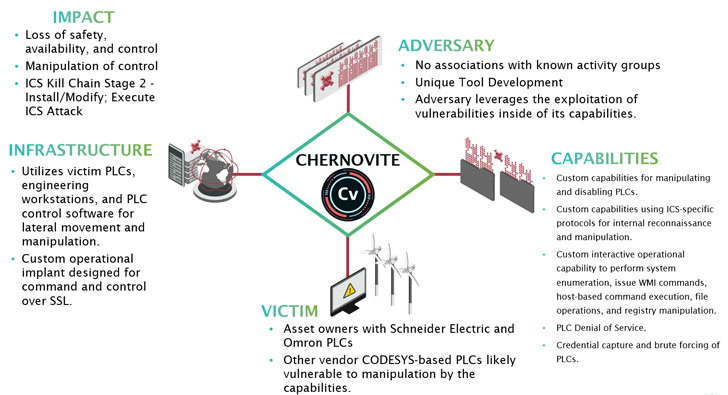

Công ty an ninh mạng công nghiệp Dragos, đã theo dõi phần mềm độc hại dưới tên “PIPEDREAM” kể từ đầu năm 2022, mô tả nó như một “khuôn khổ tấn công ICS mô-đun mà kẻ thù có thể tận dụng để gây ra gián đoạn, suy thoái và thậm chí có thể phá hủy tùy thuộc vào mục tiêu và môi trường.”

Giám đốc điều hành Dragos Robert M. Lee đã quy phần mềm độc hại này cho một diễn viên nhà nước có tên là CHERNOVITE, đánh giá với độ tin cậy cao rằng bộ công cụ phá hoại vẫn chưa được sử dụng trong các cuộc tấn công trong thế giới thực, đây có thể là lần đầu tiên “một khả năng mạng công nghiệp được tìm thấy * trước khi triển khai cho các hiệu ứng dự kiến. “

PIPEDREAM có một loạt năm thành phần để hoàn thành mục tiêu của mình, cho phép nó tiến hành do thám, chiếm quyền điều khiển thiết bị mục tiêu, giả mạo logic thực thi của bộ điều khiển và làm gián đoạn PLC, dẫn đến “mất an toàn, tính sẵn sàng và kiểm soát môi trường công nghiệp . “

Phần mềm độc hại đa năng này cũng được biết là lợi dụng CODESYS, một môi trường phát triển của bên thứ ba dành cho các ứng dụng bộ điều khiển lập trình và đã được phát hiện là chứa 17 lỗ hổng bảo mật khác nhau chỉ trong năm qua.

“Khả năng lập trình lại và có khả năng vô hiệu hóa bộ điều khiển an toàn và các bộ điều khiển tự động hóa máy khác sau đó có thể được tận dụng để vô hiệu hóa hệ thống tắt khẩn cấp và sau đó điều khiển môi trường hoạt động đến các điều kiện không an toàn”, Dragos cảnh báo.

Trùng hợp với tiết lộ là một báo cáo khác từ công ty tình báo mối đe dọa Mandiant, đã phát hiện ra cái mà họ gọi là “bộ công cụ tấn công định hướng theo hệ thống điều khiển công nghiệp (ICS) mới” nhằm vào các thiết bị tự động hóa máy móc của Schneider Electric và Omron.

Phần mềm độc hại do nhà nước tài trợ, được đặt tên là INCONTROLLER, được thiết kế để “tương tác với thiết bị công nghiệp cụ thể được nhúng trong các loại máy móc khác nhau được sử dụng trong nhiều ngành” bằng các giao thức mạng công nghiệp như OPC UA, Modbus và CODESYS.

Điều đó nói rằng, vẫn chưa rõ bằng cách nào mà các cơ quan chính phủ cũng như Dragos và Mandiant tìm thấy phần mềm độc hại. Phát hiện được đưa ra một ngày sau khi công ty an ninh mạng ESET của Slovakia trình bày chi tiết việc sử dụng phiên bản nâng cấp của phần mềm độc hại Industroyer trong một cuộc tấn công mạng thất bại nhắm vào một nhà cung cấp năng lượng giấu tên ở Ukraine vào tuần trước.

“NGƯỜI LƯU TRỮ [aka PIPEDREAM] Mandiant nói: “Nó có thể so sánh với Triton, đã cố gắng vô hiệu hóa một hệ thống an toàn công nghiệp vào năm 2017; Industroyer, nơi gây ra sự cố mất điện ở Ukraine vào năm 2016; và Stuxnet, đã phá hoại chương trình hạt nhân của Iran vào khoảng năm 2010. “

Để giảm thiểu các mối đe dọa tiềm ẩn và bảo mật các thiết bị ICS và SCADA, các cơ quan này đang khen ngợi các tổ chức thực thi xác thực đa yếu tố để truy cập từ xa, thay đổi mật khẩu định kỳ và liên tục đề phòng các chỉ số và hành vi độc hại.

.