Ngày 28 tháng 3 năm 2023Ravie Lakshmanan Tấn công / hack phần mềm độc hại

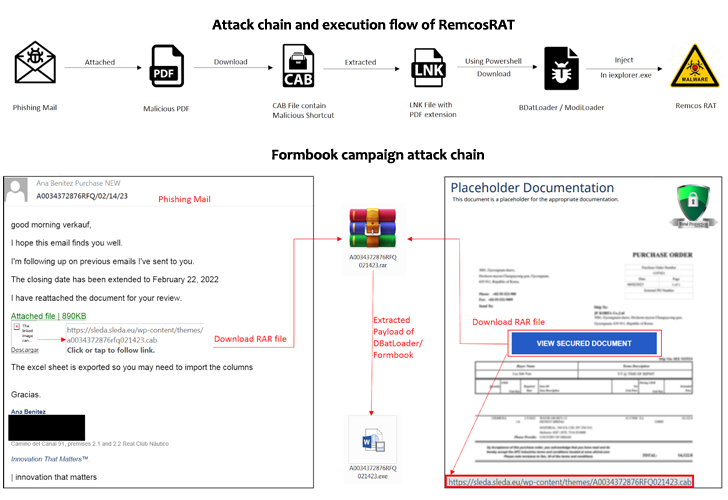

Một chiến dịch lừa đảo mới đã nhắm đến các thực thể châu Âu để phân phối Remcos RAT và Formbook thông qua trình tải phần mềm độc hại có tên DBatLoader.

“Tải trọng phần mềm độc hại được phân phối thông qua các trang web WordPress có chứng chỉ SSL được ủy quyền, đây là một chiến thuật phổ biến được các tác nhân đe dọa sử dụng để trốn tránh các công cụ phát hiện”, các nhà nghiên cứu của Zscaler, Meghraj Nandanwar và Satyam Singh cho biết trong một báo cáo được công bố hôm thứ Hai.

Các phát hiện được xây dựng dựa trên một báo cáo trước đó từ SentinelOne vào tháng trước, trong đó nêu chi tiết các email lừa đảo có chứa các tệp đính kèm độc hại giả dạng tài liệu tài chính để kích hoạt chuỗi lây nhiễm.

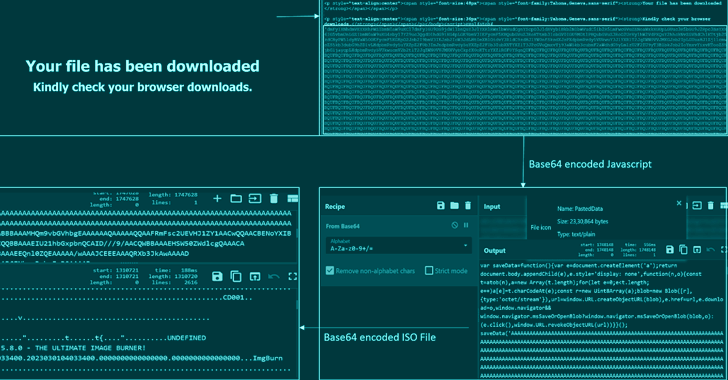

Một số định dạng tệp được sử dụng để phân phối tải trọng DBatLoader liên quan đến việc sử dụng tệp HTML bị xáo trộn nhiều lớp và tệp đính kèm OneNote.

Sự phát triển này làm tăng thêm việc lạm dụng các tệp OneNote như một vectơ ban đầu để phát tán phần mềm độc hại kể từ cuối năm ngoái để đáp lại quyết định của Microsoft về việc chặn macro theo mặc định trong các tệp được tải xuống từ internet.

DBatLoader, còn được gọi là ModiLoader và NatsoLoader, là một phần mềm độc hại dựa trên Delphi có khả năng phân phối các tải trọng tiếp theo từ các dịch vụ đám mây như Google Drive và Microsoft OneDrive, đồng thời áp dụng các kỹ thuật lưu trữ hình ảnh để trốn tránh các công cụ phát hiện.

Một khía cạnh đáng chú ý của cuộc tấn công là việc sử dụng các thư mục đáng tin cậy giả như “C:\Windows \System32” (lưu ý khoảng trắng ở sau Windows) để bỏ qua Kiểm soát tài khoản người dùng (UAC) và leo thang đặc quyền.

Lưu ý ở đây là các thư mục không thể được tạo trực tiếp từ bên trong giao diện người dùng Windows Explorer, thay vào đó yêu cầu kẻ tấn công dựa vào một tập lệnh để hoàn thành nhiệm vụ và sao chép vào thư mục một DLL giả mạo và một tệp thực thi hợp pháp (easinvoker.exe) đó là dễ bị tấn công DLL để tải trọng tải DLL.

Điều này cho phép kẻ tấn công tiến hành các hoạt động nâng cao mà không cần thông báo cho người dùng, bao gồm thiết lập sự kiên trì và thêm thư mục “C:\Users” vào danh sách loại trừ của Bộ bảo vệ Microsoft để tránh bị quét.

Để giảm thiểu rủi ro do DBatLoader gây ra, bạn nên giám sát quá trình thực thi quy trình liên quan đến đường dẫn hệ thống tệp có dấu cách và xem xét định cấu hình Windows UAC thành Luôn thông báo.