Ngày 05 tháng 4 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Phần mềm độc hại

Một tác nhân đe dọa không xác định đã sử dụng tệp lưu trữ tự giải nén độc hại (SFX) nhằm cố gắng thiết lập quyền truy cập cửa hậu liên tục vào môi trường của nạn nhân, những phát hiện mới từ CrowdStrike cho thấy.

Các tệp SFX có khả năng trích xuất dữ liệu chứa trong chúng mà không cần phần mềm chuyên dụng để hiển thị nội dung tệp. Nó đạt được điều này bằng cách bao gồm một sơ khai bộ giải nén, một đoạn mã được thực thi để giải nén kho lưu trữ.

Nhà nghiên cứu Jai Minton của CrowdStrike cho biết: “Tuy nhiên, các tệp lưu trữ SFX cũng có thể chứa chức năng độc hại ẩn mà người nhận tệp có thể không nhìn thấy ngay lập tức và có thể bị bỏ qua chỉ bằng các phát hiện dựa trên công nghệ”.

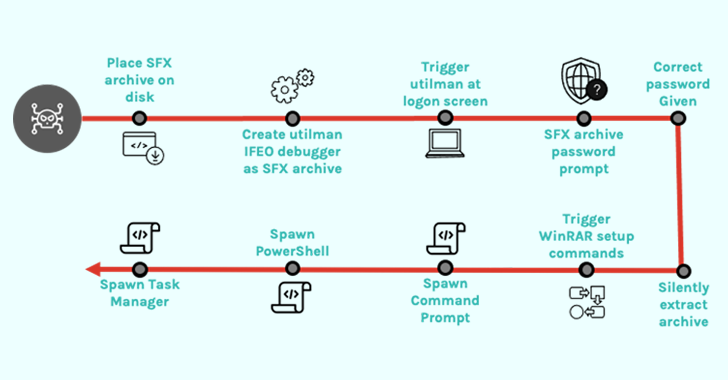

Trong trường hợp được điều tra bởi công ty an ninh mạng, thông tin đăng nhập hệ thống bị xâm phạm đã được sử dụng để chạy ứng dụng trợ năng Windows hợp pháp có tên là Trình quản lý tiện ích (utilman.exe) và sau đó khởi chạy tệp SFX được bảo vệ bằng mật khẩu.

Đổi lại, điều này có thể thực hiện được bằng cách định cấu hình chương trình trình gỡ lỗi (một chương trình thực thi khác) trong Windows Registry thành một chương trình cụ thể (trong trường hợp này là utilman.exe) để trình gỡ lỗi tự động khởi động mỗi khi chương trình được khởi chạy.

Việc lạm dụng utilman.exe cũng đáng chú ý vì nó có thể được khởi chạy trực tiếp từ màn hình đăng nhập Windows bằng cách sử dụng phím logo Windows + phím tắt U, có khả năng cho phép các tác nhân đe dọa định cấu hình cửa hậu thông qua khóa Đăng ký tùy chọn thực thi tệp hình ảnh.

Minton giải thích: “Kiểm tra kỹ hơn kho lưu trữ SFX cho thấy nó hoạt động như một cửa hậu được bảo vệ bằng mật khẩu bằng cách lạm dụng các tùy chọn thiết lập WinRAR thay vì chứa bất kỳ phần mềm độc hại nào”.

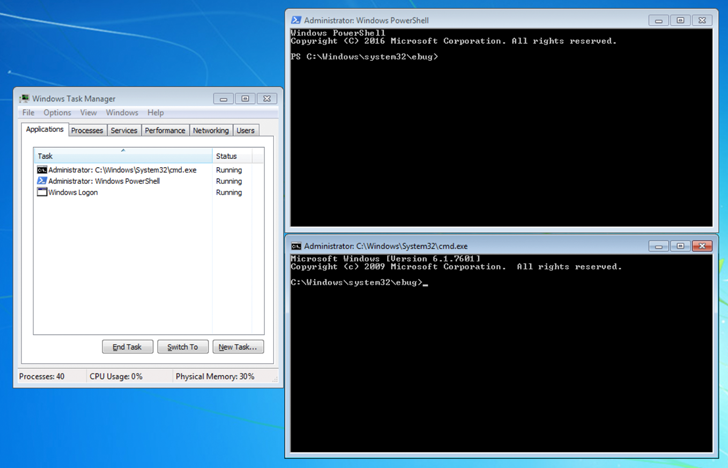

Cụ thể, tệp được thiết kế để chạy PowerShell (powershell.exe), Dấu nhắc lệnh (cmd.exe) và Trình quản lý tác vụ (taskmgr.exe) với các đặc quyền NT AUTHORITY\SYSTEM bằng cách cung cấp đúng mật khẩu cho kho lưu trữ.

“Kiểu tấn công này có khả năng không bị phát hiện bởi phần mềm chống vi-rút truyền thống đang tìm kiếm phần mềm độc hại bên trong kho lưu trữ (thường cũng được bảo vệ bằng mật khẩu) thay vì hành vi từ sơ khai trình giải nén kho lưu trữ SFX,” Minton nói thêm.

Đây không phải là lần đầu tiên các tệp SFX được sử dụng trong các cuộc tấn công như một phương tiện để kẻ tấn công không bị phát hiện. Vào tháng 9 năm 2022, Kaspersky đã tiết lộ một chiến dịch phần mềm độc hại sử dụng các liên kết đến các tệp được bảo vệ bằng mật khẩu như vậy để truyền bá RedLine Stealer.

Một tháng sau, botnet Emotet khét tiếng đã được quan sát gửi một kho lưu trữ SFX, sau khi được người dùng mở, sẽ tự động trích xuất kho lưu trữ SFX thứ hai được bảo vệ bằng mật khẩu, nhập mật khẩu và thực thi nội dung của nó mà không cần người dùng tương tác thêm bằng tập lệnh bó .

Để giảm thiểu các mối đe dọa do hướng tấn công này gây ra, bạn nên phân tích các kho lưu trữ SFX thông qua phần mềm hủy lưu trữ để xác định bất kỳ tập lệnh hoặc tệp nhị phân tiềm năng nào được đặt để trích xuất và chạy khi thực thi.