Ngày 05 tháng 4 năm 2023Ravie Lakshmanan Đe dọa mạng / Dark Web

Tác nhân đe dọa đằng sau phần mềm độc hại đánh cắp thông tin được gọi là cơn bão tái sinh đã xuất hiện trở lại với phiên bản cập nhật (V2) tích hợp các khả năng cải tiến để tránh bị phát hiện và chống phân tích.

Phiên bản mới được rao bán trên mạng tội phạm ngầm với giá 59 đô la mỗi tháng, 360 đô la mỗi năm hoặc cách khác là 540 đô la cho đăng ký trọn đời.

Nhà nghiên cứu Edmund Brumaghin của Cisco Talos cho biết: “Kẻ đánh cắp có thể thu thập và lọc thông tin nhạy cảm và sử dụng API Telegram để gửi dữ liệu bị đánh cắp cho những kẻ tấn công”.

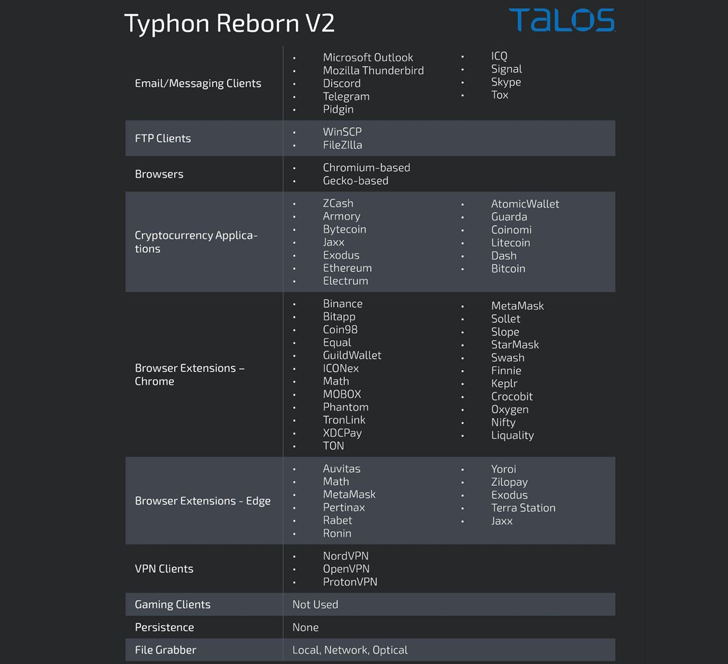

Typhon lần đầu tiên được Cyble ghi lại vào tháng 8 năm 2022, mô tả chi tiết vô số tính năng của nó, bao gồm chiếm quyền điều khiển nội dung khay nhớ tạm, chụp ảnh màn hình, ghi lại các lần nhấn phím và đánh cắp dữ liệu từ ví tiền điện tử, ứng dụng nhắn tin, FTP, VPN, trình duyệt và trò chơi.

Dựa trên một phần mềm độc hại đánh cắp khác có tên là Prynt Stealer, Typhon cũng có khả năng cung cấp công cụ khai thác tiền điện tử XMRig. Vào tháng 11 năm 2022, Đơn vị 42 của Palo Alto Networks đã khai quật được một phiên bản cập nhật có tên là Typhon Reborn.

Đơn vị 42 cho biết: “Phiên bản mới này đã tăng cường các kỹ thuật chống phân tích và nó đã được sửa đổi để cải thiện các tính năng đánh cắp và lấy tệp”, Unit 42 cho biết, đồng thời chỉ ra việc loại bỏ các tính năng hiện có như keylogging và khai thác tiền điện tử nhằm giảm cơ hội bị phát hiện. .

Biến thể V2 mới nhất, theo Cisco Talos, đã được nhà phát triển của nó tiếp thị vào ngày 31 tháng 1 năm 2023, trên diễn đàn web đen XSS bằng tiếng Nga.

Tác giả phần mềm độc hại này cho biết: “Kẻ đánh cắp Typhon Reborn là một phiên bản được cải tiến và tái cấu trúc mạnh mẽ của Typhon Stealer cũ hơn và không ổn định”.

Giống như các phần mềm độc hại khác, V2 đi kèm với các tùy chọn để tránh lây nhiễm các hệ thống được đặt tại các quốc gia thuộc Cộng đồng các Quốc gia Độc lập (CIS). Tuy nhiên, đáng chú ý là loại trừ Ukraine và Georgia khỏi danh sách.

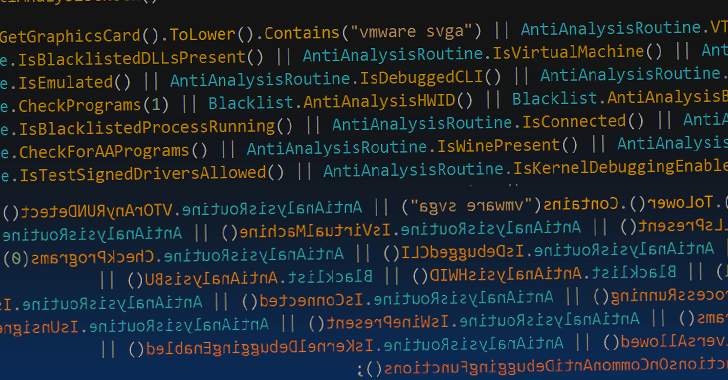

Bên cạnh việc kết hợp nhiều kiểm tra chống phân tích và chống ảo hóa hơn, Typhon Reborn V2 loại bỏ các tính năng liên tục của nó, thay vào đó chọn tự chấm dứt sau khi trích xuất dữ liệu.

Cuối cùng, phần mềm độc hại truyền dữ liệu đã thu thập được trong một kho lưu trữ nén qua HTTPS bằng API Telegram, đánh dấu việc tiếp tục lạm dụng nền tảng nhắn tin.

Brumaghin cho biết: “Một khi dữ liệu đã được truyền thành công tới kẻ tấn công, kho lưu trữ sẽ bị xóa khỏi hệ thống bị lây nhiễm. “Phần mềm độc hại sau đó gọi [a self-delete function] chấm dứt thi hành án”.

Những phát hiện được đưa ra khi Cyble tiết lộ một phần mềm độc hại đánh cắp dựa trên Python mới có tên Creal nhắm mục tiêu đến người dùng tiền điện tử thông qua các trang web lừa đảo bắt chước các dịch vụ khai thác tiền điện tử hợp pháp như Kryptex.

Phần mềm độc hại này không khác gì Typhon Reborn ở chỗ nó được trang bị để hút cookie và mật khẩu từ các trình duyệt web dựa trên Chromium cũng như dữ liệu từ các ứng dụng nhắn tin tức thì, trò chơi và ví tiền điện tử.

Điều đó nói rằng, mã nguồn của phần mềm độc hại có sẵn trên GitHub, do đó cho phép các tác nhân đe dọa khác thay đổi phần mềm độc hại cho phù hợp với nhu cầu của họ và biến nó thành một mối đe dọa tiềm tàng.

“Creal Stealer có khả năng lọc dữ liệu bằng cách sử dụng webhook của Discord và nhiều nền tảng lưu trữ và chia sẻ tệp như Anonfiles và Gofile,” Cyble cho biết trong một báo cáo được công bố vào tuần trước.

“Xu hướng sử dụng mã nguồn mở trong phần mềm độc hại đang gia tăng trong giới tội phạm mạng, vì nó cho phép chúng tạo ra các cuộc tấn công tinh vi và tùy chỉnh với chi phí tối thiểu.”