Ngày 21 tháng 6 năm 2023Ravie Lakshmanan Đe dọa mạng / Quyền riêng tư

Tác nhân đe dọa Triều Tiên có tên ScarCruft đã được quan sát thấy đang sử dụng phần mềm độc hại đánh cắp thông tin với các tính năng nghe lén không có giấy tờ trước đó cũng như một cửa hậu được phát triển bằng cách sử dụng Golang để khai thác dịch vụ nhắn tin thời gian thực Ably.

“Tác nhân đe dọa đã gửi lệnh của chúng thông qua cửa hậu Golang đang sử dụng dịch vụ Ably”, Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC) cho biết trong một báo cáo kỹ thuật. “Giá trị khóa API cần thiết cho giao tiếp lệnh đã được lưu trong kho lưu trữ GitHub.”

ScarCruft là một bộ trang phục do nhà nước tài trợ có liên kết với Bộ An ninh Nhà nước (MSS) của Triều Tiên. Nó được biết là hoạt động kể từ ít nhất là năm 2012.

Các chuỗi tấn công do nhóm gắn kết đòi hỏi phải sử dụng các mồi nhử lừa đảo để cung cấp RokRAT, mặc dù nó đã tận dụng một loạt các công cụ tùy chỉnh khác để thu thập thông tin nhạy cảm.

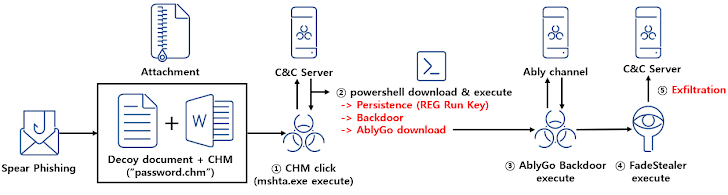

Trong vụ xâm nhập mới nhất do ASEC phát hiện, email chứa tệp Trợ giúp HTML được biên dịch của Microsoft (.CHM) — một chiến thuật được báo cáo lần đầu vào tháng 3 năm 2023 — mà khi được nhấp vào, sẽ liên hệ với máy chủ từ xa để tải xuống phần mềm độc hại PowerShell có tên là Chinotto .

Chinotto, ngoài việc chịu trách nhiệm thiết lập tính bền vững, còn truy xuất các tải trọng bổ sung, bao gồm một cửa hậu có tên mã là AblyGo (hay còn gọi là SidLevel của Kaspersky) lạm dụng Ably để ra lệnh và kiểm soát.

Chưa dừng lại ở đó, vì AblyGo được sử dụng như một công cụ để cuối cùng thực thi một phần mềm độc hại đánh cắp thông tin có tên là FadeStealer đi kèm với nhiều tính năng khác nhau để chụp ảnh màn hình, thu thập dữ liệu từ phương tiện di động và điện thoại thông minh, ghi lại các lần nhấn phím và ghi âm micrô.

ASEC cho biết: “Nhóm RedEyes thực hiện các cuộc tấn công chống lại các cá nhân cụ thể như những người đào tẩu khỏi Triều Tiên, các nhà hoạt động nhân quyền và giáo sư đại học”. “Trọng tâm chính của họ là đánh cắp thông tin.”

“Việc nghe lén trái phép các cá nhân ở hàn quốc được coi là vi phạm quyền riêng tư và được quy định chặt chẽ theo các luật liên quan. Mặc dù vậy, kẻ đe dọa đã theo dõi mọi thứ nạn nhân đã làm trên PC của họ và thậm chí còn tiến hành nghe lén.”

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Các tệp CHM cũng đã được sử dụng bởi các nhóm liên kết với Triều Tiên khác như Kimsuky, điều mà SentinelOne tiết lộ một chiến dịch gần đây tận dụng định dạng tệp để cung cấp một công cụ do thám có tên là RandomQuery.

Trong một loạt các cuộc tấn công mới được ASEC phát hiện, các tệp CHM được định cấu hình để thả tệp BAT, tệp này sau đó được sử dụng để tải xuống phần mềm độc hại giai đoạn tiếp theo và lấy cắp thông tin người dùng khỏi máy chủ bị xâm nhập.

Theo một cố vấn từ các cơ quan tình báo Hoa Kỳ và Hàn Quốc, lừa đảo qua mạng, vốn là kỹ thuật truy cập ban đầu ưa thích của Kimsuky trong hơn một thập kỷ, thường được tiến hành bằng nghiên cứu rộng rãi và chuẩn bị tỉ mỉ.

Những phát hiện này cũng theo sau việc Tập đoàn Lazarus tích cực khai thác các lỗ hổng bảo mật trong phần mềm như INISAFE CrossWeb EX, MagicLine4NX, TCO!Stream và VestCert được sử dụng rộng rãi ở Hàn Quốc để vi phạm các công ty và triển khai phần mềm độc hại.