Ngày 18 tháng 7 năm 2023THNRansomware / Mối đe dọa mạng

Tác nhân đe dọa có động cơ tài chính được gọi là FIN8 đã được quan sát bằng cách sử dụng phiên bản “tân trang” của một cửa hậu có tên mỉa mai để cung cấp phần mềm tống tiền BlackCat.

Theo Nhóm thợ săn mối đe dọa Symantec, một phần của Broadcom, sự phát triển này là một nỗ lực của nhóm tội phạm điện tử nhằm đa dạng hóa trọng tâm và tối đa hóa lợi nhuận từ các thực thể bị nhiễm. Nỗ lực xâm nhập diễn ra vào tháng 12 năm 2022.

FIN8 đang được theo dõi bởi công ty an ninh mạng có tên Syssphinx. Được biết là đã hoạt động ít nhất từ năm 2016, kẻ thù ban đầu được cho là đã thực hiện các cuộc tấn công nhắm vào các hệ thống điểm bán hàng (PoS) bằng cách sử dụng phần mềm độc hại như PUNCHTRACK và BADHATCH.

Nhóm đã xuất hiện trở lại sau hơn một năm vào tháng 3 năm 2021 với phiên bản cập nhật của BADHATCH, theo sau nó là một bộ cấy đặt riêng hoàn toàn mới có tên Sardonic, được Bitdefender tiết lộ vào tháng 8 năm 2021.

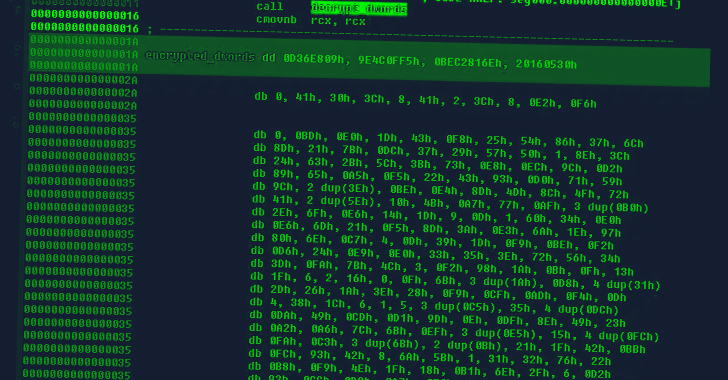

“Cửa hậu Sardonic dựa trên C++ có khả năng thu thập thông tin hệ thống và thực thi các lệnh, đồng thời có một hệ thống plugin được thiết kế để tải và thực thi các tải trọng phần mềm độc hại bổ sung được phân phối dưới dạng DLL,” Symantec cho biết trong một báo cáo được chia sẻ với The Hacker News.

Không giống như biến thể trước, được thiết kế bằng C++, phiên bản mới nhất có nhiều thay đổi quan trọng, với hầu hết mã nguồn được viết lại bằng C và được sửa đổi để cố tình tránh những điểm tương đồng.

Trong sự cố được Symantec phân tích, Sardonic được nhúng vào tập lệnh PowerShell được triển khai vào hệ thống được nhắm mục tiêu sau khi có được quyền truy cập ban đầu. Tập lệnh được thiết kế để khởi chạy trình tải .NET, sau đó trình tải này sẽ giải mã và thực thi mô-đun trình tiêm để cuối cùng chạy bộ cấy.

Symantec giải thích: “Mục đích của injector là khởi động backdoor trong quy trình WmiPrvSE.exe mới được tạo”. “Khi tạo quy trình WmiPrvSE.exe, trình tiêm cố gắng khởi động quy trình đó trong phiên-0 (nỗ lực tốt nhất) bằng cách sử dụng mã thông báo bị đánh cắp từ quy trình lsass.exe.”

Sardonic, ngoài việc hỗ trợ tối đa 10 phiên tương tác trên máy chủ bị nhiễm để tác nhân đe dọa chạy các lệnh độc hại, còn hỗ trợ ba định dạng plugin khác nhau để thực thi DLL và shellcode bổ sung.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Một số tính năng khác của cửa hậu bao gồm khả năng loại bỏ các tệp tùy ý và trích xuất nội dung tệp từ máy bị xâm nhập sang cơ sở hạ tầng do tác nhân kiểm soát.

Đây không phải là lần đầu tiên FIN8 được phát hiện bằng cách sử dụng Sardonic liên quan đến một cuộc tấn công ransomware. Vào tháng 1 năm 2022, Lodestone và Trend Micro đã phát hiện ra việc FIN8 sử dụng phần mềm tống tiền White Rabbit, bản thân phần mềm này dựa trên Sardonic.

Symantec cho biết: “Syssphinx tiếp tục phát triển và cải thiện khả năng cũng như cơ sở hạ tầng phân phối phần mềm độc hại, tinh chỉnh định kỳ các công cụ và chiến thuật của mình để tránh bị phát hiện”.

“Quyết định của nhóm mở rộng từ các cuộc tấn công điểm bán hàng sang việc triển khai ransomware thể hiện sự cống hiến của các tác nhân đe dọa nhằm tối đa hóa lợi nhuận từ các tổ chức nạn nhân.”