Ngày 19 tháng 1 năm 2023Ravie LakshmananBảo mật Di động / Android

Tác nhân đe dọa đằng sau trojan ngân hàng Android BlackRock và ERMAC đã tung ra một phần mềm độc hại khác cho thuê được gọi là Cái móc giới thiệu các khả năng mới để truy cập các tệp được lưu trữ trong thiết bị và tạo phiên tương tác từ xa.

ThreatFabric, trong một báo cáo được chia sẻ với The Hacker News, đã mô tả Hook là một fork ERMAC mới lạ được rao bán với giá 7.000 đô la mỗi tháng trong khi có “tất cả các khả năng của người tiền nhiệm”.

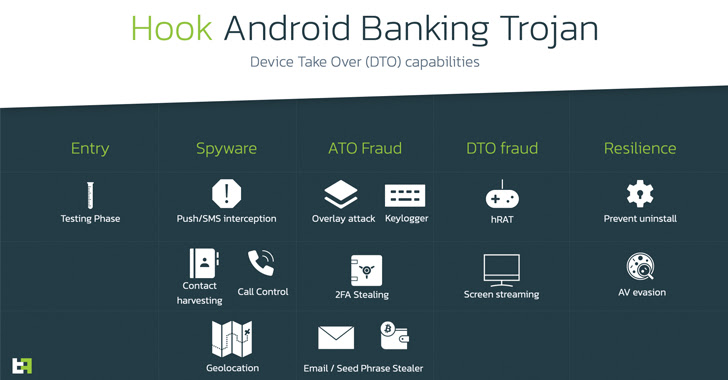

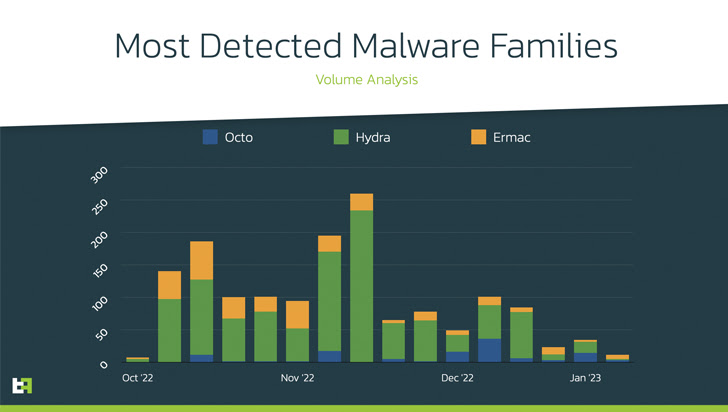

“Ngoài ra, nó cũng bổ sung vào kho vũ khí của mình các khả năng Công cụ truy cập từ xa (RAT), gia nhập hàng ngũ các gia đình như Octo và Hydra, có khả năng thực hiện toàn bộ Kiểm soát thiết bị (DTO) và hoàn thành một chuỗi gian lận đầy đủ, từ Đánh cắp PII để giao dịch, với tất cả các bước trung gian, mà không cần các kênh bổ sung”, công ty an ninh mạng Hà Lan cho biết.

Phần lớn các ứng dụng tài chính bị phần mềm độc hại nhắm mục tiêu đều nằm ở Hoa Kỳ, Tây Ban Nha, Úc, Ba Lan, Canada, Thổ Nhĩ Kỳ, Vương quốc Anh, Pháp, Ý và Bồ Đào Nha.

Hook là tác phẩm thủ công của một kẻ đe dọa có tên DukeEugene và đại diện cho sự phát triển mới nhất của ERMAC, lần đầu tiên được tiết lộ vào tháng 9 năm 2021 và dựa trên một trojan khác có tên Cerberus đã bị rò rỉ mã nguồn vào năm 2020.

“Ermac luôn đứng sau Hydra và Octo về khả năng và tính năng,” nhà nghiên cứu Dario Durando của ThreatFabric nói với The Hacker News qua email. “Điều này cũng được biết đến trong số những kẻ đe dọa, những người thích hai gia đình này hơn Ermac.”

“Việc thiếu một số loại khả năng RAT là một vấn đề lớn đối với Android Banker hiện đại, vì nó không cung cấp khả năng thực hiện Kiểm soát thiết bị (DTO), đây là phương pháp gian lận có nhiều khả năng thành công nhất và không bị phát hiện bởi các công cụ chấm điểm gian lận hoặc các nhà phân tích gian lận. Đây rất có thể là nguyên nhân kích hoạt sự phát triển của biến thể phần mềm độc hại mới này.”

Giống như các phần mềm độc hại Android khác cùng loại, phần mềm độc hại này lạm dụng API dịch vụ trợ năng của Android để tiến hành các cuộc tấn công lớp phủ và thu thập tất cả các loại thông tin nhạy cảm như danh bạ, nhật ký cuộc gọi, tổ hợp phím, mã thông báo xác thực hai yếu tố (2FA) và thậm chí cả tin nhắn WhatsApp.

Nó cũng có một danh sách ứng dụng mở rộng bao gồm ABN AMRO và Barclays, trong khi các mẫu độc hại tự giả dạng trình duyệt web Google Chrome để lừa người dùng tải xuống phần mềm độc hại:

com.lojibiwawajinu.guna com.damariwonomiwi.docebi com.yecomevusaso.pisifo

Trong số các tính năng chính khác được thêm vào Hook là khả năng xem và tương tác từ xa với màn hình của thiết bị bị nhiễm, lấy tệp, trích xuất các cụm từ hạt giống từ ví tiền điện tử và theo dõi vị trí của điện thoại, làm mờ ranh giới giữa phần mềm gián điệp và phần mềm độc hại ngân hàng .

ThreatFabric cho biết các hiện vật Hook đã được quan sát cho đến nay trong giai đoạn thử nghiệm, nhưng lưu ý rằng nó có thể được phân phối thông qua các chiến dịch lừa đảo, kênh Telegram hoặc dưới dạng ứng dụng nhỏ giọt trên Cửa hàng Google Play.

“Nhược điểm chính của việc tạo ra một phần mềm độc hại mới thường là giành được đủ sự tin tưởng của các tác nhân khác, nhưng với tình trạng của DukeEugene trong giới tội phạm, rất có thể đây sẽ không phải là vấn đề đối với Hook,” Durando nói.