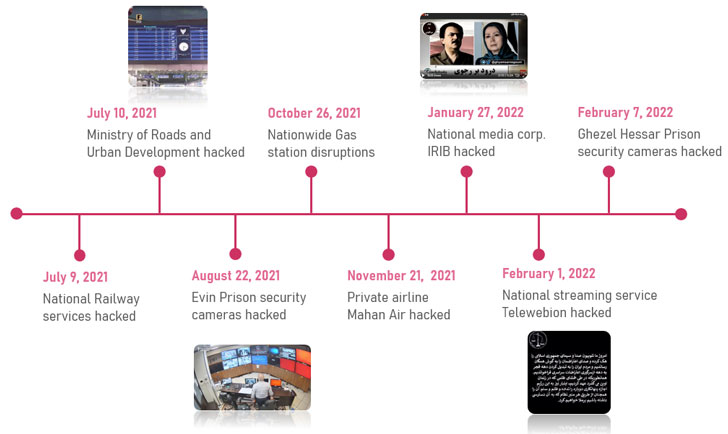

Một cuộc điều tra về cuộc tấn công mạng nhắm vào tập đoàn truyền thông quốc gia Iran, Công ty Phát thanh Truyền hình Cộng hòa Hồi giáo Iran (IRIB), vào cuối tháng 1 năm 2022, đã dẫn đến việc triển khai phần mềm độc hại gạt nước và các thiết bị cấy ghép tùy chỉnh khác, khi cơ sở hạ tầng quốc gia của nước này tiếp tục đối mặt với làn sóng tấn công nhằm vào gây ra thiệt hại nghiêm trọng.

Công ty an ninh mạng Check Point có trụ sở tại Tel Aviv cho biết: “Điều này cho thấy mục đích của những kẻ tấn công là phá vỡ mạng lưới phát thanh của bang, với thiệt hại đối với mạng truyền hình và đài phát thanh có thể nghiêm trọng hơn so với báo cáo chính thức”.

Cuộc tấn công kéo dài 10 giây, diễn ra vào ngày 27 tháng 1, liên quan đến việc vi phạm kênh truyền hình nhà nước IRIB để phát hình ảnh của các nhà lãnh đạo của Tổ chức Mujahedin-e-Khalq (MKO) Maryam và Massoud Rajavi cùng với lời kêu gọi ám sát Lãnh tụ tối cao Ayatollah Ali Khamenei.

“Đây là một cuộc tấn công cực kỳ phức tạp và chỉ những người sở hữu công nghệ này mới có thể khai thác và làm hỏng các cửa hậu và các tính năng được cài đặt trên hệ thống”, Phó Giám đốc IRIB Ali Dadi nói với kênh truyền hình nhà nước IRINN.

Cũng được triển khai trong quá trình hack là phần mềm độc hại tùy chỉnh có khả năng chụp ảnh màn hình của nạn nhân cũng như cửa hậu, tập lệnh hàng loạt và tệp cấu hình được sử dụng để cài đặt và định cấu hình các tệp thực thi độc hại.

Check Point cho biết họ không có đủ bằng chứng để đưa ra quy kết chính thức cho một tác nhân đe dọa cụ thể và hiện không biết làm thế nào những kẻ tấn công có được quyền truy cập ban đầu vào các mạng được nhắm mục tiêu. Các hiện vật được phát hiện cho đến nay bao gồm các tệp chịu trách nhiệm cho –

Thiết lập các cửa hậu và sự bền bỉ của chúng, Khởi chạy các tệp video và âm thanh “độc hại” và Cài đặt phần mềm độc hại nhằm mục đích làm gián đoạn hoạt động trong các mạng bị tấn công.

Phía sau hậu trường, cuộc tấn công liên quan đến việc làm gián đoạn luồng video bằng cách sử dụng tập lệnh hàng loạt để xóa tệp thực thi được liên kết với TFI Arista Playout Server, một phần mềm phát sóng được IRIB sử dụng và phát tệp video (“TSE_90E11.mp4”) trong một vòng lặp.

Sự xâm nhập cũng mở đường cho việc cài đặt wiper có mục đích chính là làm hỏng các tệp được lưu trữ trong máy tính, chưa kể đến việc xóa bản ghi khởi động chính (MBR), xóa Nhật ký sự kiện Windows, xóa bản sao lưu, hủy quy trình và thay đổi mật khẩu của người dùng.

Hơn nữa, kẻ đe dọa đã sử dụng bốn cửa hậu trong cuộc tấn công: WinScreeny, HttpCallbackService, HttpService và ServerLaunch, một công cụ nhỏ giọt được khởi chạy với HttpService. Kết hợp lại với nhau, các phần mềm độc hại khác nhau cho phép kẻ thù chụp ảnh chụp màn hình, nhận lệnh từ máy chủ từ xa và thực hiện các hoạt động độc hại khác.

“Một mặt, những kẻ tấn công đã tìm cách thực hiện một hoạt động phức tạp để vượt qua hệ thống bảo mật và phân đoạn mạng, thâm nhập vào mạng của đài truyền hình, sản xuất và chạy các công cụ độc hại dựa nhiều vào kiến thức nội bộ về phần mềm phát sóng mà nạn nhân sử dụng, tất cả trong khi ở lại các nhà nghiên cứu cho biết.

“Mặt khác, các công cụ của những kẻ tấn công có chất lượng và độ tinh vi tương đối thấp và được khởi chạy bởi các tập lệnh lô 3 dòng vụng về và đôi khi có lỗi. Điều này có thể hỗ trợ giả thuyết rằng những kẻ tấn công có thể đã có sự trợ giúp từ bên trong IRIB, hoặc chỉ ra sự hợp tác chưa được biết đến giữa các nhóm khác nhau với các kỹ năng khác nhau. “

.