Ngày 21 tháng 6 năm 2023Ravie LakshmananXác thực / Lỗ hổng bảo mật

Các nhà nghiên cứu cho biết, một thiếu sót bảo mật trong quy trình Cấp phép mở (OAuth) của Microsoft Azure Active Directory (AD) có thể đã bị khai thác để chiếm toàn bộ tài khoản.

Descope, dịch vụ quản lý quyền truy cập và danh tính có trụ sở tại California, đã phát hiện và báo cáo sự cố vào tháng 4 năm 2023, đã gọi nó là nOAuth.

“nOAuth là một lỗ hổng triển khai xác thực có thể ảnh hưởng đến các ứng dụng OAuth nhiều bên thuê của Microsoft Azure AD,” Omer Cohen, giám đốc an ninh tại Descope, cho biết.

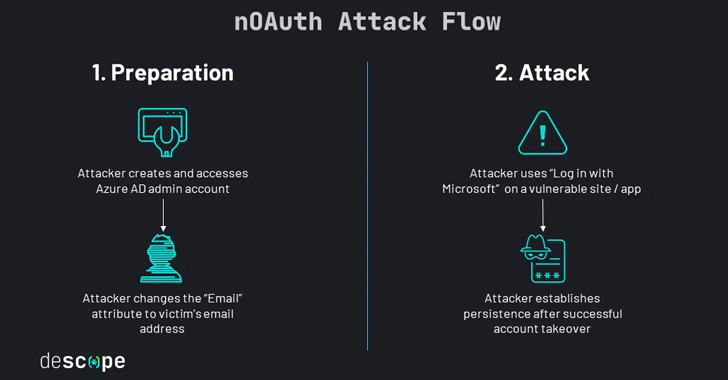

Cấu hình sai liên quan đến cách một kẻ độc hại có thể sửa đổi các thuộc tính email trong “Thông tin liên hệ” trong tài khoản Azure AD và khai thác tính năng “Đăng nhập bằng Microsoft” để chiếm đoạt tài khoản nạn nhân.

Để thực hiện cuộc tấn công, tất cả những gì kẻ thù phải làm là tạo và truy cập tài khoản quản trị viên Azure AD, đồng thời sửa đổi địa chỉ email của họ thành địa chỉ email của nạn nhân và tận dụng sơ đồ đăng nhập một lần trên ứng dụng hoặc trang web dễ bị tấn công.

Cohen giải thích: “Nếu ứng dụng hợp nhất tài khoản người dùng mà không cần xác thực, kẻ tấn công hiện có toàn quyền kiểm soát tài khoản của nạn nhân, ngay cả khi nạn nhân không có tài khoản Microsoft”.

Khai thác thành công cấp cho kẻ thù một “trường mở” để thiết lập tính bền vững, lọc dữ liệu và thực hiện các hoạt động hậu khai thác khác dựa trên bản chất của ứng dụng.

Điều này xuất phát từ thực tế là một địa chỉ email vừa có thể thay đổi vừa chưa được xác minh trong Azure AD, khiến Microsoft đưa ra cảnh báo không sử dụng khiếu nại email cho mục đích ủy quyền.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Gã khổng lồ công nghệ mô tả vấn đề này là “mẫu chống không an toàn được sử dụng trong các ứng dụng Azure AD (AAD)” trong đó việc sử dụng yêu cầu email từ mã thông báo truy cập để ủy quyền có thể dẫn đến leo thang đặc quyền.

“Kẻ tấn công có thể làm sai lệch yêu cầu email trong mã thông báo được cấp cho các ứng dụng”, nó lưu ý. “Ngoài ra, mối đe dọa rò rỉ dữ liệu tồn tại nếu các ứng dụng sử dụng các yêu cầu như vậy để tra cứu email.”

Nó cũng cho biết họ đã xác định và thông báo cho một số ứng dụng nhiều bên thuê với những người dùng sử dụng địa chỉ email với chủ sở hữu miền chưa được xác minh.