Một phần mềm độc hại mới được phát hiện đã được đưa vào sử dụng trong tự nhiên ít nhất kể từ tháng 3 năm 2021 để làm hậu quả cho các máy chủ Microsoft Exchange thuộc nhiều tổ chức trên toàn thế giới, với sự lây nhiễm vẫn tồn tại ở 20 tổ chức tính đến tháng 6 năm 2022.

Được mệnh danh SessionManagercông cụ độc hại giả dạng mô-đun cho Dịch vụ Thông tin Internet (IIS), một phần mềm máy chủ web dành cho hệ thống Windows, sau khi khai thác một trong các lỗ hổng ProxyLogon trong máy chủ Exchange.

Các mục tiêu bao gồm 24 tổ chức phi chính phủ, chính phủ, quân đội và tổ chức công nghiệp khác nhau trải dài khắp Châu Phi, Nam Mỹ, Châu Á, Châu Âu, Nga và Trung Đông. Tổng cộng 34 máy chủ đã bị xâm nhập bởi một biến thể SessionManager cho đến nay.

Đây không phải là lần đầu tiên kỹ thuật này được quan sát thấy trong các cuộc tấn công trong thế giới thực. Việc sử dụng mô-đun IIS giả mạo như một phương tiện để phân phối các thiết bị cấy ghép lén lút có tiếng vang của nó trong một kẻ đánh cắp thông tin đăng nhập Outlook có tên là Owowa được đưa ra ánh sáng vào tháng 12 năm 2021.

“Việc loại bỏ mô-đun IIS làm cửa hậu cho phép các tác nhân đe dọa duy trì quyền truy cập liên tục, chống cập nhật và tương đối lén lút vào cơ sở hạ tầng CNTT của một tổ chức được nhắm mục tiêu; có thể là thu thập email, cập nhật thêm các truy cập độc hại hoặc bí mật quản lý các máy chủ bị xâm nhập có thể nhà nghiên cứu Pierre Delcher của Kaspersky cho biết.

Công ty an ninh mạng của Nga cho rằng các cuộc xâm nhập có độ tin cậy từ trung bình đến cao là do kẻ thù được theo dõi là Gelsemium, với lý do trùng lặp trong các mẫu phần mềm độc hại liên quan đến hai nhóm và nạn nhân được nhắm mục tiêu.

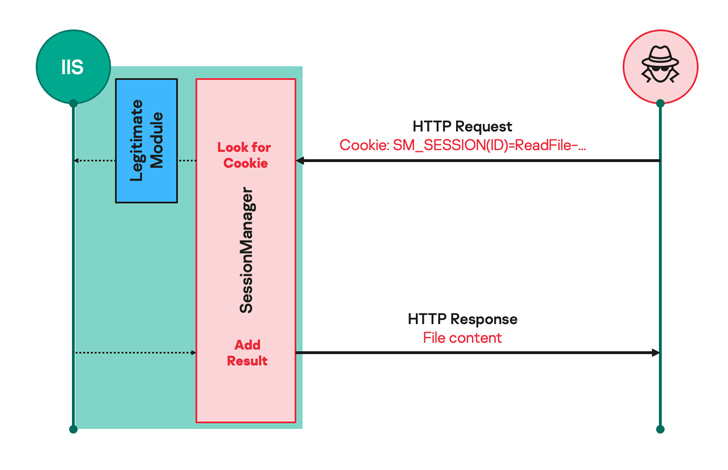

ProxyLogon, kể từ khi được tiết lộ vào tháng 3 năm 2021, đã thu hút sự chú ý lặp lại của một số tác nhân đe dọa và chuỗi tấn công mới nhất cũng không ngoại lệ, với nhóm Gelsemium khai thác các lỗ hổng để thả SessionManager, một cửa sau được mã hóa bằng C ++ và được thiết kế để xử lý HTTP yêu cầu gửi đến máy chủ.

“Các mô-đun độc hại như vậy thường mong đợi các yêu cầu HTTP có vẻ hợp pháp nhưng được tạo cụ thể từ nhà khai thác của họ, kích hoạt các hành động dựa trên hướng dẫn ẩn của nhà khai thác nếu có, sau đó chuyển yêu cầu đến máy chủ một cách minh bạch để nó được xử lý giống như bất kỳ yêu cầu nào khác”, Delcher giải thích.

Được cho là “cửa hậu truy cập ban đầu bền vững nhẹ”, SessionManager đi kèm với các khả năng đọc, ghi và xóa các tệp tùy ý; thực thi mã nhị phân từ máy chủ; và thiết lập thông tin liên lạc với các điểm cuối khác trong mạng.

Phần mềm độc hại này còn hoạt động như một kênh bí mật để tiến hành do thám, thu thập mật khẩu trong bộ nhớ và cung cấp các công cụ bổ sung như Mimikatz cũng như tiện ích kết xuất bộ nhớ từ Avast.

Phát hiện này được đưa ra khi Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) kêu gọi các cơ quan chính phủ và các tổ chức tư nhân sử dụng nền tảng Exchange chuyển từ phương pháp Xác thực cơ bản kế thừa sang các lựa chọn thay thế Xác thực hiện đại trước khi ngừng sử dụng vào ngày 1 tháng 10 năm 2022.

.