Công ty bảo mật Wordfence của WordPress đã tiết lộ một lỗ hổng zero-day trong plugin WordPress có tên BackupBuddy đang được khai thác tích cực.

Nó cho biết: “Lỗ hổng này khiến người dùng chưa được xác thực có thể tải xuống các tệp tùy ý từ trang web bị ảnh hưởng có thể bao gồm thông tin nhạy cảm.

BackupBuddy cho phép người dùng sao lưu toàn bộ cài đặt WordPress của họ từ trong bảng điều khiển, bao gồm các tệp chủ đề, trang, bài đăng, tiện ích con, người dùng và tệp phương tiện, trong số những tệp khác.

Plugin ước tính có khoảng 140.000 lượt cài đặt đang hoạt động, với lỗ hổng (CVE-2022-31474, điểm CVSS: 7,5) ảnh hưởng đến các phiên bản 8.5.8.0 đến 8.7.4.1. Nó đã được giải quyết trong phiên bản 8.7.5 được phát hành vào ngày 2 tháng 9 năm 2022.

Sự cố bắt nguồn từ chức năng được gọi là “Bản sao thư mục cục bộ” được thiết kế để lưu trữ bản sao cục bộ của các bản sao lưu. Theo Wordfence, lỗ hổng bảo mật là kết quả của việc triển khai không an toàn, cho phép kẻ đe dọa chưa được xác thực tải xuống bất kỳ tệp tùy ý nào trên máy chủ.

Các chi tiết bổ sung về lỗ hổng đã được giữ lại do hoạt động lạm dụng diễn ra trong tự nhiên và tính dễ khai thác của nó.

“Lỗ hổng này có thể cho phép kẻ tấn công xem nội dung của bất kỳ tệp nào trên máy chủ của bạn mà cài đặt WordPress của bạn có thể đọc được”, nhà phát triển của plugin, iThemes, cho biết. “Điều này có thể bao gồm tệp wp-config.php của WordPress và, tùy thuộc vào thiết lập máy chủ của bạn, các tệp nhạy cảm như / etc / passwd.”

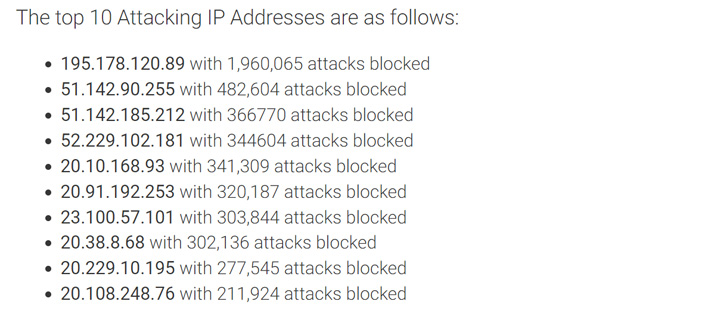

Wordfence lưu ý rằng việc nhắm mục tiêu CVE-2022-31474 bắt đầu vào ngày 26 tháng 8 năm 2022 và nó đã chặn gần năm triệu cuộc tấn công trong khoảng thời gian can thiệp. Hầu hết các cuộc xâm nhập đã cố gắng đọc các tệp bên dưới –

/ etc / passwd /wp-config.php .my.cnf .accesshash

Người dùng plugin BackupBuddy nên nâng cấp lên phiên bản mới nhất. Nếu người dùng xác định rằng họ có thể đã bị xâm phạm, bạn nên đặt lại mật khẩu cơ sở dữ liệu, thay đổi WordPress Salts và xoay các khóa API được lưu trữ trong wp-config.php.

.