ngày 02 tháng 5 năm 2023Ravie LakshmananThông tin tình báo về mối đe dọa

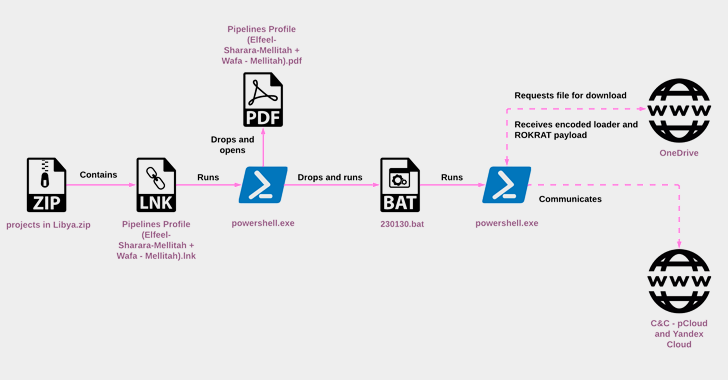

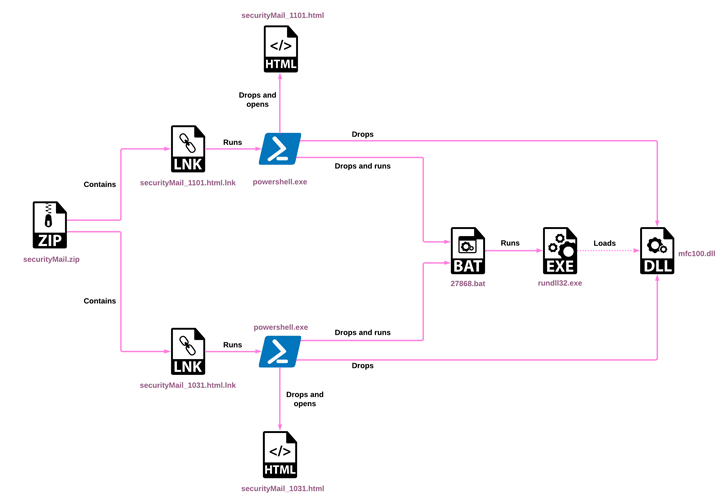

Diễn viên đe dọa Bắc Triều Tiên được gọi là ScarCruft đã bắt đầu thử nghiệm các tệp LNK quá khổ làm lộ trình phát tán phần mềm độc hại RokRAT ngay từ tháng 7 năm 2022, cùng tháng đó Microsoft bắt đầu chặn macro trên các tài liệu Office theo mặc định.

Check Point cho biết trong một báo cáo kỹ thuật mới: “RokRAT đã không thay đổi đáng kể trong những năm qua, nhưng các phương pháp triển khai của nó đã phát triển, hiện sử dụng các kho lưu trữ chứa các tệp LNK để bắt đầu chuỗi lây nhiễm nhiều giai đoạn.

“Đây là một đại diện khác cho một xu hướng chính trong bối cảnh mối đe dọa, nơi mà các APT và tội phạm mạng đều cố gắng vượt qua việc chặn các macro từ các nguồn không đáng tin cậy.”

ScarCruft, còn được biết đến với các tên APT37, InkySquid, Nickel Foxcroft, Reaper, RedEyes và Ricochet Chollima, là một nhóm đe dọa hầu như chỉ nhắm mục tiêu vào các cá nhân và tổ chức Hàn Quốc như một phần của các cuộc tấn công lừa đảo được thiết kế để cung cấp một loạt các công cụ tùy chỉnh .

Tập thể đối thủ, không giống như Nhóm Lazarus hay Kimsuky, được giám sát bởi Bộ An ninh Nhà nước (MSS) của Triều Tiên, được giao nhiệm vụ phản gián trong nước và các hoạt động phản gián ở nước ngoài, theo Mandiant.

Phần mềm độc hại chính mà nhóm lựa chọn là RokRAT (còn gọi là DOGCALL), từ đó đã được điều chỉnh cho các nền tảng khác như macOS (CloudMensis) và Android (RambleOn), cho thấy rằng cửa hậu đang được phát triển và duy trì tích cực.

RokRAT và các biến thể của nó được trang bị để thực hiện nhiều hoạt động như đánh cắp thông tin xác thực, lọc dữ liệu, chụp ảnh màn hình, thu thập thông tin hệ thống, thực thi lệnh và mã shell, cũng như quản lý tệp và thư mục.

Thông tin đã thu thập, một số thông tin được lưu trữ dưới dạng tệp MP3 để che giấu dấu vết của nó, được gửi lại bằng các dịch vụ đám mây như Dropbox, Microsoft OneDrive, pCloud và Yandex Cloud nhằm ngụy trang chế độ ra lệnh và kiểm soát (C2 ) thông tin liên lạc là hợp pháp.

Phần mềm độc hại riêng biệt khác được nhóm sử dụng bao gồm nhưng không giới hạn ở Chinotto, BLUELIGHT, GOLDBACKDOOR, Dolphin và gần đây nhất là M2RAT. Nó cũng được biết là sử dụng phần mềm độc hại hàng hóa như Amadey, một trình tải xuống có thể nhận lệnh từ kẻ tấn công để tải xuống các tải trọng bổ sung, nhằm gây nhầm lẫn cho việc phân bổ.

Việc sử dụng các tệp LNK làm mồi nhử để kích hoạt các chuỗi lây nhiễm cũng đã được Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC) nhấn mạnh vào tuần trước, với các tệp chứa các lệnh PowerShell triển khai phần mềm độc hại RokRAT.

Mặc dù sự thay đổi về phương thức hoạt động báo hiệu nỗ lực của ScarCruft để theo kịp hệ sinh thái mối đe dọa đang thay đổi, nhưng gần đây nhất là vào tháng 4 năm 2023, ScarCruft vẫn tiếp tục tận dụng các tài liệu Word độc hại dựa trên macro để loại bỏ phần mềm độc hại, phản ánh một chuỗi tương tự đã được báo cáo bởi Malwarebytes vào tháng 1 2021.

Theo công ty an ninh mạng của Israel, một làn sóng tấn công khác được quan sát thấy vào đầu tháng 11 năm 2022, đã sử dụng các tệp lưu trữ ZIP kết hợp các tệp LNK để triển khai phần mềm độc hại Amadey.

“[The LNK file] Check Point cho biết: “Phương pháp này có thể kích hoạt chuỗi lây nhiễm hiệu quả tương đương chỉ bằng một cú nhấp đúp đơn giản, một phương pháp đáng tin cậy hơn so với khai thác n ngày hoặc macro Office yêu cầu nhấp chuột bổ sung để khởi chạy”.

“APT37 tiếp tục gây ra một mối đe dọa đáng kể, tung ra nhiều chiến dịch trên các nền tảng và cải thiện đáng kể các phương pháp phân phối phần mềm độc hại của nó.”

Những phát hiện này được đưa ra khi Kaspersky tiết lộ một phần mềm độc hại dựa trên Go mới được phát triển bởi ScarCruft có tên mã là SidLevel, lần đầu tiên sử dụng dịch vụ nhắn tin đám mây Ably như một cơ chế C2 và đi kèm với “khả năng mở rộng để đánh cắp thông tin nhạy cảm từ nạn nhân”.

“Nhóm tiếp tục nhắm mục tiêu vào các cá nhân có liên quan đến Triều Tiên, bao gồm các tiểu thuyết gia, sinh viên học thuật và cả những doanh nhân dường như gửi tiền về Triều Tiên”, công ty an ninh mạng của Nga lưu ý trong Báo cáo xu hướng APT cho quý 1 năm 2023.