Ngày 26 tháng 6 năm 2023Ravie Lakshmanan Tiền điện tử / Bảo mật điểm cuối

Một sàn giao dịch tiền điện tử không xác định ở Nhật Bản là mục tiêu của một cuộc tấn công mới vào đầu tháng này để triển khai một cửa hậu Apple macOS có tên là JokerSpy.

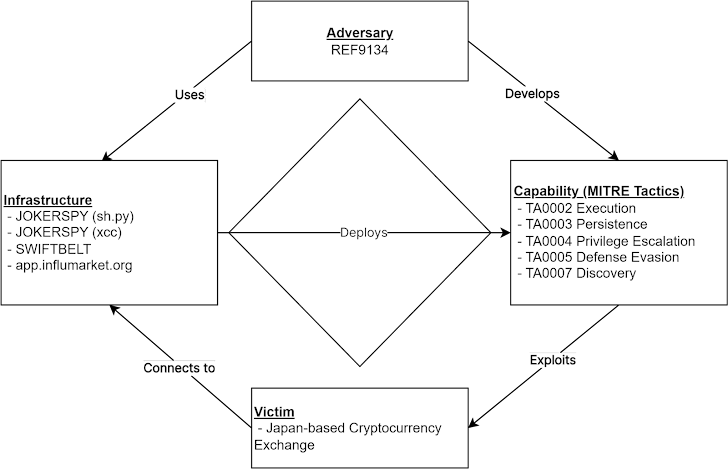

Phòng thí nghiệm bảo mật đàn hồi, đang theo dõi sự xâm nhập được đặt dưới tên THAM KHẢO9134cho biết cuộc tấn công đã dẫn đến việc cài đặt Swiftbelt, một công cụ liệt kê dựa trên Swift được lấy cảm hứng từ một tiện ích mã nguồn mở có tên là SeatBelt.

JokerSky lần đầu tiên được ghi nhận bởi Bitdefender vào tuần trước, mô tả nó là một bộ công cụ tinh vi được thiết kế để vi phạm các máy macOS.

Có rất ít thông tin về tác nhân đe dọa đằng sau các cuộc tấn công ngoài thực tế là các cuộc tấn công tận dụng một bộ chương trình được viết bằng Python và Swift có khả năng thu thập dữ liệu và thực thi các lệnh tùy ý trên các máy chủ bị xâm nhập.

Thành phần chính của bộ công cụ là một tệp nhị phân đa kiến trúc tự ký được gọi là xcc được thiết kế để kiểm tra các quyền FullDiskAccess và ScreenRecording.

Tệp được ký dưới dạng XProtectCheck, cho thấy nỗ lực giả dạng XProtect, một công nghệ chống vi-rút tích hợp trong macOS sử dụng các quy tắc phát hiện dựa trên chữ ký để xóa phần mềm độc hại khỏi các máy chủ đã bị nhiễm.

Trong sự cố được phân tích bởi Elastic, việc tạo xcc được theo sau bởi tác nhân đe dọa “cố gắng vượt qua các quyền của TCC bằng cách tạo cơ sở dữ liệu TCC của riêng chúng và cố gắng thay thế cơ sở dữ liệu hiện có.”

“Vào ngày 1 tháng 6, một công cụ dựa trên Python mới đã được nhìn thấy đang thực thi từ cùng thư mục với xcc và được sử dụng để thực thi một công cụ liệt kê sau khai thác macOS mã nguồn mở được gọi là Swiftbelt,” các nhà nghiên cứu bảo mật Colson Wilhoit, Salim Bitam, Seth Goodwin , Andrew Pease, và Ricardo Ungureanu cho biết.

Cuộc tấn công nhắm vào một nhà cung cấp dịch vụ tiền điện tử lớn có trụ sở tại Nhật Bản tập trung vào trao đổi tài sản để giao dịch Bitcoin, Ethereum và các loại tiền điện tử phổ biến khác. Tên của công ty không được tiết lộ.

Về phần mình, tệp nhị phân xcc được khởi chạy bằng Bash thông qua ba ứng dụng khác nhau có tên là IntelliJ IDEA, iTerm (trình giả lập thiết bị đầu cuối cho macOS) và Visual Studio Code, cho biết rằng các phiên bản phần mềm phát triển phần mềm có cửa hậu có khả năng được sử dụng để đạt được quyền truy cập ban đầu.

Một mô-đun đáng chú ý khác được cài đặt như một phần của cuộc tấn công là sh.py, một bộ cấy Python được sử dụng làm đường dẫn để phân phối các công cụ hậu khai thác khác như Swiftbelt.

Các nhà nghiên cứu cho biết: “Không giống như các phương pháp liệt kê khác, Swiftbelt gọi mã Swift để tránh tạo ra các tạo phẩm dòng lệnh. “Đáng chú ý là các biến thể xcc cũng được viết bằng Swift.”