Ngày 11 tháng 7 năm 2023THNC Tiền điện tử / Bảo mật đám mây

Môi trường đám mây tiếp tục là mục tiêu của một chiến dịch tấn công nâng cao đang diễn ra có tên là SCARLETEEL, với các tác nhân đe dọa hiện đang nhắm đến Fargate của Amazon Web Services (AWS).

“Môi trường đám mây vẫn là mục tiêu chính của chúng, nhưng các công cụ và kỹ thuật được sử dụng đã thích nghi để vượt qua các biện pháp bảo mật mới, cùng với kiến trúc chỉ huy và kiểm soát linh hoạt và tàng hình hơn,” nhà nghiên cứu bảo mật Sysdig Alessandro Brucato cho biết trong một báo cáo mới được chia sẻ với The Hacker Tin tức.

SCARLETEEL lần đầu tiên bị công ty an ninh mạng vạch trần vào tháng 2 năm 2023, mô tả chi tiết một chuỗi tấn công tinh vi mà đỉnh điểm là hành vi đánh cắp dữ liệu độc quyền từ cơ sở hạ tầng AWS và triển khai các công cụ khai thác tiền điện tử để thu lợi bất hợp pháp từ tài nguyên của hệ thống bị xâm phạm.

Một phân tích tiếp theo của Cado Security đã phát hiện ra các liên kết tiềm năng đến một nhóm tấn công tiền điện tử lớn được gọi là TeamTNT, mặc dù Sysdig nói với The Hacker News rằng đó “có thể là ai đó sao chép phương pháp và kiểu tấn công của họ.”

Hoạt động mới nhất tiếp tục xu hướng theo đuổi các tài khoản AWS của kẻ đe dọa bằng cách khai thác các ứng dụng web dễ bị tấn công với mục đích cuối cùng là đạt được sự bền bỉ, đánh cắp tài sản trí tuệ và có khả năng tạo ra doanh thu lên tới 4.000 đô la mỗi ngày bằng cách sử dụng các công cụ khai thác tiền điện tử.

Brucato giải thích: “Kẻ gian đã phát hiện và khai thác một lỗi trong chính sách AWS cho phép chúng tăng đặc quyền lên AdministratorAccess và giành quyền kiểm soát tài khoản, sau đó cho phép chúng làm những gì chúng muốn với tài khoản đó”.

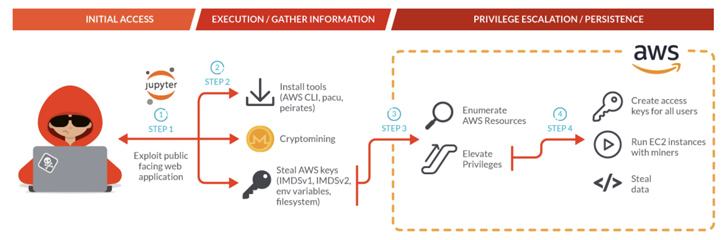

Tất cả bắt đầu với việc kẻ thù khai thác các bộ chứa JupyterLab Notebook được triển khai trong cụm Kubernetes, tận dụng chỗ đứng ban đầu để tiến hành do thám mạng mục tiêu và thu thập thông tin đăng nhập AWS để có quyền truy cập sâu hơn vào môi trường của nạn nhân.

Tiếp theo là cài đặt công cụ dòng lệnh AWS và khung khai thác có tên là Pacu để khai thác tiếp theo. Cuộc tấn công cũng nổi bật với việc sử dụng nhiều tập lệnh shell khác nhau để truy xuất thông tin đăng nhập AWS, một số trong số đó nhắm mục tiêu đến các phiên bản công cụ điện toán AWS Fargate.

Brucato cho biết: “Kẻ tấn công đã được quan sát bằng cách sử dụng ứng dụng khách AWS để kết nối với các hệ thống của Nga tương thích với giao thức S3,” đồng thời cho biết thêm rằng những kẻ tấn công SCARLETEEL đã sử dụng các kỹ thuật lén lút để đảm bảo rằng các sự kiện đánh cắp dữ liệu không bị ghi lại trong nhật ký CloudTrail.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 PAM Security – Giải pháp chuyên nghiệp để bảo mật các tài khoản nhạy cảm của bạn

Hội thảo trực tuyến do chuyên gia hướng dẫn này sẽ trang bị cho bạn kiến thức và chiến lược cần thiết để chuyển đổi chiến lược bảo mật quyền truy cập đặc quyền của mình.

Đặt chỗ của bạn

Một số bước khác mà kẻ tấn công thực hiện bao gồm việc sử dụng công cụ Kiểm tra thâm nhập Kubernetes được gọi là Peirates để khai thác hệ thống điều phối vùng chứa và phần mềm độc hại botnet DDoS có tên Pandora, cho thấy những nỗ lực tiếp theo của một phần kẻ tấn công nhằm kiếm tiền từ các máy chủ bị nhiễm.

Brucato cho biết: “Các tác nhân SCARLETEEL tiếp tục hoạt động chống lại các mục tiêu trên đám mây, bao gồm cả AWS và Kubernetes. “Phương pháp xâm nhập ưa thích của họ là khai thác các dịch vụ máy tính mở và các ứng dụng dễ bị tổn thương. Họ tiếp tục tập trung vào việc kiếm tiền thông qua khai thác tiền điện tử, nhưng […] sở hữu trí tuệ vẫn là ưu tiên hàng đầu.”