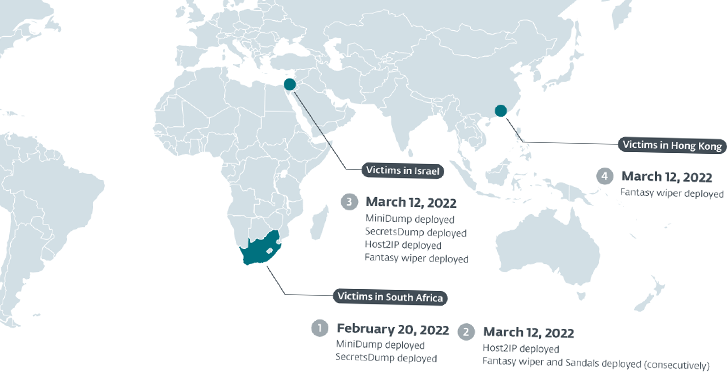

Một tác nhân đe dọa liên tục nâng cao (APT) của Iran được gọi là Agrius đã được cho là đứng sau một loạt các cuộc tấn công xóa sạch dữ liệu nhằm vào các ngành công nghiệp kim cương ở Nam Phi, Israel và Hồng Kông.

Công cụ gạt nước, được gọi là Fantasy của ESET, được cho là đã được phân phối thông qua một cuộc tấn công chuỗi cung ứng nhắm vào một nhà phát triển bộ phần mềm của Israel như một phần của chiến dịch bắt đầu vào tháng 2 năm 2022.

Nạn nhân bao gồm các công ty nhân sự, công ty tư vấn CNTT và một nhà bán buôn kim cương ở Israel; một thực thể Nam Phi làm việc trong ngành công nghiệp kim cương; và một thợ kim hoàn có trụ sở tại Hồng Kông.

Nhà nghiên cứu Adam Burgher của ESET đã tiết lộ trong một phân tích hôm thứ Tư: “Công cụ xóa Fantasy được xây dựng trên nền tảng của công cụ xóa Tông đồ đã được báo cáo trước đó nhưng không cố gắng giả mạo thành phần mềm tống tiền như Tông đồ đã làm ban đầu.” “

Apostle lần đầu tiên được SentinelOne ghi nhận vào tháng 5 năm 2021 dưới dạng một phần mềm đòi tiền chuộc chuyển thành công cụ gạt nước được triển khai trong các cuộc tấn công phá hoại nhằm vào các mục tiêu của Israel.

Agrius, nhóm liên kết với Iran đứng sau các vụ xâm nhập, đã hoạt động ít nhất là từ tháng 12 năm 2020 và tận dụng các lỗ hổng bảo mật đã biết trong các ứng dụng truy cập Internet để loại bỏ các vỏ web, từ đó, được sử dụng để tạo điều kiện cho việc do thám, di chuyển bên và giao hàng của tải trọng giai đoạn cuối.

Công ty an ninh mạng Slovakia cho biết cuộc tấn công đầu tiên được phát hiện vào ngày 20 tháng 2 năm 2022, khi kẻ gian triển khai các công cụ thu thập thông tin xác thực trong mạng CNTT của tổ chức Nam Phi.

Agrius sau đó đã bắt đầu cuộc tấn công xóa sạch thông qua Fantasy vào ngày 12 tháng 3 năm 2022, trước khi tấn công các công ty khác ở Israel và Hồng Kông vào cùng ngày.

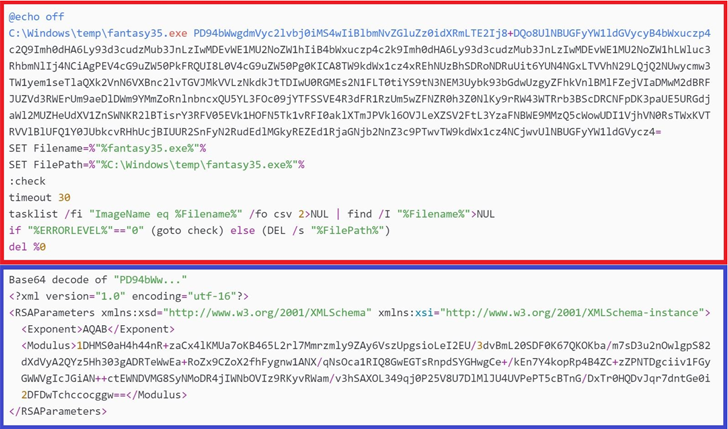

Fantasy được thực thi bằng một công cụ khác có tên là Sandals, một tệp thực thi Windows 32 bit được viết bằng C#/.NET. Nó được cho là sẽ được triển khai trên máy chủ bị xâm nhập thông qua một cuộc tấn công chuỗi cung ứng bằng cơ chế cập nhật phần mềm của nhà phát triển Israel.

Điều này được chứng minh bằng đánh giá của ESET rằng tất cả nạn nhân đều là khách hàng của nhà phát triển phần mềm bị ảnh hưởng và tệp nhị phân wiper tuân theo quy ước đặt tên (“fantasy45.exe” và “fantasy35.exe”) tương tự như quy ước đặt tên của đối tác hợp pháp.

Về phần mình, trình gạt nước hoạt động bằng cách truy xuất đệ quy danh sách thư mục cho từng ổ đĩa, ghi đè mọi tệp trong các thư mục đó bằng dữ liệu rác, gán dấu thời gian trong tương lai cho các tệp, sau đó xóa chúng.

“Điều này có lẽ được thực hiện để làm cho việc phục hồi và phân tích pháp y trở nên khó khăn hơn,” Burgher giải thích.

Trong một nỗ lực tiếp theo để xóa tất cả dấu vết của hoạt động, Fantasy xóa tất cả nhật ký sự kiện Windows, xóa đệ quy tất cả các tệp trong ổ đĩa hệ thống, ghi đè lên Bản ghi khởi động chính của hệ thống, tự xóa chính nó và cuối cùng khởi động lại máy.

Chiến dịch kéo dài không quá ba giờ, cuối cùng đã không thành công, với ESET tuyên bố rằng nó có thể chặn việc thực thi của trình gạt nước. Kể từ đó, nhà phát triển phần mềm đã đưa ra các bản cập nhật sạch để ngăn chặn các cuộc tấn công.

Tên của công ty Israel trở thành nạn nhân của cuộc tấn công chuỗi cung ứng không được ESET tiết lộ, nhưng bằng chứng cho thấy đó là Rubinstein Software, công ty tiếp thị giải pháp hoạch định nguồn lực doanh nghiệp (ERP) có tên Fantasy được sử dụng để quản lý kho trang sức.

Burgher kết luận: “Kể từ khi được phát hiện vào năm 2021, Agrius chỉ tập trung vào các hoạt động phá hoại.

“Cuối cùng, các nhà điều hành Agrius có thể đã thực hiện một cuộc tấn công chuỗi cung ứng bằng cách nhắm mục tiêu vào cơ chế cập nhật phần mềm của một công ty phần mềm Israel để triển khai Fantasy, công cụ xóa mới nhất của họ, cho các nạn nhân ở Israel, Hồng Kông và Nam Phi.”

Agrius không phải là nhóm đe dọa đầu tiên có liên quan đến Iran bị phát hiện triển khai phần mềm độc hại wiper có sức tàn phá lớn.

Nhóm hack APT33 (còn gọi là Elfin, Holmium hoặc Refined Kitten), bị nghi ngờ hoạt động theo lệnh của chính phủ Iran, được cho là đứng sau nhiều cuộc tấn công sử dụng công cụ gạt nước Shamoon nhằm vào các mục tiêu ở Trung Đông.

Phần mềm độc hại xóa dữ liệu có tên mã ZeroClear cũng đã được sử dụng bởi các tác nhân đe dọa do Iran hậu thuẫn được theo dõi là APT34 (còn gọi là Oilrig hoặc Helix Kitten) trong các cuộc tấn công nhằm vào các tổ chức từ lĩnh vực năng lượng và công nghiệp ở Trung Đông.