Một biến thể Linux của backdoor được gọi là SideWalk đã được sử dụng để nhắm mục tiêu vào một trường đại học Hồng Kông vào tháng 2 năm 2021, nhấn mạnh khả năng đa nền tảng của thiết bị cấy ghép.

Công ty an ninh mạng ESET của Slovakia, công ty đã phát hiện ra phần mềm độc hại trong mạng của trường đại học, đã quy kết cửa hậu cho một diễn viên quốc gia được mệnh danh là SparklingGoblin. Trường đại học giấu tên được cho là đã bị nhóm này nhắm tới vào tháng 5 năm 2020 trong các cuộc biểu tình của sinh viên.

“Nhóm liên tục nhắm mục tiêu vào tổ chức này trong một thời gian dài, xâm nhập thành công nhiều máy chủ chính, bao gồm máy chủ in, máy chủ email và máy chủ được sử dụng để quản lý lịch trình và đăng ký khóa học của sinh viên”, ESET cho biết trong một báo cáo được chia sẻ với The Tin tức Hacker.

SparklingGoblin là tên được đặt cho một nhóm mối đe dọa dai dẳng tiên tiến (APT) của Trung Quốc có mối liên hệ với ô Winnti (hay còn gọi là APT41, Barium hoặc Wicked Panda). Nó chủ yếu được biết đến với các cuộc tấn công nhắm vào các thực thể khác nhau ở Đông và Đông Nam Á ít nhất là kể từ năm 2019, với trọng tâm cụ thể là lĩnh vực học thuật.

Vào tháng 8 năm 2021, ESET đã phát hiện ra một phần mềm độc hại Windows tùy chỉnh mới có tên mã là SideWalk được nam diễn viên này sử dụng độc quyền để tấn công một công ty bán lẻ máy tính giấu tên có trụ sở tại Mỹ.

Các phát hiện sau đó từ Symantec, một phần của phần mềm Broadcom, đã liên kết việc sử dụng SideWalk với một nhóm tấn công gián điệp mà nó theo dõi dưới biệt danh Grayfly, đồng thời chỉ ra những điểm tương đồng của phần mềm độc hại với Crosswalk.

Mathieu Tartare, nhà nghiên cứu phần mềm độc hại tại ESET, nói với The Hacker News: “Các chiến thuật, kỹ thuật và thủ tục (TTP) của SparklingGoblin có phần trùng lặp với APT41 TTP. “Định nghĩa của Grayfly do Symantec đưa ra dường như (ít nhất một phần) trùng lặp với SparklingGoblin.”

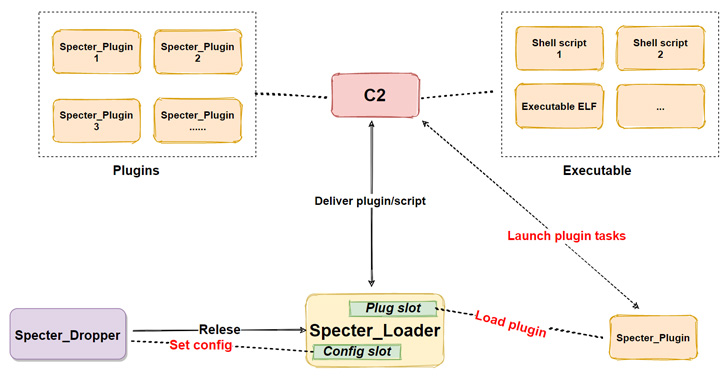

Nghiên cứu mới nhất từ ESET đã đi sâu vào đối tác Linux của SideWalk (ban đầu được gọi là StageClient vào tháng 7 năm 2021), với phân tích cũng phát hiện ra rằng Spectre RAT, một mạng botnet Linux xuất hiện vào tháng 9 năm 2020, trên thực tế cũng là một biến thể Linux của SideWalk.

Ngoài nhiều điểm tương đồng về mã giữa SideWalk Linux và các công cụ SparklingGoblin khác nhau, một trong những mẫu Linux đã được tìm thấy bằng cách sử dụng địa chỉ lệnh và điều khiển (66.42.103[.]222) đã được sử dụng trước đây bởi SparklingGoblin.

Các điểm chung khác bao gồm việc sử dụng cùng một triển khai ChaCha20 đặt trước, nhiều luồng để thực hiện một tác vụ cụ thể, thuật toán ChaCha20 để giải mã cấu hình của nó và một tải trọng của trình giải quyết thả chết giống hệt nhau.

Bất chấp những chồng chéo này, có một số thay đổi đáng kể, đáng chú ý nhất là việc chuyển đổi từ C sang C ++, bổ sung các mô-đun tích hợp mới để thực hiện các tác vụ đã lên lịch và thu thập thông tin hệ thống, và các thay đổi đối với bốn lệnh không được xử lý trong phiên bản Linux .

“Vì chúng tôi đã thấy biến thể Linux chỉ một lần trong phép đo từ xa của chúng tôi (được triển khai tại một trường đại học Hồng Kông vào tháng 2 năm 2021), nên chúng tôi có thể coi biến thể Linux là ít phổ biến hơn – nhưng chúng tôi cũng có ít khả năng hiển thị hơn trên các hệ thống Linux. Điều này có thể giải thích cho điều này, ”Tartare nói.

“Mặt khác, biến thể Spectre Linux được sử dụng để chống lại camera IP và các thiết bị NVR và DVR (mà chúng tôi không có khả năng hiển thị) và được lan truyền hàng loạt bằng cách khai thác lỗ hổng trên các thiết bị đó.”

.