Ngày 11 tháng 4 năm 2023Ravie LakshmananBảo mật di động / Phần mềm độc hại

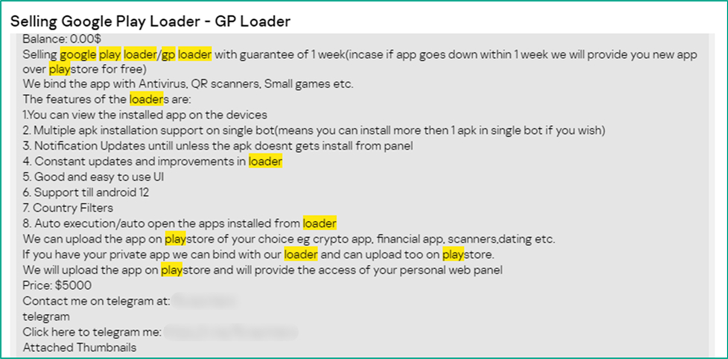

Các chương trình tải độc hại có khả năng trojan hóa các ứng dụng Android đang được giao dịch ngầm với giá lên tới 20.000 đô la như một cách để trốn tránh các biện pháp phòng thủ của Cửa hàng Google Play.

“Các danh mục ứng dụng phổ biến nhất để ẩn phần mềm độc hại và phần mềm không mong muốn bao gồm trình theo dõi tiền điện tử, ứng dụng tài chính, máy quét mã QR và thậm chí cả ứng dụng hẹn hò”, Kaspersky cho biết trong một báo cáo mới dựa trên các thông báo được đăng trên các diễn đàn trực tuyến từ năm 2019 đến 2023.

Các ứng dụng nhỏ giọt là phương tiện chính để các tác nhân đe dọa tìm cách đánh cắp phần mềm độc hại thông qua Cửa hàng Google Play. Các ứng dụng như vậy thường giả dạng là các ứng dụng có vẻ vô hại, với các bản cập nhật độc hại được đưa ra sau khi hoàn thành quy trình xem xét và các ứng dụng này đã thu hút được một cơ sở người dùng đáng kể.

Điều này đạt được bằng cách sử dụng chương trình trình tải chịu trách nhiệm đưa phần mềm độc hại vào một ứng dụng sạch, sau đó ứng dụng này có sẵn để tải xuống từ chợ ứng dụng. Người dùng cài đặt ứng dụng giả mạo được nhắc cấp cho ứng dụng quyền xâm nhập để tạo điều kiện cho các hoạt động độc hại.

Trong một số trường hợp, các ứng dụng này cũng tích hợp các tính năng chống phân tích để phát hiện xem chúng có đang được gỡ lỗi hoặc cài đặt trong môi trường hộp cát hay không và nếu có, hãy tạm dừng hoạt động của chúng trên các thiết bị bị xâm phạm.

Như một tùy chọn khác, những kẻ đe dọa có thể mua tài khoản nhà phát triển trên Google Play – do người bán tấn công hoặc mới tạo – với giá từ 60 đô la đến 200 đô la, tùy thuộc vào số lượng ứng dụng đã xuất bản và số lượt tải xuống.

Tài khoản nhà phát triển ứng dụng thiếu mật khẩu mạnh hoặc bảo vệ xác thực hai yếu tố (2FA) có thể bị bẻ khóa và rao bán, do đó cho phép các tác nhân khác tải phần mềm độc hại lên các ứng dụng hiện có.

Giải pháp thay thế thứ ba là sử dụng các dịch vụ liên kết APK, chịu trách nhiệm ẩn tệp APK độc hại trong một ứng dụng hợp pháp, để phân phối phần mềm độc hại thông qua các văn bản lừa đảo và các trang web đáng ngờ quảng cáo trò chơi và phần mềm bẻ khóa.

Các dịch vụ liên kết, trái ngược với các trình tải, có chi phí thấp hơn do thực tế là các ứng dụng bị nhiễm độc không có sẵn thông qua Cửa hàng Google Play. Đáng chú ý, kỹ thuật này đã được sử dụng để phân phối trojan ngân hàng Android như SOVA và Xenomorph trong quá khứ.

Một số dịch vụ bất hợp pháp khác được rao bán trên thị trường tội phạm mạng bao gồm che giấu phần mềm độc hại ($30), web injection ($25-$80) và máy chủ riêng ảo ($300), những dịch vụ sau có thể được sử dụng để kiểm soát thiết bị bị nhiễm hoặc chuyển hướng lưu lượng người dùng.

Hơn nữa, những kẻ tấn công có thể mua lượt cài đặt cho ứng dụng Android của họ (hợp pháp hoặc cách khác) thông qua Google Ads với giá trung bình là 0,5 đô la. Chi phí lắp đặt khác nhau tùy theo quốc gia được nhắm mục tiêu.

Để giảm thiểu rủi ro do phần mềm độc hại Android gây ra, người dùng nên hạn chế cài đặt ứng dụng từ các nguồn không xác định, xem xét kỹ lưỡng các quyền của ứng dụng và luôn cập nhật thiết bị của họ.