Các nhà nghiên cứu từ nhóm Bitdefender Mobile Threats cho biết họ đã chặn hơn 100.000 tin nhắn SMS độc hại đang cố gắng phát tán phần mềm độc hại Flubot kể từ đầu tháng 12.

“Các phát hiện cho thấy những kẻ tấn công đang sửa đổi các dòng chủ đề của họ và sử dụng các trò gian lận cũ hơn nhưng đã được chứng minh để lôi kéo người dùng nhấp vào”, công ty an ninh mạng Romania nêu chi tiết trong một báo cáo được công bố hôm thứ Tư. “Ngoài ra, những kẻ tấn công đang nhanh chóng thay đổi các quốc gia mà chúng đang nhắm mục tiêu trong chiến dịch này.”

Làn sóng tấn công mới được cho là hoạt động mạnh mẽ nhất ở Úc, Đức, Ba Lan, Tây Ban Nha, Áo và Ý, trong khi các cuộc tấn công lan sang các quốc gia mới hơn như Romania, Hà Lan và Thái Lan bắt đầu từ giữa tháng Giêng.

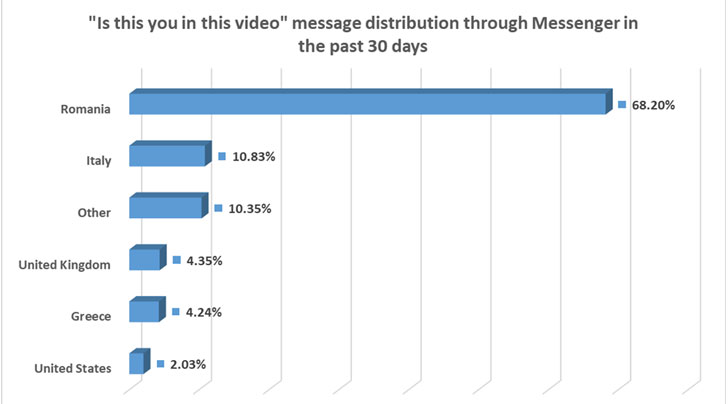

Chiến dịch FluBot (hay còn gọi là Cabassous) sử dụng đánh bóng làm phương pháp phân phối chính để nhắm mục tiêu các nạn nhân tiềm năng, trong đó người dùng nhận được tin nhắn SMS với câu hỏi “Đây có phải là bạn trong video này không?” và bị lừa khi nhấp vào liên kết cài đặt phần mềm độc hại.

Các nhà nghiên cứu cho biết: “Vectơ mới này cho trojan ngân hàng cho thấy những kẻ tấn công đang tìm cách mở rộng vượt qua các tin nhắn SMS độc hại thông thường”.

TeaBot giả dạng ứng dụng máy quét mã QR

Nó không chỉ là FluBot. Một trojan Android khác có tên TeaBot (hay còn gọi là Anatsa) đã được phát hiện ẩn nấp trên Cửa hàng Google Play dưới dạng một ứng dụng có tên “QR Code Reader – Scanner App”, thu hút không dưới 100.000 lượt tải xuống trong khi phân phối 17 biến thể khác nhau của phần mềm độc hại từ tháng 12 6 năm 2021 và ngày 17 tháng 1 năm 2022.

Trong một chiến thuật ngày càng trở nên phổ biến, ứng dụng cung cấp chức năng đã hứa, nhưng nó cũng được thiết kế để truy xuất tệp APK độc hại được lưu trữ trên GitHub, nhưng trước khi chắc chắn rằng mã quốc gia của nhà điều hành đã đăng ký hiện tại không bắt đầu bằng ” U. “

Sau đó, quá trình cài đặt ứng dụng giả mạo bao gồm việc hiển thị giao diện người dùng giả mạo thông báo cho người dùng rằng cần có bản cập nhật tiện ích bổ sung và cài đặt cho phép cài đặt từ các nguồn không xác định cần được bật để áp dụng bản cập nhật.

BitDefender cho biết họ đã xác định thêm bốn ứng dụng nhỏ giọt – 2FA Authenticator, QR Scanner APK, QR Code Scan và Smart Cleaner – có sẵn trên Cửa hàng Play và đã phân phối phần mềm độc hại TeaBot ít nhất là vào tháng 4 năm 2021.

Một kỹ thuật khác được các nhà khai thác quan tâm là lập phiên bản, hoạt động bằng cách gửi một phiên bản lành tính của ứng dụng đến cửa hàng ứng dụng nhằm mục đích trốn tránh quy trình xem xét do Google đưa ra, chỉ để thay thế cơ sở mã theo thời gian bằng chức năng độc hại bổ sung thông qua cập nhật vào một ngày sau đó.

Ngoài việc vượt qua các biện pháp bảo vệ của Cửa hàng Play để tiếp cận phạm vi lây nhiễm rộng hơn, các nhà khai thác được cho là đã trả tiền để xuất hiện trong Google Ads được phân phối trong các ứng dụng và trò chơi hợp pháp khác, “giúp họ có thời gian sử dụng thiết bị trong một ứng dụng có thể có hàng triệu người dùng”.

Phân tích cũng chứng thực một báo cáo trước đó từ công ty an ninh mạng Hà Lan ThreatFnai, công ty đã tìm thấy sáu ống nhỏ giọt Anatsa trên Cửa hàng Play kể từ tháng 6 năm 2021. Các ứng dụng được lập trình để tải xuống “bản cập nhật”, sau đó nhắc người dùng cấp cho họ đặc quyền Dịch vụ trợ năng và quyền để cài đặt ứng dụng từ các nguồn bên thứ ba không xác định.

Richard Melick, giám đốc chiến lược sản phẩm về bảo mật điểm cuối tại Zimperium, cho biết: “Các phần tử độc hại coi phần mềm độc hại như một sản phẩm, với sự phát triển và tạo phiên bản, làm việc chăm chỉ để phá vỡ các công nghệ bảo mật và thu hút nhiều nạn nhân hơn”.

Melick nói thêm: “Khi một phiên bản bị gián đoạn, các tác nhân độc hại sẽ quay lại phát triển phiên bản tiếp theo, đặc biệt là khi kết quả đạt được.

Từ GriftHorse đến Dark Herring

Sự phát triển diễn ra khi Zimperium zLabs tiết lộ chi tiết về một chiến dịch lạm dụng dịch vụ cao cấp khác dọc theo đường lối của GriftHorse đã tận dụng tới 470 ứng dụng trông lành tính để đăng ký người dùng với các dịch vụ trả phí có giá 15 đô la mỗi tháng mà họ không hề hay biết.

Gian lận thanh toán, còn được phân loại là “phần mềm lông cừu”, được cho là đã ảnh hưởng đến 105 triệu người dùng trên hơn 70 quốc gia, với hầu hết nạn nhân ở Ai Cập, Phần Lan, Ấn Độ, Pakistan và Thụy Điển.

Hoạt động khổng lồ, mà công ty bảo mật di động có tên mã là “Dark Herring”, đã được lùi lại vào tháng 3 năm 2020, khiến nó trở thành một trong những trò gian lận SMS trên điện thoại di động lâu nhất được phát hiện cho đến nay.

Mặc dù nhóm ứng dụng trojan khổng lồ đã bị xóa khỏi Cửa hàng Play, nhưng chúng vẫn có sẵn trên các cửa hàng ứng dụng của bên thứ ba, một lần nữa nhấn mạnh những nguy cơ tiềm ẩn khi chuyển ứng dụng sang thiết bị di động.

Nhà nghiên cứu Aazim Yaswant của Zimperium cho biết: “Ngoài hơn 470 ứng dụng Android, việc phân phối các ứng dụng được lên kế hoạch cực kỳ tốt, trải rộng các ứng dụng của họ trên nhiều danh mục khác nhau, mở rộng phạm vi nạn nhân tiềm năng,” Aazim Yaswant, nhà nghiên cứu Zimperium cho biết. “Bản thân các ứng dụng cũng hoạt động như được quảng cáo, làm tăng cảm giác tự tin giả tạo.”

.