Ngày 07 tháng 3 năm 2023Ravie LakshmananPhần mềm gián điệp / Gián điệp mạng

Một nhóm mối đe dọa liên tục nâng cao (APT) bị nghi ngờ có liên kết với Pakistan được gọi là Bộ lạc trong suốt đã được liên kết với một chiến dịch gián điệp mạng đang diễn ra nhắm vào người dùng Android ở Ấn Độ và Pakistan bằng một cửa hậu có tên CapraRAT.

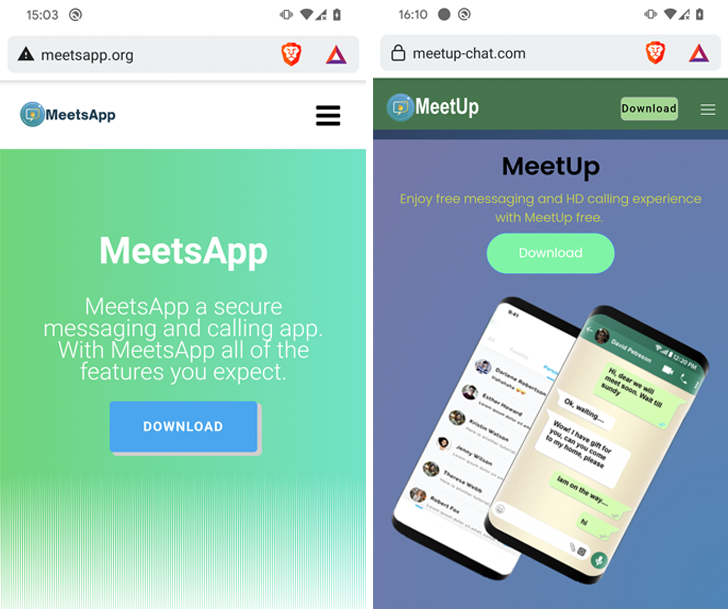

“Transparent Tribe đã phát tán backdoor Android CapraRAT thông qua các ứng dụng nhắn tin và gọi điện an toàn bị trojan hóa có thương hiệu MeetsApp và MeetUp,” ESET cho biết trong một báo cáo được chia sẻ với The hacker news.

Ước tính có tới 150 nạn nhân, có thể có khuynh hướng quân sự hoặc chính trị, đã bị nhắm mục tiêu, với phần mềm độc hại (com.meetup.app) có sẵn để tải xuống từ các trang web giả mạo dưới dạng trung tâm phân phối chính thức của các ứng dụng này.

Người ta nghi ngờ rằng các mục tiêu bị dụ thông qua một trò lừa đảo lãng mạn bằng bẫy mật, trong đó kẻ đe dọa tiếp cận nạn nhân thông qua một nền tảng khác và thuyết phục họ cài đặt các ứng dụng có chứa phần mềm độc hại với lý do nhắn tin và gọi điện “an toàn”.

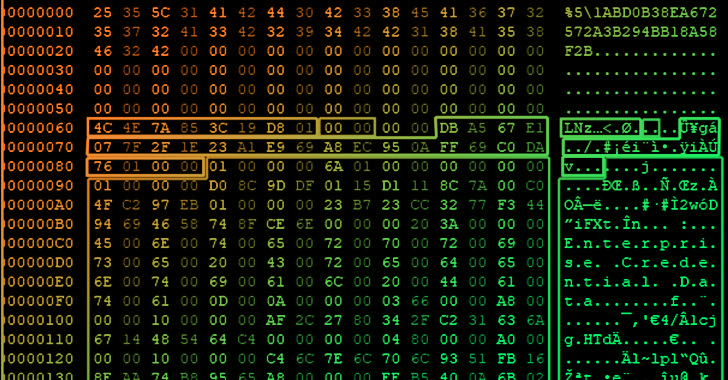

Tuy nhiên, các ứng dụng, bên cạnh việc cung cấp chức năng như đã hứa, còn được cấy ghép CapraRAT, một phiên bản sửa đổi của AndroRAT mã nguồn mở, lần đầu tiên được Trend Micro ghi nhận vào tháng 2 năm 2022 và cho thấy sự trùng lặp với phần mềm độc hại Windows có tên là CrimsonRAT.

Cửa hậu được đóng gói với một loạt các tính năng cho phép nó chụp ảnh màn hình và ảnh, ghi lại các cuộc gọi điện thoại và âm thanh xung quanh, đồng thời trích xuất các thông tin nhạy cảm khác. Nó cũng có thể thực hiện cuộc gọi, gửi tin nhắn SMS và nhận lệnh tải tệp xuống.

Điều đó nói rằng, người dùng cũng được yêu cầu tạo tài khoản bằng cách liên kết số điện thoại của họ và hoàn thành bước xác minh SMS để truy cập các chức năng của ứng dụng.

Công ty an ninh mạng Slovakia cho biết chiến dịch được nhắm mục tiêu hẹp và họ không tìm thấy bằng chứng nào cho thấy các ứng dụng này có sẵn trên Cửa hàng Google Play.

Bộ lạc trong suốt, còn được gọi là APT36, Chiến dịch C-Major và Mythic Leopard, gần đây được quy cho một loạt các cuộc tấn công khác nhắm vào các tổ chức chính phủ Ấn Độ bằng các phiên bản độc hại của giải pháp xác thực hai yếu tố có tên Kavach.

Các phát hiện cũng được đưa ra vài tuần sau khi công ty an ninh mạng ThreatMon trình bày chi tiết về một chiến dịch lừa đảo trực tuyến của các tác nhân SideCopy nhắm mục tiêu vào các cơ quan chính phủ Ấn Độ với mục đích triển khai phiên bản cập nhật của một cửa hậu được gọi là ReverseRAT.