Ngày 19 tháng 4 năm 2023Ravie LakshmananLinux / Phần mềm độc hại

Tác nhân đe dọa liên tục nâng cao (APT) có trụ sở tại Pakistan được gọi là Bộ tộc minh bạch đã sử dụng công cụ xác thực hai yếu tố (2FA) được các cơ quan chính phủ Ấn Độ sử dụng như một mưu mẹo để cung cấp một cửa hậu Linux mới có tên là Poseidon.

“Poseidon là phần mềm độc hại tải trọng giai đoạn hai có liên quan đến Transparent Tribe,” nhà nghiên cứu bảo mật của Uptycs, Tejaswini Sandapolla, cho biết trong một báo cáo kỹ thuật được công bố trong tuần này.

“Đó là một cửa hậu có mục đích chung cung cấp cho kẻ tấn công nhiều khả năng để chiếm quyền điều khiển máy chủ bị nhiễm. Các chức năng của nó bao gồm ghi lại các lần gõ phím, chụp ảnh màn hình, tải lên và tải xuống tệp cũng như quản trị hệ thống từ xa theo nhiều cách khác nhau.”

Bộ lạc minh bạch cũng được theo dõi như APT36, Chiến dịch C-Major, DỰ ÁN và Mythic Leopard, đồng thời có hồ sơ theo dõi nhắm mục tiêu vào các tổ chức chính phủ Ấn Độ, quân nhân, nhà thầu quốc phòng và các tổ chức giáo dục.

Nó cũng đã nhiều lần tận dụng các phiên bản trojan của Kavach, phần mềm 2FA do chính phủ Ấn Độ ủy quyền, để triển khai nhiều loại phần mềm độc hại, chẳng hạn như CrimsonRAT và LimePad để thu thập thông tin có giá trị.

Một chiến dịch lừa đảo khác được phát hiện vào cuối năm ngoái đã lợi dụng các tệp đính kèm được vũ khí hóa để tải xuống phần mềm độc hại được thiết kế để lấy cắp các tệp cơ sở dữ liệu do ứng dụng Kavach tạo ra.

Tập hợp các cuộc tấn công mới nhất đòi hỏi phải sử dụng phiên bản Kavach có cửa hậu để nhắm mục tiêu người dùng Linux làm việc cho các cơ quan chính phủ Ấn Độ, cho thấy nỗ lực của tác nhân đe dọa nhằm mở rộng phạm vi tấn công của nó ra ngoài hệ sinh thái Windows và Android.

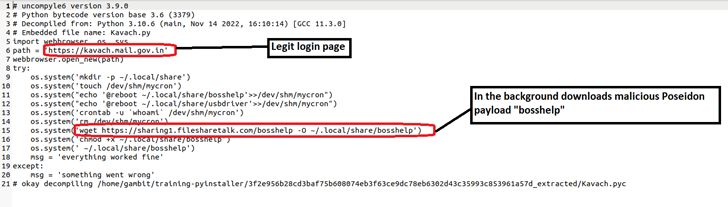

Sandapolla giải thích: “Khi người dùng tương tác với phiên bản độc hại của Kavach, trang đăng nhập chính hãng sẽ được hiển thị để đánh lạc hướng họ. “Trong khi đó, tải trọng được tải xuống trong nền, làm ảnh hưởng đến hệ thống của người dùng.”

Điểm khởi đầu của quá trình lây nhiễm là một mẫu phần mềm độc hại ELF, một tệp thực thi Python đã biên dịch được thiết kế để truy xuất tải trọng Poseidon giai đoạn hai từ một máy chủ từ xa.

Công ty an ninh mạng lưu ý rằng các ứng dụng Kavach giả mạo chủ yếu được phân phối thông qua các trang web lừa đảo được ngụy trang thành các trang web hợp pháp của chính phủ Ấn Độ. Điều này bao gồm www.ksboard[.]trong và www.rodra[.]TRONG.

Với kỹ thuật xã hội là vectơ tấn công chính được sử dụng bởi Transparent Tribe, người dùng làm việc trong chính phủ Ấn Độ nên kiểm tra kỹ các URL nhận được trong email trước khi mở chúng.

Sandapolla cho biết: “Hậu quả của cuộc tấn công APT36 này có thể rất lớn, dẫn đến mất thông tin nhạy cảm, hệ thống bị xâm phạm, tổn thất tài chính và thiệt hại về uy tín”.