Ngày 28 tháng 12 năm 2022Ravie LakshmananPhần mềm độc hại / Bảo mật Windows

Quyết định của Microsoft chặn macro Visual Basic for Applications (VBA) theo mặc định đối với các tệp Office được tải xuống từ internet đã khiến nhiều tác nhân đe dọa ứng biến chuỗi tấn công của chúng trong những tháng gần đây.

Hiện tại, theo Cisco Talos, các tác nhân đe dọa liên tục nâng cao (APT) và các dòng phần mềm độc hại hàng hóa đang ngày càng sử dụng các tệp bổ trợ Excel (.XLL) làm vectơ xâm nhập ban đầu.

Các tài liệu Văn phòng được vũ khí hóa được gửi qua email lừa đảo trực tuyến và các cuộc tấn công kỹ thuật xã hội khác vẫn là một trong những điểm vào được sử dụng rộng rãi cho các nhóm tội phạm đang tìm cách thực thi mã độc.

Theo truyền thống, các tài liệu này nhắc nạn nhân kích hoạt macro để xem nội dung có vẻ vô hại, chỉ để kích hoạt việc thực thi phần mềm độc hại một cách lén lút trong nền.

Để chống lại hành vi lạm dụng này, nhà sản xuất Windows đã ban hành một thay đổi quan trọng bắt đầu từ tháng 7 năm 2022 để chặn macro trong các tệp Office được đính kèm với email, cắt đứt hiệu quả vectơ tấn công quan trọng.

Mặc dù biện pháp phong tỏa này chỉ áp dụng cho các phiên bản mới của Access, Excel, PowerPoint, Visio và Word, nhưng những kẻ xấu đã thử nghiệm các đường lây nhiễm thay thế để triển khai phần mềm độc hại.

Một phương pháp như vậy hóa ra là các tệp XLL, được Microsoft mô tả là “loại tệp thư viện liên kết động (DLL) chỉ có thể được mở bằng Excel.”

“Các tệp XLL có thể được gửi qua email và ngay cả với các biện pháp quét chống phần mềm độc hại thông thường, người dùng có thể mở chúng mà không biết rằng chúng có thể chứa mã độc”, nhà nghiên cứu Vanja Svajcer của Cisco Talos cho biết trong một phân tích được công bố vào tuần trước.

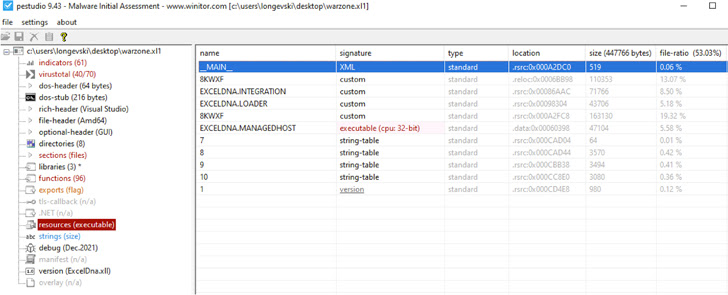

Công ty an ninh mạng cho biết những kẻ đe dọa đang sử dụng kết hợp các phần bổ trợ gốc được viết bằng C++ cũng như những phần bổ trợ được phát triển bằng công cụ miễn phí có tên Excel-DNA, một hiện tượng đã chứng kiến mức tăng đột biến đáng kể kể từ giữa năm 2021 và tiếp tục cho đến năm nay.

Điều đó nói rằng, việc sử dụng XLL độc hại được ghi lại công khai đầu tiên được cho là đã xảy ra vào năm 2017 khi diễn viên APT10 (hay còn gọi là Stone Panda) có liên kết với Trung Quốc sử dụng kỹ thuật này để đưa tải trọng cửa hậu của nó vào bộ nhớ thông qua quy trình làm rỗng.

Các nhóm đối thủ được biết đến khác bao gồm TA410 (một tác nhân có liên kết đến APT10), DoNot Team, FIN7, cũng như các dòng phần mềm độc hại hàng hóa như Agent Tesla, Arkei, Buer, Dridex, Ducktail, Ekipa RAT, FormBook, IcedID, Vidar Stealer và Warzone RAT.

Việc lạm dụng định dạng tệp XLL để phân phối Đặc vụ Tesla và Dridex trước đây đã được Đơn vị 42 của Palo Alto Networks nhấn mạnh, lưu ý rằng nó “có thể chỉ ra một xu hướng mới trong bối cảnh mối đe dọa.”

“Khi ngày càng có nhiều người dùng sử dụng các phiên bản mới của Microsoft Office, có khả năng các tác nhân đe dọa sẽ chuyển từ các tài liệu độc hại dựa trên VBA sang các định dạng khác như XLL hoặc dựa vào việc khai thác các lỗ hổng mới được phát hiện để khởi chạy mã độc trong không gian xử lý của Các ứng dụng văn phòng,” Svajcer nói.

Các macro Microsoft Publisher độc hại đẩy Ekipa RAT

Ekipa RAT, bên cạnh việc kết hợp các phần bổ trợ XLL Excel, cũng đã nhận được bản cập nhật vào tháng 11 năm 2022 cho phép nó lợi dụng các macro Nhà xuất bản của Microsoft để loại bỏ trojan truy cập từ xa và đánh cắp thông tin nhạy cảm.

“Giống như các sản phẩm văn phòng khác của Microsoft, như Excel hoặc Word, các tệp Publisher có thể chứa các macro sẽ thực thi khi mở hoặc đóng [of] tệp, khiến chúng trở thành vectơ tấn công ban đầu thú vị theo quan điểm của tác nhân đe dọa,” Trustwave lưu ý.

Điều đáng chú ý là các hạn chế của Microsoft nhằm cản trở macro thực thi trong các tệp được tải xuống từ internet không mở rộng sang các tệp Publisher, khiến chúng trở thành con đường tiềm năng cho các cuộc tấn công.

Nhà nghiên cứu Wojciech Cieslak của Trustwave cho biết: “Ekipa RAT là một ví dụ tuyệt vời về cách các tác nhân đe dọa liên tục thay đổi kỹ thuật của chúng để vượt lên trên những kẻ phòng thủ”. “Những người tạo ra phần mềm độc hại này đang theo dõi các thay đổi trong ngành bảo mật, chẳng hạn như chặn macro từ internet của Microsoft và thay đổi chiến thuật của họ cho phù hợp.”