Nhiều máy Windows đặt tại Hàn Quốc đã bị một mạng botnet theo dõi có tên PseudoManuscrypt nhắm mục tiêu kể từ ít nhất tháng 5 năm 2021 bằng cách sử dụng chiến thuật phân phối tương tự của một phần mềm độc hại khác có tên CryptBot.

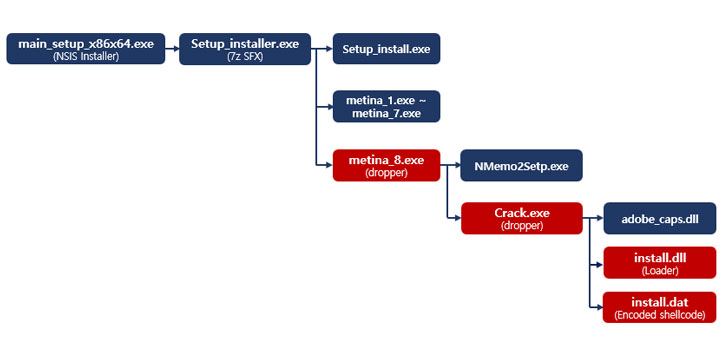

“PseudoManuscrypt được ngụy trang dưới dạng một trình cài đặt tương tự như một dạng CryptBot và đang được phân phối”, công ty an ninh mạng AhnLab của Trung tâm Ứng cứu Khẩn cấp Bảo mật (ASEC) của Hàn Quốc cho biết trong một báo cáo được công bố hôm nay.

“Không chỉ có dạng tệp tương tự như CryptBot, mà nó còn được phân phối qua các trang web độc hại được phơi bày trên trang tìm kiếm hàng đầu khi người dùng tìm kiếm các chương trình bất hợp pháp liên quan đến phần mềm thương mại như Crack và Keygen”, nó nói thêm.

Theo ASEC, trung bình mỗi ngày có khoảng 30 máy tính ở nước này bị nhiễm virus.

PseudoManuscrypt lần đầu tiên được ghi nhận bởi công ty an ninh mạng Kaspersky của Nga vào tháng 12 năm 2021, khi nó tiết lộ chi tiết về một “chiến dịch tấn công phần mềm gián điệp quy mô lớn” lây nhiễm cho hơn 35.000 máy tính ở 195 quốc gia trên toàn cầu.

Các mục tiêu của các cuộc tấn công PseudoManuscrypt, lần đầu tiên được phát hiện vào tháng 6 năm 2021, bao gồm một số lượng đáng kể các tổ chức công nghiệp và chính phủ, bao gồm các doanh nghiệp trong tổ hợp công nghiệp-quân sự và các phòng thí nghiệm nghiên cứu, ở Nga, Ấn Độ và Brazil, cùng những tổ chức khác.

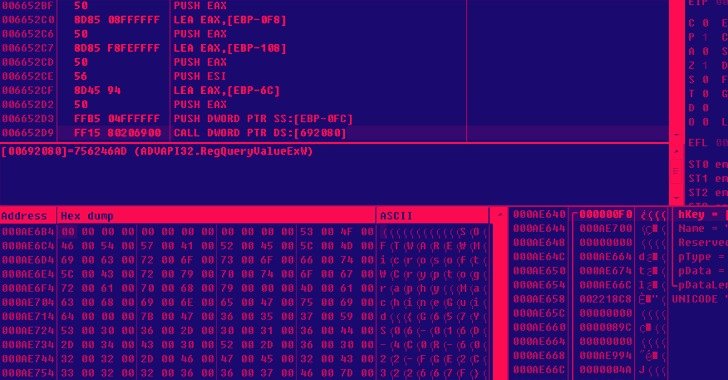

Mô-đun tải trọng chính được trang bị chức năng gián điệp đa dạng và phong phú, cung cấp cho những kẻ tấn công quyền kiểm soát hầu như hoàn toàn đối với hệ thống bị nhiễm. Nó bao gồm lấy cắp thông tin chi tiết kết nối vpn, ghi lại âm thanh bằng micrô và ghi lại nội dung khay nhớ tạm và dữ liệu nhật ký sự kiện của hệ điều hành.

Hơn nữa, PseudoManuscrypt có thể truy cập vào một máy chủ điều khiển và chỉ huy từ xa dưới sự kiểm soát của kẻ tấn công để thực hiện các hoạt động bất chính khác nhau như tải xuống tệp, thực hiện các lệnh tùy ý, ghi lại các lần nhấn phím, chụp ảnh màn hình và quay video màn hình.

Các nhà nghiên cứu cho biết: “Vì phần mềm độc hại này được ngụy trang dưới dạng một trình cài đặt phần mềm bất hợp pháp và được phân phối cho các cá nhân ngẫu nhiên thông qua các trang web độc hại, nên người dùng phải cẩn thận không tải xuống các chương trình có liên quan”. “Vì các tệp độc hại cũng có thể được đăng ký để phục vụ và thực hiện các hành vi độc hại liên tục mà người dùng không biết, nên việc bảo trì PC định kỳ là cần thiết.”

.