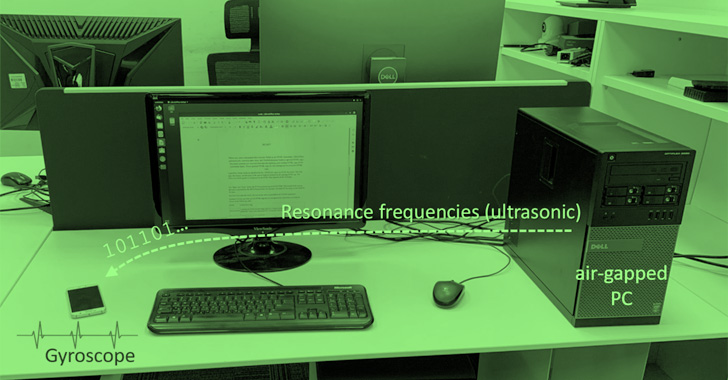

Một kỹ thuật lọc dữ liệu mới đã được phát hiện để tận dụng một kênh siêu âm bí mật để làm rò rỉ thông tin nhạy cảm từ các máy tính bị cô lập, có khe hở không khí sang một điện thoại thông minh gần đó thậm chí không cần micrô để thu sóng âm thanh.

Được mệnh danh PHẠM VI

“Phần mềm độc hại của chúng tôi tạo ra âm siêu âm trong tần số cộng hưởng của con quay hồi chuyển MEMS”, Tiến sĩ Guri cho biết trong một bài báo mới xuất bản tuần này. “Các tần số không nghe được này tạo ra các dao động cơ học nhỏ trong con quay hồi chuyển của điện thoại thông minh, có thể được giải điều chế thành thông tin nhị phân.”

Air-gapping được coi là một biện pháp đối phó bảo mật thiết yếu bao gồm việc cô lập một máy tính hoặc mạng và ngăn nó thiết lập kết nối bên ngoài, tạo ra một rào cản hiệu quả giữa tài sản kỹ thuật số và các tác nhân đe dọa cố gắng tạo ra một con đường cho các cuộc tấn công gián điệp.

Giống như các cuộc tấn công chống lại các mạng không gian mạng khác, GAIROSCOPE không khác gì ở chỗ nó dựa trên khả năng kẻ thù xâm phạm môi trường mục tiêu thông qua các lỗ hổng như USB bị nhiễm, lỗ tưới hoặc các thỏa hiệp chuỗi cung ứng để phân phối phần mềm độc hại.

Điểm mới lần này là nó cũng yêu cầu lây nhiễm vào điện thoại thông minh của nhân viên làm việc trong tổ chức nạn nhân bằng một ứng dụng giả mạo, về phần nó, được triển khai bằng các phương tiện tấn công như kỹ thuật xã hội, quảng cáo độc hại hoặc các trang web bị xâm nhập, trong số những ứng dụng khác .

Trong giai đoạn tiếp theo của chuỗi tiêu diệt, kẻ tấn công lạm dụng chỗ đứng đã thiết lập để thu thập dữ liệu nhạy cảm (ví dụ, khóa mã hóa, thông tin đăng nhập, v.v.), mã hóa và phát thông tin dưới dạng sóng âm thanh lén lút qua loa của máy.

Quá trình truyền sau đó được phát hiện bởi một điện thoại thông minh bị nhiễm virus ở gần vật lý và lắng nghe thông qua cảm biến con quay hồi chuyển tích hợp trong thiết bị, sau đó dữ liệu được giải điều chế, giải mã và chuyển đến kẻ tấn công qua Internet qua Wi-Fi.

Điều này có thể xảy ra do một hiện tượng gọi là siêu âm ảnh hưởng đến con quay hồi chuyển MEMS ở tần số cộng hưởng. Tiến sĩ Guri giải thích: “Khi âm thanh không nghe được này được phát gần con quay hồi chuyển, nó sẽ tạo ra sự gián đoạn bên trong đối với đầu ra tín hiệu. “Các lỗi trong đầu ra có thể được sử dụng để mã hóa và giải mã thông tin.”

Kết quả thử nghiệm cho thấy kênh bí mật có thể được sử dụng để truyền dữ liệu với tốc độ bit 1-8 bit / giây ở khoảng cách 0 – 600 cm, với máy phát đạt khoảng cách 800 cm trong phòng hẹp.

Nếu nhân viên đặt điện thoại di động gần máy trạm của họ trên bàn làm việc, phương pháp này có thể được sử dụng để trao đổi dữ liệu, bao gồm văn bản ngắn, khóa mã hóa, mật khẩu hoặc tổ hợp phím.

Phương pháp lọc dữ liệu đáng chú ý vì nó không yêu cầu ứng dụng độc hại trong điện thoại thông minh nhận (trong trường hợp này là One Plus 7, Samsung Galaxy S9 và Samsung Galaxy S10) có quyền truy cập micrô, do đó lừa người dùng chấp thuận quyền truy cập của họ mà không bị nghi ngờ.

Kênh giấu kín giữa người nói với con quay hồi chuyển cũng là một lợi thế từ quan điểm đối nghịch. Không chỉ không có dấu hiệu trực quan trên Android và iOS khi một ứng dụng sử dụng con quay hồi chuyển (như trong trường hợp vị trí hoặc micrô), cảm biến còn có thể truy cập từ HTML thông qua javascript tiêu chuẩn.

Điều này cũng có nghĩa là kẻ xấu không phải cài đặt ứng dụng để đạt được mục tiêu đã định và thay vào đó có thể đưa mã JavaScript cửa sau lên một trang web hợp pháp lấy mẫu con quay hồi chuyển, nhận tín hiệu bí mật và lấy thông tin qua Internet.

Giảm nhẹ GAIROSCOPE yêu cầu các tổ chức thực thi chính sách ngăn cách để giữ điện thoại thông minh cách khu vực an toàn ít nhất 800 cm trở lên, loại bỏ loa và trình điều khiển âm thanh khỏi thiết bị đầu cuối, lọc ra tín hiệu siêu âm bằng cách sử dụng tường lửa SilverDog và SoniControl, đồng thời làm nhiễu kênh bí mật bằng cách thêm tiếng ồn nền vào phổ âm thanh.

Nghiên cứu được thực hiện hơn một tháng sau khi Tiến sĩ Guri chứng minh SATAn, một cơ chế để nhảy qua các khe hở không khí và trích xuất thông tin bằng cách tận dụng các dây cáp của Serial Advanced Technology Attachment (SATA).

.